Сake78 (3D & photo) - stock.ado

Hyper-V: Wichtige Sicherheitseinstellungen für VMs

Um die Sicherheit der installierten Workloads und Daten zu gewährleisten, sind bei virtuellen Maschinen unter Hyper-V einige Einstellungen von entscheidender Bedeutung.

Sowohl beim Anlegen von Hyper-V-VMs als auch bei der Verwaltung im Alltag, sollten Admins unbedingt darauf achten, dass die Sicherheitseinstellungen richtig gesetzt sind. Das hat schlussendlich Auswirkung auf das virtuelle Betriebssystem, die installierten Anwendungen und damit auch die Daten in den virtuellen Maschinen. Wenn die VM selbst nicht sicher konfiguriert ist, dann hilft auch die Absicherung des virtuellen Betriebssystems nicht viel. Nachfolgend haben wir die wichtigsten Einstellungen zusammengefasst.

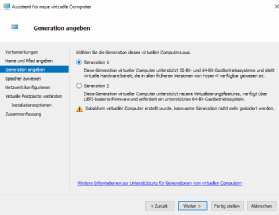

Generation-2-VMs verwenden

Beim Erstellen einer neuer VM kann im Rahmen des Assistenten ausgewählt werden, ob die VM als Generation 1- oder als Generation 2-VM erstellt werden soll. Die Generation kann nach dem Anlegen nicht mehr geändert werden. Wenn also die Generation gewechselt werden soll, dann muss die VM neu erstellt werden.

Generation 2-VMs bieten verschiedene Funktionen, über die Generation 1-VMs nicht verfügen. Dazu kommen neben den paravirtualisierten und damit schnellen, virtuellen SCSI-Controllern auch zusätzliche Sicherheitsfunktionen. So lassen sich zum Beispiel nur in Generation 2-VMs die unten gezeigten Funktionen für Secure Boot und virtuellen TPM-Chips nutzen. Damit Generation 2-VMs zum Einsatz kommen kann, muss das virtuelle Betriebssystem das unterstützen. Welche Betriebssysteme das sind, zeigt Microsoft in der Dokumentation zu Hyper-V. Virtuelle Maschinen der zweiten Generation unterstützen die meisten 64-Bit-Versionen von Windows sowie die aktuelleren Versionen von Linux-Betriebssystemen.

Secure Boot aktivieren

Beim Secure Boot stellt Windows sicher, dass während des Boot-Vorgangs keine Malware startet und die Daten kompromittiert. Was bei physischen Servern wichtig ist, spielt auch bei VMs eine Rolle.

In den Eigenschaften von VMs steht dazu der Menüpunkt Sicherheit zur Verfügung. Hier sollte die Option Sicherer Start aktivieren gesetzt sein. Als Vorlage kann entweder Microsoft Windows, Microsoft UEFI-Zertifizierungsstelle oder Abgeschirmte Open Source-VM zum Einsatz kommen. Für virtuelle Windows-Server ist Microsoft Windows am besten geeignet. Virtuelle Linux-VMs nutzen Microsoft UEFI-Zertifizierungsstelle, und beim Einsatz von speziell abgeschirmten Linux-VMs kommt die Einstellung Abgeschirmte Open Source-VM zum Einsatz.

Virtuellen TPM-Chip aktivieren

In den Eigenschaften von VMs steht über den Menüpunkt Sicherheit auch die Option Trusted Platform Module aktivieren. Damit lassen sich virtuelle TPM-Chips in einzelnen VMs aktivieren. Sinnvoll ist das für verschiedene Sicherheitseinstellungen im virtuellen Betriebssystem, vor allem für Windows 11 und Windows Server 2019/2022 oder Windows Server vNext. Der virtuelle TPM-Chip kann zum Beispiel für Bitlocker im virtuellen Windows genutzt werden oder für die verschiedenen Sicherheitsfunktionen in der Windows-Sicherheits-App des virtuellen Windows.

Hier stehen in Windows 11 und Windows Server 2022 zum Beispiel die Bereiche Gerätesicherheit sowie App- und Browsersteuerung zur Verfügung.

Damit die verschiedenen Sicherheitsfunktionen wie Datenverschlüsselung und Bitlocker zum Einsatz kommen können, muss das virtuelle TPM aktiviert sein. Ohne das virtuelle TPM lässt sich zum Beispiel Windows 11 nicht ohne weiteres als virtuelle Maschine in Hyper-V installieren.

Migrationsdatenverkehr von VMs verschlüsseln

Wenn eine virtuelle Maschine ein virtuelles TPM nutzt, wie im oberen Tipp zu finden, ist es möglich die Option Zustand und Migrationsdatenverkehr des virtuellen Computers verschlüsseln zu setzen. Dadurch verschlüsselt Windows automatisch die Daten, die zum Beispiel per Live-Migration anfallen. Dabei werden Daten über das Netzwerk übertragen, die unter Umständen sensibel sein können, zum Beispiel Finanzdaten. Die Option erfordert keine Konfiguration, schützt die Daten der VM beim Übertragen im Netzwerk zuverlässig.

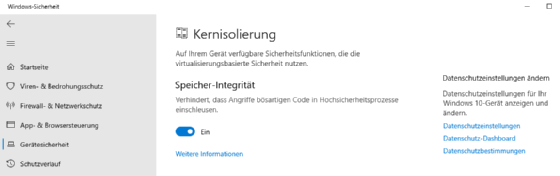

Speicher-Integrität auf dem Hyper-V-Host aktivieren

Um die VMs zu schützen, sollte in der Sicherheits-App in Windows im Bereich Gerätesicherheit bei Kernisolierung die Option Speicher-Integrität aktiviert werden. Diese Option sollte auch auf dem Hyper-V-Host gesetzt sein. Das schützt das virtuelle Betriebssystem und den Hyper-V-Host besser vor Malware, die der Virenscanner selbst nicht erkennt.

Virtuelle Festplatten richtig sichern

Alle Daten einer VM sind auf den virtuellen Festplatten gespeichert, zumindest die Daten, die nicht über das Netzwerk auf Freigaben liegen. Hier sollte darauf geachtet werden, dass der Speicherort der virtuellen Festplatten so sicher, wie nur möglich ist. Erbeutet ein Krimineller den Datenträger, mit den gespeicherten, virtuellen Festplatten, kann der die VMs kapern oder Daten kopieren. Daher sollten die physischen Datenträger, auf denen die virtuellen Festplatten gespeichert sind, so gut wie nur möglich abgesichert sein und war bezüglich der Sicherheitseinstellungen und des physischen Schutzes. Einen solchen Schutz beschreiben wir im beispielsweise nächsten Tipp, nämlich Bitlocker

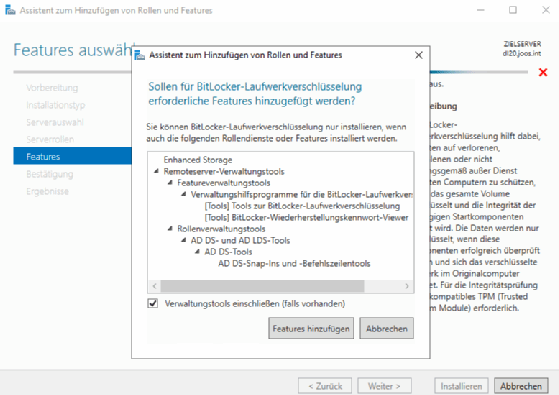

Bitlocker in Hyper-V-VMs und auf Hyper-V-Hosts verwenden

Generell ist es empfehlenswert die physischen Datenträger des Hyper-V-Hosts und auch die virtuellen Betriebssysteme mit Bitlocker zu schützen. Auf dem Hyper-V-Host sollte dazu ohnehin ein TPM-Chip verbaut sein, und in VMs lässt sich ein virtueller TPM-Chip bereitstellen, wie weiter oben gezeigt. Danach ist es problemlos möglich im virtuellen Betriebssystem und auf dem Host Bitlocker zu aktivieren. Das schützt die Datenträger vor Verlust und Diebstahl der virtuellen Festplatten. Dazu kommt, dass der Einsatz von Bitlocker keine zusätzlichen Kosten verursacht.

Damit Bitlocker in Windows Server 2022 genutzt werden kann, muss zunächst über den Server-Manager, das Windows Admin Center oder die PowerShell die Erweiterung dazu installiert werden. Danach lässt sich Bitlocker über die Systemsteuerung aktivieren.