Tierney - stock.adobe.com

Hyper-V-Security: Wichtige Einstellungen und Best Practices

Nach der Installation und im laufenden Betrieb sollte beim Einsatz von Hyper-V auf die Sicherheit geachtet werden. Der Beitrag zeigt wichtige Einstellungen und Tipps dazu.

Um einen Hyper-V-Host zu sichern, müssen vor allem drei verschiedene Bereiche beachtet werden. Der Host und dessen Betriebssystem spielen eine zentrale Rolle beim sicheren Betrieb von Hyper-V. Die einzelnen VMs (Virtuelle Maschinen) und die Betriebssysteme auf den VMs müssen natürlich ebenfalls konfiguriert werden. Der dritte Bereich sind die Konfigurationsdateien der VMs und von Hyper-V, sowie der Systemdienst selbst.

Hyper-V-Host und Betriebssystem absichern

Bereits bei der Installation eines Hyper-V-Hosts muss darauf geachtet werden, dass das Betriebssystem möglichst sicher ist. Hier ist das Minimieren der Angriffsfläche eine wichtige Grundlage, die bereits bei der Installation festgelegt wird. Generell ist es empfehlenswert, dass auf Hyper-V-Hosts die Core-Installation von Windows Server 2016/2019 durchgeführt wird. Dadurch werden Angriffe auf die Desktop-Oberfläche und die damit installierten Programme verhindert.

Auf dem Hyper-V-Host sollten nur die notwendigsten Dienste installiert werden. Unnötige Serverdienste, die nicht dringend auf einem Hyper-V-Host installiert werden müssen, sollten keinesfalls installiert werden. Jede zusätzliche Softwarekomponente kann zu einem potentiellen Sicherheitsproblem werden.

Generell rät Microsoft eindringlich davon ab, produktive VMs für Serveranwendungen im Unternehmen über Windows 10 bereitzustellen. Vor allem in kleinen Netzwerken sind Administratoren versucht Benutzer an VMs über diesen Weg anzubinden. Das stellt aus Gründen der Sicherheit natürlich ein wesentliches Risiko dar.

Das Betriebssystem auf dem Hyper-V-Host sowie die Firmware und die Gerätetreiber sollten immer auf dem neusten Stand sein. Hier bietet es sich an, eigene Regeln in den Gruppenrichtlinien zu definieren, damit Hyper-V-Hosts möglichst sicher sind. Probleme auf den Hosts und VMs können schnell das ganze Netzwerk betreffen. Aus diesem Grund sind möglichst aktuelle Server, versorgt mit den neusten Sicherheits-Updates, besonders wichtig.

Zusätzlich sollten die Sicherheitsempfehlungen für Windows-Server umgesetzt werden, die Microsoft auch für Windows Server 2019 empfiehlt. Hier kann zum Beispiel noch das Microsoft Security Compliance Toolkit genutzt werden.

Generell ist der Einsatz eines Trusted Platform Module (TPM) auf Hyper-V-Hosts sinnvoll, da dadurch Technologien wie BitLocker auch auf Hyper-V-Hosts genutzt werden können.

Windows Defender Credential Guard einsetzen

Microsoft empfiehlt auf Hyper-V-Servern den Betrieb von Windows Defender Credential Guard. Diese Technik nutzt virtualisierungsbasierte Sicherheit, um Secrets zu isolieren (siehe auch Windows Defender Credential Guard sichert Anmeldedaten ab). Dadurch kann nur definierte Systemsoftware darauf zugreifen.

Durch diese Technik werden Angriffe auf den Hyper-V-Host verhindert, indem NTLM-Kennwort-Hashes, Kerberos-Tickets und Domänenanmeldeinformationen geschützt werden. Die Konfiguration erfolgt über Richtlinien.

Eigene Netzwerke für Hyper-V verwenden

Grundsätzlich sollten Hyper-V-Hosts in getrennten Netzwerken betrieben werden. Auf dem Server sollten dedizierte Netzwerkadapter für die Verwaltung des Hyper-V-Hosts und zur Anbindung von VMs genutzt werden.

Für den Zugriff über das Netzwerk auf die Konfiguration von VMs und für den Zugriff auf die Dateien der virtuellen Festplatten sollte man ein sicheres Netzwerk verwenden. Für die Live-Migration sollte ebenfalls ein sicheres, privates und dediziertes Netzwerk genutzt werden. Generell kann hier der Einsatz von IPSec für diese Netzwerke sinnvoll sein.

Für die Kommunikation mit Dateifreigaben sollte man SMB 3.0 für die Ende-zu-Ende-Verschlüsselung nutzen. Man-in-the-Middle-Angriffe können durch den Einsatz von privaten Netzwerken und dedizierten Netzwerkadaptern verhindert werden.

Shielded-VMs nutzen und Storage absichern

Die Hyper-V-Hosts sollten als Guarded Fabric betrieben werden, die VMs sollten verschlüsselt und als Shielded VM laufen. Dadurch erreichen Sie deutlich mehr Sicherheit im Netzwerk, auch wenn die Konfiguration etwas komplexer ist.

Die Speichergeräte auf denen die Konfigurationsdateien und Dateien der virtuellen Festplatten von VMs gespeichert werden, sollten möglichst sicher betrieben werden. Hier kann es sinnvoll sein auf dem Hyper-V-Host mit BitLocker zu arbeiten, um die Daten auf den Festplatten zu schützen.

Berechtigungen richtig steuern

Administratoren von VMs benötigen keinen administrativen Zugriff auf das Host-Betriebssystem. Aus diesem Grund sollten die Berechtigungen für Administratoren mindestens so konfiguriert werden, dass Hyper-V-Administratoren auch nur Mitglied in der Gruppe „Hyper-V-Administratoren“ auf dem Server sind. Die Administratoren der VMs sollten keine administrativen Rechte auf den VMs erhalten.

Antivirus-Ausschlüsse und -Optionen für Hyper-V

Auch auf Hyper-V-Hosts sollte ein Virenschutz installiert sein. Um Hyper-V optimal zu betreiben, sollten die Ausschlüsse entsprechend konfiguriert werden. Beim Einsatz von Microsoft Defender ist das automatisch der Fall

Für Windows Defender sind bereits automatische Ausschlüsse konfiguriert. Weitere Informationen zu Ausschlüssen finden Sie unter Empfohlene Antiviren-Ausschlüsse für Hyper-V-Hosts. Microsoft/Windows Defender unter Windows Server 2019 ist bereits standardmäßig konfiguriert, um mit Hyper-V optimal zu arbeiten. Hier sind auch die Ausschlüsse bereits konfiguriert.

Keine unbekannten VHDs nutzen und keine verschachtelte Virtualisierung aktivieren

Auf Hyper-V-Hosts sollten keinesfalls fremde VHDs (Virtual Hard Disk) gemountet werden. Dabei besteht die Gefahr, dass Angriffe auf Dateisystemebene durchgeführt werden. Auch VMs sollten nicht mit unbekannten VHDs bereitgestellt werden. Hier sollten vorher ausführliche Tests durchgeführt werden bevor VHDs von anderen Anbietern für eine VM auf einem Host implementiert werden.

Außerdem empfiehlt Microsoft die verschachtelte (nested) Virtualisierung auf Hyper-V-Hosts nicht zu nutzen. Ansonsten könnten Administratoren von VMs mit aktivierter Virtualisierung selbst VMs erstellen, die wiederum eine Gefahr und Belastung für den Hyper-V-Host darstellen. Die verschachtelte Virtualisierung sollte nur für absolut notwendige Szenarien umgesetzt werden.

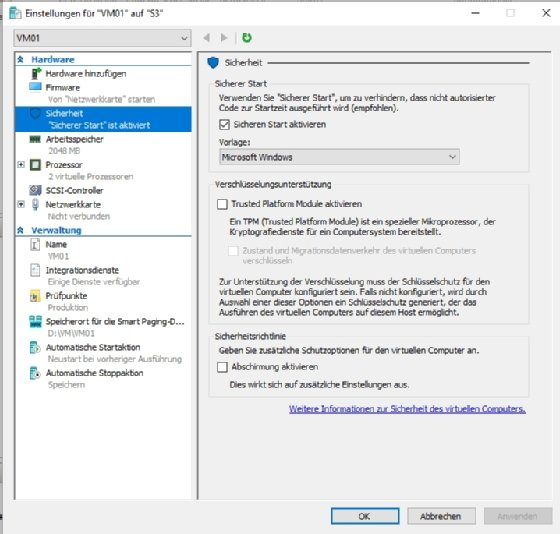

Sichere virtuelle Maschinen mit Secure Boot

Microsoft empfiehlt möglichst Generation 2 VMs für unterstützte Betriebssysteme zu nutzen, also vor allem für Windows 10 und Windows Server 2016/2019.

In den VMs sollte Secure Boot aktiviert werden. Die Möglichkeiten für sichere Generation 2-VMs zeigt Microsoft auf der Seite Generation 2 virtual machine security settings for Hyper-V. Wie beim Hyper-V-Host auch sollten die VMs immer möglichst aktuell gehalten werden, das gilt vor allem für Sicherheits-Updates. Auch die Integrationsdienste für die unterstützten Gastbetriebssysteme sollten installiert werden. Die Aktualisierung erfolgt auch hier über Windows-Update.