Einsatzszenarien für Web Application Firewalls im Unternehmen

Eine WAF kann eine sehr wichtige Schicht in der Security-Strategie einer Firma sein. Unser Experte erklärt, wann und wie man sie einsetzt.

Web Application Firewalls (WAFs) gibt es schon eine ganze Weile, und die Security-Technologie kann man ohne Weiteres als ausgereift bezeichnen. Die ersten WAFs wurden immerhin schon Ende der 1990er auf den Markt gebracht. Damit wurden die immer häufiger werdenden Bedrohungen adressiert, die es direkt auf Anwendungen abgesehen haben. Heutzutage rangieren die Kosten für eine Web Application Firewall von kostenlos bis hin zu sechsstelligen Beträgen. In Sachen Implementierung gibt es ebenfalls große Unterschiede.

Die WAFs sind hinsichtlich Reife und Popularität im Laufe der Jahre gewachsen. Das trifft aber auch für die webbasierten Bedrohungen zu, gegen die man sich verteidigen möchte. Dabei variiert der Typus der Angreifer. Möglicherweise steckt ein Teenager dahinter, der seine gerade gelernten Fähigkeiten im Bereich SQL Injection ausprobieren möchte. Auch von Regierungen unterstützte Angreifer könnten proprietäre Informationen stehlen wollen.

Websicherheit ist deswegen so herausfordernd, weil das WAF-Design sowohl offen als auch sicher sein muss. Die Verfügbarkeit muss erhalten bleiben. Gleichzeitig ist auch die Anwenderautorisierung und Sicherheit der Daten zu gewährleisten. Zum Beispiel wurden ältere HTML-Seiten nie so entwickelt, dass sie eine komplette Datenbank beschützen, die voll mit Kreditkarteninformationen ist.

Das gilt auch für alle anderen sensiblen Unternehmenssysteme, die man vor Angreifern schützen möchte. Webbasierte VPN-Portale sind besonders delikat. Sie sind so konzipiert, dass sie einen sicheren Kanal zum Unternehmen öffnen. Gleichzeitig sind sie allerdings aus dem Internet erreichbar. Somit kann jeder diese Webseite öffnen und hat Zugriff auf den uneingeschränkten Inhalt.

Das sind nur einige Gründe, warum viele Unternehmen heutzutage eine WAF in irgendeiner Form einsetzen, um die Netzwerke und Ressourcen einer Firma optimal zu schützen, die mit dem Internet verbunden sind. Das gilt natürlich auch für die Daten von Partnern und Kunden. Webanwendungen sind natürlich sehr bequem und lösen viele Kompatibilitätsprobleme. Allerdings bieten sie auch eine zusätzliche Angriffsfläche hinsichtlich aller Komponenten, mit denen sie verbunden sind.

Man muss all diese Faktoren in die Rechnung aufnehmen, damit Unternehmen besser verstehen, ob und wann sie eine Web Application Firewall einsetzen sollten.

WAF-Szenario Nummer eins: Online-Händler

Das ist der erste und überzeugendste Grund für den Einsatz einer WAF, um Geschäftsdaten und -services zu schützen. Tausende von Unternehmen sind auf ihre Webpräsenz angewiesen, um Umsatz zu machen und die Firma weiter voranzubringen. Das gilt sowohl für eine kleine Hausbank als auch für Konzerne. Sollte diese Einnahmequelle plötzlich kompromittiert sein, würde das auf unterschiedliche Weise negativen Einfluss auf das Unternehmen haben. Dazu gehören:

- Verlust von direkten Einnahmen: Ist eine Webressource nicht mehr verfügbar, dann verliert ein Unternehmen womöglich eine nicht zu vernachlässigende Menge an Geld, weil eben nichts mehr gekauft wird oder keine Leads mehr generiert werden können.

- Verlust des Kundenvertrauens: Viele Verbraucher und Kunden lesen Neuigkeiten in bestimmten Business-Bereichen. Wurde eine Organisation gehackt, schlägt das immer hohe Wellen, und die Menschen behalten so etwas im Hinterkopf. Der Leumund ist enorm wichtig.

- Verlust sensibler Daten: In vielen Fällen haben böswillige Hacker Zugriff auf sensible Daten erhalten, nachdem sie eine Website kompromittierten. Dazu gehören Kreditkartendetails, Namen, Adressen, Sozialversicherungsnummern und medizinische Akten. Weiterhin wurden auch schon proprietäre Informationen, Betriebsgeheimnisse und geheime Regierungsdaten gestohlen. An sich ist das schon schlimm genug. Die Kosten für ein Disaster Recovery und/ oder forensische Untersuchungen können alle anderen finanziellen Aspekte einer Organisation in den Schatten stellen.

Der Einsatz einer Web Application Firewall garantiert natürlich nicht, dass es zu keinen solchen Vorfällen kommt. Allerdings ist die Security-Komponente ein wichtiger Teil einer umfassenden und vielschichtigen Herangehensweise an die IT-Sicherheit. Jede Schicht vermindert die Chance, Opfer eines Angriffs zu werden. Sollte es dennoch zu einem Vorfall kommen, kann eine WAF die Auswirkungen auf ein Unternehmen reduzieren. Das gilt auch für die Kunden und Partner.

WAFs und SSDLCs

Es gibt mehrere Gründe, warum sich ein Unternehmen nicht ausschließlich auf einen Secure Software Development Lifecycle/ Sicherer Lebenszyklus für Softwareentwicklung (SSDLC) verlassen kann. SSDLCs sind im Grunde genommen Versionen des Lebenszyklus einer Software, bei denen die Sicherheit immerzu adressiert wird. Das Hauptproblem bei der Implementierung eines SSDLC ist, dass man dafür Zeit, Geld und entsprechende Technologie benötigt. All das ist nicht immer im Überfluss vorhanden. Ziel ist natürlich, ein sicheres Produkt zu produzieren. Somit kann man eine WAF vor die Komponenten stellen, die mit dem Netzwerk in Berührung kommen, und damit die Sicherheit erhöhen. Das gilt auch dann, wenn die Produkte nicht auf Browsern basieren.

Firmen können eine WAF an Services und Applikationen anflanschen und sie ohne großen Aufwand konfigurieren. Danach sind die Webapplikationen besser vor Angriffen geschützt. Somit haben Unternehmen mehr Zeit, um notwendige Security-Analysen durchzuführen und auftretende Probleme zu lösen. In einigen Fällen lassen sich neu erworbene Online-Services schützen, während das Unternehmen nach Möglichkeiten zum Testen der Sicherheit sucht. In der Form hat es das bisher ja nicht gegeben.

Sie sollten sich allerdings stets vor Augen halten, dass eine WAF kein Ersatz für eine angemessene Sicherheit bei den Webapplikationen ist. Auch das Testen bleibt Ihnen dadurch nicht erspart. Das Sicherheits-Tool ist nur eine Schicht von vielen in einer Gesamtstrategie.

WAF-Szenario Nummer zwei: Anwender der Webservices

Fast jedes Unternehmen hat heutzutage geschäftliche Beziehungen mit Online-Händlern. In vielen Fällen nutzt man auch Webservices, die im Besitz anderer sind und von denen betrieben werden. Das ist ein einzigartiges Problem, da die Firmen in diesem Fall keine direkte Kontrolle über die Security der Webservices haben. Aus diesem Grund bergen diese Services unter Umständen Risiken, die es abzuschwächen gilt.

Viele Konzerne kaufen zum Beispiel HR-Software (Human Resources/ Personalwesen). Diese wird entweder intern gehostet, oder man setzt auf einen Service in der Cloud. Selbst wenn die Anwendung intern gehostet ist, darf man womöglich laut den Lizenzbestimmungen keine ausführlichen Sicherheitstests durchführen. Sollte das Produkt in der Cloud sein, werden die Dinge noch komplizierter. In diesem Fall müssten der Web-Hoster, der Besitzer der Software und der Service-Provider ein ausführliches Security-Testing schriftlich absegnen.

Ein weiteres Beispiel ist, wenn ein Unternehmen den Service einer dritten Partei einkauft und diesen mit einem eigenen Logo an Kunden weitergibt. In der Finanzbranche erwerben beispielsweise kleinere Banken Online-Banking-Produkte. Diese sehen wie eigene Services aus, werden allerdings woanders gehostet. Die Situation ist dann nicht gerade einfach, da das Finanzinstitut weder auf die Hardware noch auf die Software direkten Einfluss hat, die für das Online-Banking-Produkt verantwortlich sind.

Glücklicherweise hat die Bank allerdings die Kontrolle über die DNS-Informationen. Somit lässt sich der gesamte Traffic durch eine WAF leiten. In diesem Fall ist eine zusätzliche Security-Schicht implementiert, und die Auswirkungen auf die Performance sind minimal.

Das Schöne an WAFs ist, dass sie nicht wählerisch bei den zu schützenden Komponenten sind. Unternehmen können sie zwischen sich selbst und einen Service schalten oder zwischen den Service und andere Firmen. Selbst wenn eine Firma eine Applikation für den internen Gebrauch kauft, können Sie davor eine WAF setzen. So ist das Risiko für den Standort und seine Daten reduziert.

Die Mehrheit der Sicherheitsvorfälle innerhalb von Unternehmen fängt beim Endpunkt an. Das ist entweder der PC oder das mobile Gerät eines Anwenders. Wie man bei Einbrüchen in der jüngeren Vergangenheit gesehen hat, kann sich die Infizierung von dort auf die Webressourcen ausbreiten. Ab hier sind keine Grenzen mehr gesetzt bei der Frage, wie viele Probleme und welches Chaos so ein Einbruch verursachen kann. Sitzt zwischen diesen Endpunkten und den relevanten Webapplikationen eine WAF, können Unternehmen vermeiden, dass solche Vorfälle überhaupt erst passieren.

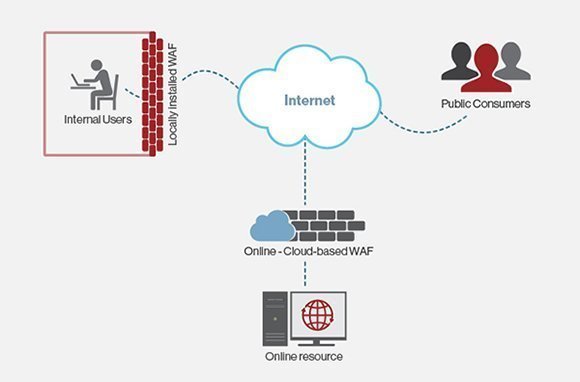

Abbildung 1: In einem Fall wie dem abgebildeten schützt das WAF-Produkt. Dabei ist es irrelevant, wer auf die Ressource zugreift oder wo sich diese befindet. Sie kann nur von intern oder auch aus dem Internet erreichbar sein.

Wie Sie in Abbildung 1 sehen, ist der Einsatz einer WAF ideal, wenn ein Unternehmen Webservices zur Verfügung stellt. Damit kauft es sich außerdem in Sachen Lebenszyklus Zeit, um die Code-Basis auf das gleiche Sicherheitsniveau zu bringen.

Das Beste am Einsatz einer modernen WAF ist, dass sie die Dezentralisierung der Webressourcen ermöglicht, die eine Firma schützen möchte. Die Platzierung einer WAF ist sehr flexibel. Durch diese Flexibilität können Unternehmen sehr wahrscheinlich vermeiden, existierende Architekturen neu designen oder Server neu platzieren zu müssen. Auch so ist der Einsatz einer umfassenden Sicherheit für Webapplikationen möglich.

Vorbereitende Schritte für eine WAF: Fragen und Hindernisse

Immer wenn ein Unternehmen mit der Implementierung einer neuen Technologie liebäugelt, sollte es die Sache von mehreren Seiten betrachten. Nehmen Sie zum Beispiel die Ziele der Firma oder das Budget in die Rechnung auf. Eine entsprechende Analyse für die Anschaffung einer WAF ist an dieser Stelle keine Ausnahme.

- Wo liegen die wirklichen Risiken? Das ist eine wichtige Frage, weil sie im Endeffekt das Budget limitiert. Nehmen wir an, dass Sie eine Webressource schützen möchten. Diese enthält aber keine Daten von Kunden, sondern einfach nur allgemeine Dateien für das Marketing. Somit besteht an dieser Stelle kein Risiko, dass das Unternehmen bloßgestellt wird. Aus diesem Grund könnten die Prioritäten auf allgemeiner Verfügbarkeit und Malware-Risiken liegen. Webapplikationen sind in diesem Szenario zweitrangig. Möglicherweise reicht es, wenn Sie eine einfache cloud-basierte WAF einsetzen.

- Welche Anforderungen gibt es bei der Funktionalität? WAFs unterscheiden sich beim Umfang und bei der Qualität der vorhandenen Funktionen erheblich. In einigen Fällen ist ein schlüsselfertiges System mit begrenztem I/O akzeptabel, und die Implementierung gestaltet sich einfach. Betreiben Sie zum Beispiel einen simplen Blog oder ein Forum, dann reicht sehr wahrscheinlich eine einfache WAF. Brauchen Sie erweiterte Möglichkeiten in Sachen Konfiguration und zentrales Logging und gibt es häufig Änderungen, dann dürfte ein ausgefeilteres – dafür aber auch kostspieligeres – Produkt die richtige Wahl sein. Gute Beispiele an dieser Stelle sind Websites wie Amazon oder WebEx, bei denen die Geschäftslogik recht komplex sein kann.

- Wie viel technisches Know-how hat das relevante Team? In vielen Fällen bringen große und komplexe Webapplikationen große und komplexe Implementierungen mit sich. Entweder sind die Richtlinien sehr kompliziert, oder man muss sich intensiv um sogenanntes Failover und Redundanz kümmern. Deswegen sollten Sie evaluieren, über wie viel Wissen die interne IT-Abteilung zum relevanten Thema verfügt. Sie können sich auch erkundigen, wie viel ein Consultant für die Implementierung kosten würde. Rechnen Sie diese Kosten mit ein, wenn Sie den Einsatz einer WAF kalkulieren. WAF-Anbieter sollten an dieser Stelle aus Erfahrung mit Zahlen helfen drüber können, welche Gesamtkosten ungefähr anfallen.

- Wie sieht es mit der derzeitigen und für die Zukunft geplanten Architektur der jeweiligen Webressource aus? Webapplikationen können sich je nach Design im Netzwerk der Firma oder außerhalb befinden. Weiterhin lassen sie sich mit sämtlichen Kombinationen an Technologie betreiben. Stellen Sie aus diesem Grund sicher, dass das gewünschte WAF-Produkt mit den künftigen Plänen des Unternehmens für die Applikation funktioniert. Wenn Sie zum Beispiel von Java auf .Net oder von Oracle auf MSSQL umstellen, könnte das bedeuten, dass Sie eine andere WAF benötigen. Das ist natürlich nur dann der Fall, wenn die derzeit verwendete das neue Szenario nicht unterstützt.

Einen Anwendungsfall zu erstellen, um die Anschaffung und Implementierung einer WAF zu rechtfertigen, muss nicht kompliziert sein. Allerdings sollten Sie bei der Planung sehr sorgfältig und gewissenhaft vorgehen. Stellen Sie unbedingt sicher, dass die Teams Security und Entwicklung mit an Bord sind. Eine WAF wirkt sich auf beide Teams aus, weil sie im Endeffekt für die Integration der neuen Technologie in existierende Webressourcen verantwortlich sind.

Folgen Sie SearchSecurity.de auch auf Twitter, Google+ und Facebook!