AA+W - Fotolia

Drei Over-the-Air-Architekturen für Updates auf IoT-Geräten

Unternehmen müssen die richtige Architektur für OTA-Updates (Over the Air) wählen, damit IoT-Geräte effizient mit Updates und geänderten Einstellungen versorgt werden.

Bei einem OTA-Update (Over The Air) werden Software, Daten und Einstellungen drahtlos über eine Funkschnittstelle (meist Mobilfunk oder WLAN) auf mobile oder IoT-Geräte übertragen. Unabhängig davon, wie viele IoT-Geräte ein Unternehmen einsetzt, ist es entscheidend, den OTA-Update-Ansatz zu wählen, der am besten zu den Anforderungen der Organisation passt, um Zeit, Aufwand und Geld zu sparen.

Die Aktualisierung von IoT-Geräten wird umso wichtiger, je mehr Geräte ein Unternehmen in jeder Arbeitsphase im Netzwerk integriert und je mehr IoT-Daten es erfasst und verarbeitet. Die richtige Architektur für OTA-Updates hängt von den Geräten selbst, den Geschäftsprozessen sowie der Verfügbarkeit und dem Know-how des IT-Teams ab. OTA-Updates sind eine skalierbare Methode, um sicherzustellen, dass IoT-Geräte im Feld über die neuesten Einstellungen, Software und Firmware verfügen. Dadurch sorgen Firmen zudem für die Sicherheit, den Schutz und ein hohes Leistungsniveau der Geräte.

IT-Teams können drei verschiedene OTA-Architekturen verwenden, um ihre IoT-Geräte regelmäßig auf den neuesten Stand zu bringen: Edge-to-Cloud, Gateway-to-Cloud und Edge-to-Gateway-to-Cloud. Welche Architektur ein Unternehmen wählt, hängt von der benötigten Hardware, der Netzwerkarchitektur, der Fachkompetenz des IT-Teams und dem IoT-Gerät selbst ab.

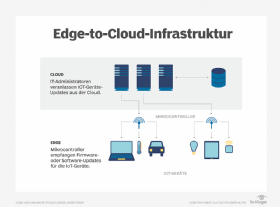

Edge-to-Cloud-Updates

Bei Edge-to-Cloud-Updates empfängt ein mit dem Internet verbundener Mikrocontroller das Update aus der Cloud, um die Firmware des Mikrocontrollers oder die Software des Geräts zu patchen. Der Mikrocontroller befindet sich in der Nähe des IoT-Geräts und fungiert dabei als Update-Dispatcher und -Prozessor am Rand (Edge) des Netzwerks.

Vorteile: Über die Edge-to-Cloud-OTA-Architekturen für IoT lassen sich Updates je nach Funktion oder Bedarf getrennt auf einzelne Geräte oder Gerätegruppen übertragen. Dadurch wird verhindert, dass sich Update-Probleme auf die gesamte Gerätelandschaft auswirken. Beispielsweise würde die Isolation von Updates in einem Krankenhaus das Risiko für Patienten verringern, deren Leben von den Geräten abhängen kann. IT-Mitarbeiter könnten Updates während der Ausfallzeiten der Geräte planen, um die Leistung und die Geschäftsprozesse möglichst wenig zu beeinträchtigen.

Nachteile: Wenn nicht alle Geräte zur gleichen Zeit aktualisiert werden, könnten neue Risiken entstehen. Werden kritische Sicherheits-Updates oder wichtige Fixes und Patches nicht auf allen Geräten installiert, öffnet sich die Tür für Hacker oder es kann zu Ausfällen bei Hardware und Software kommen.

Die IT-Mitarbeiter müssen außerdem genau wissen, welche Geräte das jeweilige Update betrifft, damit sie die Leiter der Fachabteilungen vor der Aktualisierung informieren können. Separate Geräte-Updates erhöhen zudem das Risiko, dass ein Gerät nicht mehr funktioniert, wenn das Update nicht korrekt abgeschlossen wird – es sei denn, es stellt sich nach einem fehlgeschlagenen oder unterbrochenen Update automatisch wieder her.

Gateway-to-Cloud-Updates

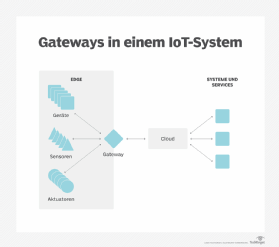

Die Gateway-to-Cloud-OTA-Architekturen für das IoT bestehen aus einem mit dem Internet verbundenen Gateway, das eine Flotte von IoT-Geräten verwaltet und Updates aus der Cloud erhält, um seine Software-Anwendung, die Host-Umgebung oder die Firmware des Gateways zu patchen.

Vorteile: Die IoT-Geräte sind von den Gateway-to-Cloud-Updates nicht betroffen, genießen aber die Vorteile der Datenübertragung über stets aktualisierte Gateways. Gateways verbinden Geräte mit Systemen, die nicht den Anforderungen der Geräte entsprechen. Drei Beispiele: Manche Low-Energy-Geräte nehmen sehr wenig Energie auf und können sich deshalb nicht über energieintensive Protokolle wie WLAN oder Bluetooth direkt mit der Cloud verbinden. Andere Geräte verfügen nicht über ausreichend Rechenleistung, um die Updates zu verarbeiten, oder sie sind für den einmaligen Gebrauch und nicht für die Verarbeitung von Updates gedacht. Dazu gehören beispielsweise Geräte, die nur Daten sammeln, um sie an Analyseservices in der Cloud zu übertragen.

Nachteile: Die ausschließliche Aktualisierung des Gateways führt zu einem Single Point of Failure (SPoF) für alle darüber angeschlossenen Geräte. Das heißt: Wenn die Aktualisierung des Gateways ausfällt oder unterbrochen wird, sind alle Prozesse gefährdet, die von den dahinter liegenden Geräten verarbeitet werden, da die Datenübertragungen inkonsistent erfolgen. Verfügt das Gateway nicht über eine automatische Wiederherstellung nach einem fehlgeschlagenen Update, könnte es komplett ausfallen. Dadurch würde sich die Produktivität verringern, weil die IoT-Geräte nicht mehr arbeiten können. Die Probleme können sich noch verschärfen, wenn mehrere Gateways das gleiche Problem haben und dieses nicht rechtzeitig erkannt wird.

Der günstigste Zeitpunkt für ein Update ist abhängig vom zu aktualisierenden Gateway und den Rollen der daran angeschlossenen IoT-Geräte. Grundsätzlich ist es jederzeit möglich, Updates an Gateways zu senden. Ein Update könnte sich aber negativ auf die Geräte auswirken, wenn diese während des Updates eine hohe Datenmenge verarbeiten müssen. Auch Geschäftsprozesse werden ohne Vorwarnung negativ beeinflusst, wenn Firmen Gateway-Updates zu ungünstigen Zeiten planen.

Edge-to-Gateway-to-Cloud-Updates

In der Edge-to-Gateway-to-Cloud-Architektur fungiert das IoT-Gateway als Dispatcher für die Aktualisierung der mit ihm verbundenen IoT-Geräte. Das Gateway lädt die IoT-Updates herunter und überträgt sie an die Geräte.

Vorteile: Da die Geräte bei dieser Architektur immer auf Basis der individuellen Anforderungen aktualisiert werden, reduzieren Firmen die Sicherheitsrisiken und erhalten eine hohe Leistung für jedes Gerät. Im Falle eines fehlgeschlagenen oder unterbrochenen Updates sind nur die mit dem jeweiligen Gateway verbundenen Geräte vom Risiko betroffen, die restlichen IoT-Geräte des Unternehmens sind isoliert. Die IoT-Devices benötigen weder über einen Mikrocontroller, um das Update zu verarbeiten, noch müssen sie mit dem Internet verbunden sein. Sie erhalten Updates allein durch eine kabelgebundene oder drahtlose Verbindung zum Gateway-Gerät.

Nachteile: Die Edge-to-Gateway-to-Cloud-OTA-Architekturen für das IoT eignet sich besonders für Szenarien mit schwacher Internetverbindung, oder wenn Beschränkungen beim Budget den Kauf von hochwertigen, individuellen IoT-Geräten verhindern. Allerdings schaffen sie einen Single Point of Failure, wenn das Gateway das Update nicht ordnungsgemäß empfängt.

Das Gateway ist dann nicht in der Lage, Updates an die einzelnen Geräte zu übertragen. Auch Hardwarefehler in der Verkabelung zwischen dem Gateway und dem Gerät können die Aktualisierung verhindern oder unterbrechen. Teilweise zeigen die Geräte auch nicht an, wenn eine Aktualisierung fehlgeschlagen ist.

Das führt letztendlich zu Fehlern bei der Anpassung der Zeitpläne für die Updates. Und manchmal ist das Gateway nicht so konfiguriert, dass es Geräte mit fehlgeschlagenen Updates erkennt oder Geräte, die nach einem Update nicht mehr funktionieren. Auch hier kommt es zu Fehlern bei den Update-Plänen, die sich negativ auf die Geschäftsprozesse auswirken und eine zeitaufwendige Fehlersuche verursachen.