Jakub Jirsák - stock.adobe.com

Die Azure-Sicherheit mit Network Security Groups optimieren

Mit den Network Security Groups (NSG) oder Netzwerksicherheitsgruppen können Admins in Azure den Datenverkehr auf Netzwerkebene filtern. Hier ein Überblick und erste Schritte.

Die Microsoft Azure Firewall ergänzt die Funktionen der Netzwerksicherheitsgruppen (Network Security Groups, NSG) in Microsoft Azure. Netzwerksicherheitsgruppen ermöglichen eine Filterung des Datenverkehrs auf Netzwerkebene.

Dadurch kann der Datenverkehr von Ressourcen in virtuellen Netzwerken gesteuert werden. Generell bieten NSG ähnliche-Funktionen wie die Firewall. Es fehlen aber die Unterstützung von SNAT, DNAT und Threat-Intelligence-basierte Filterung.

Netzwerksicherheitsgruppen lassen auch an Netzwerkschnittstellen des gleichen Standorts binden. Dadurch können auch Azure-VMs zuverlässig geschützt werden. Alle virtuellen Maschinen, die eine bestimmte Schnittstelle nutzen, werden durch die NSG und deren Regeln geschützt.

Network Security Groups für mehr Sicherheit in Azure nutzen

Microsoft Azure bietet für Benutzern oder Anwendungen die Möglichkeit schnell eine Verbindung zu Diensten von überall auf der Welt zu ermöglichen und ihnen eine skalierbare und hochverfügbare virtuelle Netzwerkinfrastruktur zur Verfügung zu stellen.

Da diese Netzwerke die Einstiegspunkte aus dem Internet zu den Anwendungen in der Cloud oder in hybriden Netzwerken darstellen, sollten sie die erste Verteidigungslinie gegen Bedrohungen sein. Das heißt, es sollte nur Datenverkehr von Benutzern, Anwendungen und gestattet sein, die durch Administratoren gestattet sind.

Da Azure-Administratoren keinen Zugriff auf die physische Netzwerkinfrastruktur in Microsoft Azure haben, müssen Sicherheitsoptionen so konfigurierbar sein, dass sie für Sicherheit sorgen und die flexiblen Gestaltungsmöglichkeiten von Microsoft Azure abbilden können.

Möglichkeiten von Azure Network Security Groups

Microsoft stellt eine solche Sicherheitsfunktion als Verwaltungsschicht zur Verfügung, die als Network Security Group (NSG) bezeichnet wird. Hierüber lässt sich der Datenverkehr in Microsoft Azure relativ einfach organisieren, filtern und weiterzuleiten. Virtuelle Azure-Netzwerke können jeweils in eine Sicherheitsgruppe eingegliedert werden. In den Gruppen können wiederum eingehende und ausgehende Regeln konfiguriert.

Eine Netzwerksicherheitsgruppe erstellen

Netzwerksicherheitsgruppen können am einfachsten über das Azure-Portal erstellt werden. Beim Anlegen der Gruppe werden zunächst keine weiteren Daten außer den Namen, das Abonnement, die Azure-Ressourcengruppe und den Ort angeben.

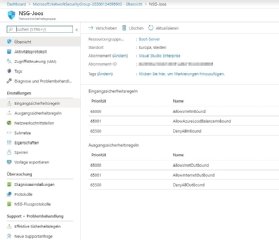

Erst nach dem Erstellen der Network Security Group kann diese angepasst werden. In der Weboberfläche stehen nach dem Aufrufen der NSG die Optionen zur Konfiguration bereit. Hier lassen sich die Eingangs- und Ausgangsregeln festlegen sowie die Netzwerkschnittstellen, Subnetze und erweiterten Eigenschaften der Netzwerksicherheitsgruppe bestimmen.

Eingangs- und Ausgangssicherheitsregeln erstellen

Nach der Erstellung dieses NSG werden zuerst die Regeln anlegt. Hier lassen sich verschiedene wichtige Optionen steuern. Eine mögliche Vorgehensweise für Netzwerksicherheitsregeln kann darin bestehen, mit einer Regel den gesamten Datenverkehr zu verweigern. Danach werden Regeln für den Datenverkehr erstellt, der als sicher definiert sein soll.

Die wichtigsten Optionen, die festgelegt werden müssen sind:

- Quelle - Hier wird festgelegt für welche Anwendung die Regel anwendbar ist. Hier kann auch eine IP-Adresse, ein IP-Adressbereich oder eine Azure-Ressource verwendet werden

- Quellportbereich - Hier wird angegeben, für welchen Port oder Bereich von Ports die Regel

Neben Quelle und Quellportbereich wird das Gleiche auch für die Ziele und den Zielportbereich gesteuert.

- Protokoll - Legt fest welches Protokoll genutzt wird, also TCP-, UDP- oder ICMP-Protokoll.

- Aktion - Durch die Einstellung von Zulassen oder Ablehnen wird die Aktion festgelegt, die von der NSG ausgeführt werden soll, wenn Netzwerkverkehr der Regel entspricht.

- Priorität - Dies ist eine ganze Zahl zwischen 100 und 4096, die definiert in welcher Verarbeitungsreihenfolge Regeln verarbeitet werden sollen. Regeln mit niedrigeren Werten haben eine höhere Priorität und werden zuerst ausgeführt.

- Name - Ein eindeutiger Name, mit dem die Regel im Azure-Portal angezeigt wird.

- Beschreibung - Eine Beschreibung der Regel.

Beim Erstellen einer NSG werden bereits einige Standardregeln anlegt. Diese werden im Fenster angezeigt.

Microsoft Azure bietet mit „Service-Tags“ eine vordefinierte Sammlung von IP-Adressen, die mit einer bestimmten Ressource verbunden sind. Diese lassen sich in Regeln verwenden. Es gibt zum Beispiel Service-Tags für virtuelle Azure-Netzwerke, Load Balancer, Traffic Manager und Storage. Eine komplette Liste ist auf der Seite Azure IP Ranges and Service Tags – Public Cloud verfügbar.

Bei der Planung von NSGs spielen vor allem die IP-Adressen eine Rolle, die einem Unternehmen zugewiesen sind. Bei der Verwendung von Load-Balancern sind in erster Linie die Quelle und das Ziel des Computers oder Dienstes wichtig, nicht die IP-Adressen, die der Load Balancer selbst verwendet.

Generell bieten Netzwerksicherheitsgruppen die Möglichkeit schnell und einfach die Netzwerksicherheit für Ressourcen zu verwalten. Die Konfiguration dafür ist nicht sehr kompliziert. Durch die Nutzung von Service-Tags lassen sich Regeln teilweise deutlich schneller erstellen.

Netzwerksicherheitsgruppen und die PowerShell

Neben der Verwaltungsmöglichkeit von Netzwerksicherheitsgruppen im Azure-Webportal, können die Gruppen auch in der PowerShell erstellt werden. Auch in der Azure CLI lassen sich die Gruppen erstellen.

Um die Befehle in der PowerShell durchzuführen, muss mit dem Cmdlet Connect-AzAccount eine Verbindung zum Azure-Abonnement aufgebaut werden. Dazu wird das Azure PowerShell-Modul verwendet.

Dazu werden folgende Befehle genutzt:

- Azure CLI: az network nsg create

- PowerShell: New-AzNetworkSecurityGroup

Neben der Erstellung lassen sich die Gruppen in der PowerShell und der CLI auch anzeigen:

- Azure CLI: az network nsg show

- PowerShell: Get-AzNetworkSecurityGroup

Das Anpassen von NSG in der Shell und CLI ist gleichfalls möglich:

- Azure CLI: az network nsg update

- PowerShell: Set-AzNetworkSecurityGroup

Wer die NSGs nicht mehr benötigt, kann sie in der PowerShell und CLI auch löschen lassen:

- Azure CLI: az network nsg delete

- PowerShell: Remove-AzNetworkSecurityGroup