Defender for Identity: Kompromittierte Identitäten entdecken

Mit der Sicherheitslösung Microsoft Defender for Identity nutzt man die Cloud, um verdächtige Aktivitäten im lokalen Netz aufzuspüren und kompromittierte Identitäten zu erkennen.

Die Cloud kann On-Premises-Umgebungen schützen, indem sie unerwünschte Aktivitäten in lokalen Netzwerken aufspürt.

Microsoft Defender for Identity, früher noch bekannt als Azure Advanced Threat Protection beziehungsweise Azure ATP, ist eine Cloud-basierte Security-Plattform, die kompromittierte Identitäten erkennt. Außerdem deckt sie bislang noch nicht bekannte Bedrohungen auf und identifiziert Angriffe auf das lokale Active Directory (AD). Mit Hilfe von selbstlernenden Analysen überwacht Microsoft Defender for Identity Verhalten und Aktivitäten der Anwender. Die Lösung ist zudem mit einem zentralen Portal ausgestattet, mit dem Unternehmen verdächtige Nutzeraktivitäten sowie fortgeschrittene Angriffe identifizieren und näher untersuchen können.

Die Architektur von Microsoft Defender for Identity

Microsoft Defender for Identity überwacht die Netzwerkadapter der Domänen-Controller. Dabei sammelt und analysiert die Lösung den Datenverkehr im Netzwerk und kombiniert diese Daten dann mit Informationen über Windows-Ereignisse, die sie direkt von den Domänen-Controllern bezieht.

Microsoft Defender for Identity analysiert diese Daten und Ereignisse auf Hinweise zu Attacken und mögliche Bedrohungen. Durch Profiling, eine deterministische Erkennung, Machine Learning und verhaltensbasierte Algorithmen lernt die Cloud-Lösung wie das Netzwerk aufgebaut ist und was in ihm normalerweise passiert. Die Kombination der genannten Funktionen sorgt dann dafür, dass Anomalien aufgespürt und verdächtige Aktivitäten rechtzeitig bemerkt werden.

Zu den Kernkomponenten gehört das zu Microsoft Defender for Identity gehörende Portal. Dazu kommen Sensoren für Defender for Identity und ein spezieller Cloud-Dienst.

Das Portal von Microsoft Defender for Identity

Das Portal gibt die Daten aller Sensoren wieder, mit denen es verbunden ist. Außerdem kümmert es sich um Monitoring, Analyse und Bekämpfen der in der Netzwerkumgebung gefundenen Bedrohungen.

Das Portal hat fünf Kernfähigkeiten:

- Es erstellt die für Microsoft Defender for Identity benötigte virtuelle Instanz;

- es kümmert sich um die Kommunikation mit anderen von Microsoft bereitgestellten Sicherheitsdiensten;

- es verwaltet die Konfiguration der Sensoren;

- es bereitet die von den Sensoren erhaltenen Daten auf und stellt sie dar und es

- überwacht alle verdächtigen Aktivitäten und verhindert Angriffe auf Basis des Attack-Kill-Chain-Modells.

Die Sensoren für Defender for Identity

Die Sensoren werden entweder auf den Domänen-Controllern oder auf Servern eingerichtet, auf denen die Active Directory Federated Services (ADFS) installiert wurden. Wenn der Sensor direkt auf einem Domänen-Controller genutzt wird, besteht keine Notwendigkeit für einen dezidierten Server oder einen Port-Mirror. Wird der Sensor dagegen direkt auf einem ADFS-Server installiert, kann er auch den Datenverkehr im Netzwerk und alle Ereignisse im Zusammenhang mit Authentifizierungen überwachen.

Der Sensor für Defender for Identity hat folgende Kernfunktionen:

- Er sammelt und analysiert den am Domänen-Controller anfallenden Datenverkehr im Netzwerk;

- er erfasst die Windows-Ereignisse am Domänen-Controller;

- er erhält die RADIUS-Account-Daten von beliebigen VPN-Providern,

- er sammelt Daten über Entitäten wie Nutzer und Computer in der Active Directory Domain,

- er führt die Netzwerkauflösung dieser Entitäten durch und

- er übertragt die Daten zum Cloud-Dienst für Defender for Identity.

Der Cloud-Dienst für Defender for Identity

Der zu Defender for Identity gehörende Cloud-Dienst ist bereits in Europa, den USA sowie im asiatischen Raum verfügbar. Er läuft in der Infrastruktur von Microsoft Azure. Außerdem kann er sich mit dem Intelligence Security Graph von Microsoft verbinden.

Microsoft Defender for Identity: Die Voraussetzungen

Wie bei anderen Microsoft-365- und Azure-Diensten ist die erste zu erfüllende Voraussetzung der Erwerb einer gültigen Lizenz. Um Defender for Identity einzusetzen, müssen Unternehmen entweder Enterprise Mobility + Security (EMS) E5 oder A5, Microsoft 365 E5, A5 oder G5, Microsoft E5, A5 oder G5 Security oder eine Stand-Alone-Lizenz für Defender for Identity besitzen.

Die Domänen-Controller benötigen darüber hinaus einen Zugriff auf das Internet, um sich mit dem Cloud-Dienst von Defender for Identity verbinden zu können. Das geht auch über Proxy-Server. Zur Konfiguration des Dienstes wird entweder ein Standard-AD-Nutzer-Account oder ein gruppenverwalteter Service-Account benötigt. Ein Standard-AD-Account ist allerdings die einzige Option für Server, die noch mit Windows Server 2008 R2 Service Pack 1 ausgestattet sind. Ab Windows Server 2012 oder höher funktionieren dann beide Account-Varianten.

Weitere Details über Betriebssysteme, Ports, Protokolle und von Microsoft Defender for Identity unterstützte Netzwerkadapter sind auf den Support-Seiten von Microsoft zu finden.

Zum Zugriff auf das Portal für Defender for Identity wird ebenfalls eine Lizenz sowie ein Account benötigt, der entweder als globaler Administrator oder als Security-Administrator eingerichtet wurde.

Eine Instanz für Microsoft Defender for Identity erstellen

Um den Dienst nutzen zu können, müssen Sie zunächst unter der Adresse portal.atp.azure.com eine Instanz für Defender for Identity einrichten. Dazu benötigen Sie die Zugangsdaten entweder eines Standard-AD-Nutzers oder eines gruppenverwalteten Service-Accounts. Anschließend laden Sie die für die Sensoren benötigte Software herunter.

Die Instanz für Defender for Identity erhält automatisch einen Namen, der sich aus dem Domänen-Namen des Azure Active Directory und dem nächsten Azure-Rechenzentrum zusammensetzt.

Klicken Sie nach dem Erstellen der Instanz auf den bereitgestellten Link, um die Sensoren herunterzuladen. Kopieren Sie außerdem den angezeigten Zugangs-Key, der die Sensoren mit der Instanz verbindet. Führen Sie die Installation auf einem ADFS-Server oder einem Domänen-Controller durch. Danach tauchen Status, Bezeichnung, Version und Zustand der Sensoren im Portal für Microsoft Defender for Identity auf.

Die URL für dieses Portal enthält in Zukunft den Namen der Instanz. Wenn er also zum Beispiel „training“ lautet, dann lautet der neue Link training.atp.azure.com und nicht mehr portal.atp.azure.com. Trotzdem funktionieren beide URL-Varianten, da der bisherige Portal-Link nun auf die andere Adresse umleitet.

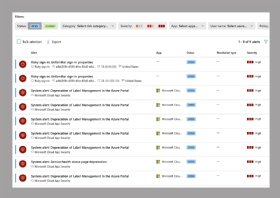

Der Umgang mit Alerts

Die von Microsoft Defender for Identity erstellten Alerts nutzen eine leicht verständliche Sprache und Bebilderung, um auf verdächtige Aktivitäten im Netzwerk einer Firma hinzuweisen. Dabei werden auch die an einer potenziellen Bedrohung beteiligten Akteure (Nutzer) und Computer genannt. Der Dienst verwendet darüber aus leicht zu verstehende Farben, um den Admins die visuelle Unterscheidung eingehender Hinweise auf Gefahren zu erleichtern.

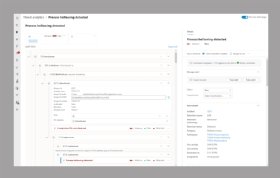

Sicherheits-Alerts enthalten jeweils einen Titel, eine Beschreibung, bisher gefundene Beweise sowie eine Möglichkeit zum Export der Daten. Die Alerts weisen das Security-Team auf mögliche Bedrohungen hin, die nach einer ersten Bewertung ausführlicher untersucht werden können. Dazu können die Mitarbeiter entweder das Portal für Defender for Identity oder das Portal für Cloud App Security nutzen.

Nach der Untersuchung sollte jeder Alert in eine von drei Klassifikationen eingestuft werden:

- Echt positiv bedeutet, dass Defender for Identity tatsächlich eine gefährliche Aktivität entdeckt hat,

- gutartig echt positiv bedeutet, dass eine Aktivität entdeckt wurde, die aber von einer zugelassenen Applikation oder einem Penetration-Test stammt und damit nicht böswillig ist sowie drittens

- falsch positiv bedeutet, dass ein Fehlalarm aufgetreten ist.

Die Alerts können Informationen über Ausspähversuche, geklaute Zugangsdaten, laterale Bewegungen im Netzwerk, Attacken auf die Domäne sowie Datendiebstahl enthalten. Jeder dieser Alerts kann anschließend ausführlicher analysiert werden. Auch ist dabei eine Überprüfung der bisher bereits durchgeführten Aktionen möglich.

Ein Klick auf einen Alert zeigt weitere Informationen wie den Namen des betroffenen Geräts, den des Nutzers, den aktuellen Status der automatisch durchgeführten Untersuchung und weitere Details der Meldung an. Der Alert enthält zudem eine hierarchische Auflistung aller betroffenen Prozesse.

Integration mit Microsoft Defender for Endpoints

Defender for Identity überwacht den Datenverkehr im Netzwerk auf Angriffe, die gegen Accounts gerichtet sind. Die Lösung ist damit in der Lage, unterschiedlichste verdächtige Aktivitäten zuverlässig aufzuspüren. Dabei konzentriert sie sich auf Spionage, laterale Bewegungen und Versuche, sich dauerhaft im Netzwerk festzusetzen. Die Sicherheitslösung Defender for Endpoints soll dagegen fortgeschrittene Cyberangriffe aufdecken, indem sie unter anderem Alerts für bekannte und unbekannte Gegner miteinander vergleicht.

Während Defender for Identity also den Datenverkehr an den Domänen-Controllern überwacht, schützt Defender for Endpoint die einzelnen Endpunkte im Unternehmen, die ebenfalls mit dem Netzwerk verbunden sind. Beide Lösungen ergänzen sich damit. Das Portal für Microsoft Defender for Identity bietet daher die Möglichkeit, die beiden Produkte miteinander zu verbinden. Anschließend steht den Kunden ein einziges Interface zur Verfügung, über das sie alle eingehenden Alerts auswerten können.