Sikov - stock.adobe.com

Datenschutzrisiken bei SASE vermeiden

Secure Access Service Edge (SASE) vereint Netzwerk- und Sicherheitsfunktionen und hilft bei der Optimierung und Absicherung von Zugriffen. Dabei kann aber der Datenschutz leiden.

Secure Access Service Edge (SASE) gilt bei vielen Marktanalysten als ein Zukunftsmodell für die Netzwerksicherheit. In den nächsten Jahren wird der Markt für Secure Access Service Edge mit einer durchschnittlichen jährlichen Wachstumsrate von 29 Prozent wachsen und bis 2027 über 25 Milliarden US-Dollar erreichen, so zum Beispiel das Analystenhaus Gartner.

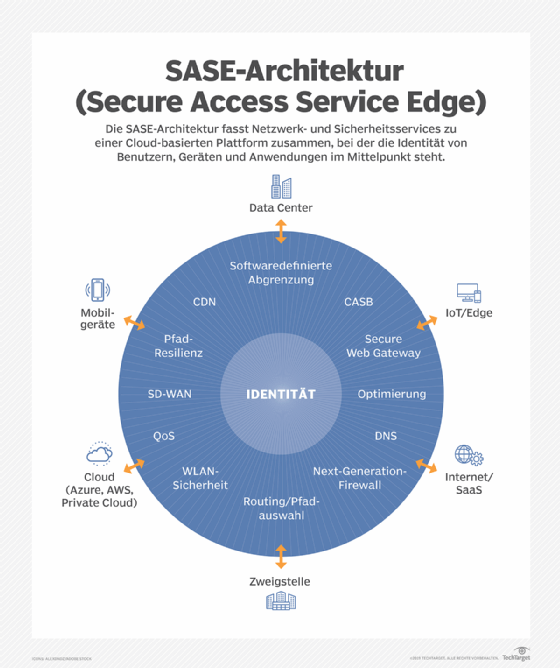

Die Gründe dafür nennt Gartner auch: Bis 2027 werden CIOs und Chief Information Security Officers (CISO) sicheres Arbeiten von jedem beliebigen Ort (remote, in einer Niederlassung oder auf dem Campus) als oberste Geschäftspriorität betrachten. Dafür benötigen die Unternehmen eine übergreifende Lösung für die notwendigen Netzwerk- und Sicherheitsfunktionen. Gartner definiert SASE als konvergente Netzwerk- und Sicherheitsfunktionen, die in Kombination als Service erbracht werden, darunter SD-WAN, SWG (Secure Web Gateway), CASB (Cloud Access Security Broker), NGFW (Next-Generation Firewall) und Zero Trust Network Access (ZTNA).

Risikoabhängige Kontrolle, Optimierung und Folgen für den Datenschutz

Ein zentraler Schüssel der Vorteile durch SASE ist die Anpassung der Zugriffsmöglichkeiten auf den Bedarf und das Risiko. Zum einen hat SASE das Ziel, jedem Nutzenden die aktuell notwendigen und damit zur Aufgabe passenden Zugriffe bedarfsgerecht zu ermöglichen, nicht mehr und nicht weniger. Zum anderen sollen nur die Zugriffsberechtigungen erteilt werden, die dem gegenwärtigen Risiko entsprechend vertretbar sind. Wenn also eine Nutzerin oder ein Nutzer über eine WLAN-Verbindung am Flughafen auf geschäftskritische Anwendungen zugreifen will oder in der Unternehmenszentrale auf wenig sensible Daten, dann werden unterschiedliche Zugriffsrechte erteilt oder eben verwehrt.

Gartner erklärt dies in etwa so: Die adaptiven Zugriffsfunktionen zur Bereitstellung einer nahezu in Echtzeit erfolgenden, dynamischen und kontinuierlichen Durchsetzung von Richtlinien erfolgt auf der Grundlage eines berechneten Risiko-Scores.

Für die jeweils aktuelle Bestimmung des Bedarfs und des Risikos müssen jedoch die Aktivitäten im Netzwerk überwacht werden. Das erfolgt auf der Ebene der Nutzenden, um ihnen dann die passenden Zugriffsmöglichkeiten zu gewähren. Einerseits ist dies für den Datenschutz natürlich ein großer Vorteil: Daten und Anwendungen, die Nutzende nicht benötigen, können für einen Zugriff über das Netzwerk gesperrt werden. Ist das Risiko für einen Zugriff auf zu schützende Daten zu hoch, wird ebenso der Datenzugriff verhindert.

Trotzdem kann SASE auch zu einer Herausforderung für den Datenschutz werden, ja sogar zu einem tatsächlichen Datenrisiko, wenn der Datenschutz nicht als zentrale Funktion von SASE verstanden und umgesetzt wird.

Daten schützen, ohne sie zu gefährden

SASE ist ein Beispiel für moderne Konzepte der Netzwerksicherheit, die dabei helfen, Datenschutzvorgaben umzusetzen, bei denen aber auch darauf geachtet werden muss, selbst den Datenschutz zu wahren. Das gilt für die Sicherheitsfunktionen von SASE wie auch für die Netzwerkfunktionen.

So soll SASE auch die Nutzererfahrung optimieren, also zum Beispiel die verfügbaren Netzwerkressourcen so priorisieren, dass die Nutzenden die für sie erforderlichen Zugriffe so schnell wie nur möglich durchführen können. Aber auch dafür benötigt SASE Informationen über die Aktivitäten der Nutzenden, um entsprechend den Aktivitätsmustern und Berechtigungen der einzelnen Anwender priorisieren zu können. Zugriffe, die zwar erlaubt und dem Risiko entsprechend gewährt werden können, die aber gegenwärtig nicht erforderlich sind, müssen eben nicht priorisiert werden.

Wie aber kann man die Vorteile von SASE für die Nutzererfahrung und den Datenschutz realisieren, ohne mögliche Datenrisiken durch zu weit gehende Nutzeranalysen einzugehen?

SASE mit eingebautem Datenschutz

Wo immer möglich, sollte auf den Personenbezug bei den Analysen verzichtet werden, oder es bedarf einer entsprechenden Rechtsgrundlage. So könnte ein datenschutzfreundliches SASE mit geschützten Pseudonymen arbeiten, die von der SASE-Administration nicht aufgelöst werden können. Für die optimierte Zuteilung von Netzwerkressourcen und die Absicherung der Zugriffe muss die Administration eben nicht wissen, wer genau die Nutzerin oder der Nutzer ist. Vielmehr können das Aktivitätsmuster und das aktuelle Risiko einem Pseudonym zugeordnet werden, das nur im konkreten Verdachtsfall (wie Verdacht auf Insider-Attacke) in die tatsächlichen Nutzerinformationen umgewandelt wird.

Pseudonyme werden vom Datenschutz aber auch als personenbezogene Daten aufgefasst, so dass auch bei Verwendung von Pseudonymen die Datenschutzprinzipien wie Datenminimierung und Zweckbindung eingehalten werden müssen. Auch bei SASE sollen also nur die wirklich notwendigen Nutzungsdaten erhoben und nur zu den legitimen Zwecken verwendet werden, also nicht etwa für eine heimliche Verhaltens- und Leistungskontrolle bei den Beschäftigten, die über SASE zugreifen.

Datenschutzfreundliches SASE hilft dem Datenschutz dann gleich doppelt, indem die Nutzenden und ihre Daten geschützt und gleichzeitig unerlaubte Zugriffe verhindert werden. Alleine die Kontrolle und Optimierung der Zugriffe für standortunabhängiges Arbeiten reicht dagegen nicht, um dem Datenschutz genüge zu tun.