sdecoret - stock.adobe.com

DNS sicher betreiben: Berechtigungen und Verschlüsselung

Die Namensauflösung mit DNS spielt in Netzwerken eine zentrale Rolle, daher sollte mit erhöhter Sicherheit gearbeitet werden. Hier wichtige Einstellungen für Windows Server 2016.

In Windows Server 2016 lassen sich DNS-Zonen (Domain Name System) digital signieren. Dadurch kann zumindest generell sichergestellt werden, dass die Sicherheit der Namensauflösung gewährleistet wird. Windows Server 2016 unterstützt NSEC3 und RSA/SHA-2.

DNSSEC wird auch auf schreibgeschützten Domänencontrollern (Read-only Domain Controller, RODC) unterstützt. Findet ein RODC mit Windows Server 2016 eine signierte DNS-Zone, legt er automatisch eine sekundäre Kopie der Zone an und überträgt die Daten der DNSEC-geschützten Zone. Das hat den Vorteil, dass auch Niederlassungen mit RODCs gesicherte Daten auflösen können, aber die Signatur und Daten der Zone nicht in Gefahr sind.

![]() DNS-Zonen signieren

DNS-Zonen signieren

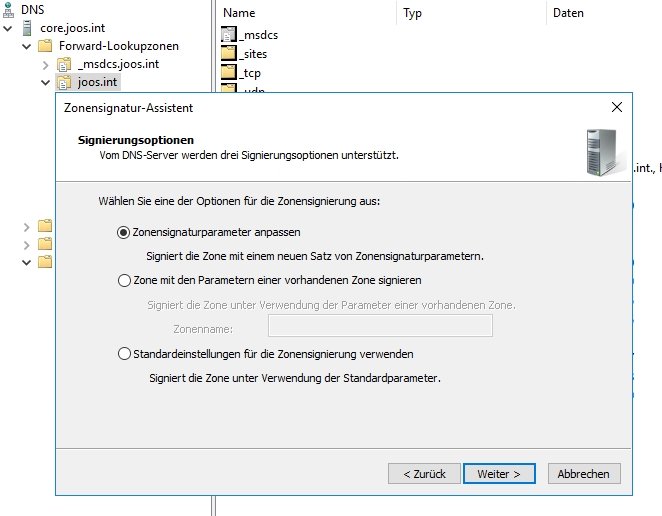

DNSSEC lässt sich über das Kontextmenü von Zonen erstellen. Die Signierung der Zone erfolgt über einen Assistenten. Mit diesem können Sie DNS-Zonen vor Manipulationen schützen. Der Assistent erlaubt die manuelle Signierung, eine Aktualisierung der Signierung und eine Signierung auf Basis automatischer Einstellungen.

Im Assistenten legen Sie auch den Schlüssel für die eigentliche Signatur fest. Auch dieser Vorgang lässt sich direkt in der Verwaltungskonsole über einen Assistenten abwickeln. Sind die notwendigen Schlüssel erstellt, also der Schlüsselsignaturschlüssel (Key Signing Key, KSK) und der Zonensignaturschlüssel (Zone Signing Key, ZSK), können diese ausgerollt werden. In Windows Server 2016 stellt ein DNS-Server den Key-Master-Server dar. Dieser Server verwaltet die primäre Zone. Der Key Master ist für alle Schlüssel der Zone verantwortlich.

Abbildung 1: An dieser Stelle lässt sich die Verschlüsselung einer Zone festlegen.

Abbildung 1: An dieser Stelle lässt sich die Verschlüsselung einer Zone festlegen.

In den DNSSEC-Eigenschaften einer Zone lassen sich die Einstellungen und Schlüssel jederzeit anpassen. Hier stehen alle Eigenschaften zur Verfügung, die auch der Assistent bietet. Auch das Aufheben der Signierung ist über diesen Weg möglich.

In den normalen DNS-Eigenschaften einer Zone lassen sich mit Windows Server 2016 auch dynamische Updates festlegen. Sobald ein Server der signierten Zone ein genehmigtes Update erhält, trägt der die Daten in die signierte Zone ein und repliziert die Daten zu den anderen Servern.

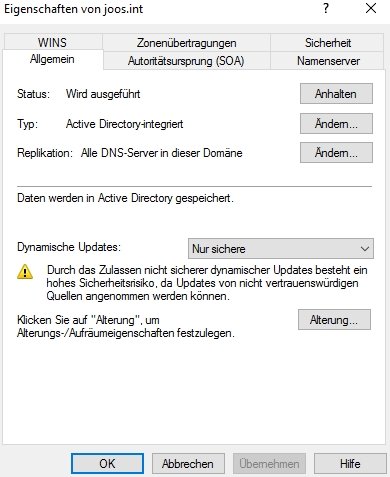

Dynamische Updates festlegen

Unabhängig davon, ob im Netzwerk signiertes DNS verwendet wird, sollte in den Eigenschaften einer Zone in der DNS-Verwaltung auf der Registerkarte Allgemein bei Dynamische Updates die Option Nur sichere eingestellt werden.

Dadurch ist sichergestellt, dass nur Computer, die Mitglied im Active Directory sind, oder sich an DNS authentifizieren eine Registrierung in der DNS-Zone durchführen können. Daher kann es auch sinnvoll sein, darauf zu achten, dass die DNS-Zonen direkt im Active Directory integriert sind.

Abbildung 2: Über das Festlegen der dynamischen Updates lässt sich die sicheren DNS-Registrierung konfigurieren.

Abbildung 2: Über das Festlegen der dynamischen Updates lässt sich die sicheren DNS-Registrierung konfigurieren.

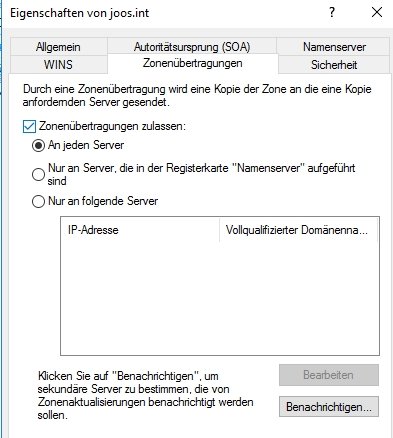

Sekundäre DNS-Zonen schützen

Werden im Netzwerk auch sekundäre DNS-Server eingesetzt, werden von diesen Servern die Daten von primären Servern übertragen. Damit das für eine Zone möglich ist, muss in den Eigenschaften der Zone, auf der Registerkarte Zonenübertragung die Übertragung erst aktiviert und danach konfiguriert werden. Hier können entweder Zonenübertragungen an alle DNS-Server gestattet werden, oder nur an bestimmte Server. Generell lohnt es sich an dieser Stelle die Konfiguration zu überprüfen.

Natürlich lassen sich IP-Adressen fälschen. Dennoch stellt ein rudimentärer Schutz einen besseren Schutz dar, als kein Schutz.

Abbildung 3: Aus Sicherheitsgründen sollte überprüft werden, welche Einstellungen bei der Zonenübertragung getroffen wurden.

Abbildung 3: Aus Sicherheitsgründen sollte überprüft werden, welche Einstellungen bei der Zonenübertragung getroffen wurden.

Erweiterte Einstellungen für einen DNS-Server setzen

Über die Registerkarte Erweitert können einige Serveroptionen konfiguriert werden, mit denen sich auch die Sicherheit verbessern lässt:

- Rekursionsvorgang (und Weiterleitungen) deaktivieren – Unabhängig von den Weiterleitungen können DNS-Server auch lokal isoliert werden. Damit greift der DNS-Server nur noch auf seine eigene Datenbank zu. Es werden keine Anfragen mehr an weitere DNS-Server weitergeleitet.

- Cache vor Beschädigungen sichern – Diese Option ist von ihrer Bezeichnung her etwas irreführend, da es sich hier eher um einen Schutz vor zweifelhaften Einträgen im Cache handelt, die im Original als Pollution (Verschmutzung) bezeichnet werden. Das sind Einträge, die nicht aus erster Hand gewonnen, sondern durch Weiterleitungen von anderen DNS-Servern ermittelt wurden. Hierbei besteht natürlich eine gewisse Gefahr, dass es sich dabei um gefälschte Einträge handelt. Daher werden diese Ergebnisse zwar an den Client weitergeleitet, aber nicht in den Cache eingetragen.

- DNSSEC-Überprüfung für Remoteantworten aktivieren – Diese Option ist automatisch gesetzt und stellt sicher, dass der DNS-Server auch DNSSEC unterstützt.

Anpassen der DNS-Infrastruktur an untergeordnete Domänen

Bei der Erstellung von untergeordneten Domänen werden durch die enge Verzahnung von Active Directory und DNS auch die Anforderungen an die DNS-Infrastruktur komplizierter. Bevor eine neue untergeordnete Domäne erstellt werden kann, muss zunächst die passende DNS-Infrastruktur dafür erstellt werden. Werden untergeordnete Domänen erstellt, bestehen für die Namensauflösung grundsätzlich zwei Möglichkeiten:

- Die DNS-Server der Root-Domäne verwalten auch die DNS-Domänen der untergeordneten Domänen.

- Die untergeordneten Domänen verwalten jeweils ihre eigene DNS-Domäne.

Wenn die DNS-Server der Root-Domäne auch für die Namensauflösung in der untergeordneten Domäne zuständig sind, sollten die Replikationseinstellungen für die Zone so geändert werden, dass sie auf alle DNS-Server und Domänencontroller repliziert wird.

Da untergeordnete Domänen oft auch physisch durch eine WAN-Leitung von der Root-Domäne getrennt sind, besteht die Notwendigkeit, die DNS-Daten der untergeordneten Domäne in die Niederlassung zu replizieren. In diesem Fall müssen Berechtigungskonzepte erstellt werden, da ansonsten Administratoren der untergeordneten Domäne Änderungen an der DNS-Infrastruktur der übergeordneten Domäne durchführen können.

In vielen Unternehmen wird dieses Sicherheitsproblem dadurch gelöst, dass die untergeordnete Domäne als eigenständige Zone ausschließlich von den Administratoren der untergeordneten Domäne verwaltet wird. Dadurch ist sichergestellt, dass jede Domäne ihre eigene DNS-Zone verwaltet, damit die Administratoren der einzelnen untergeordneten Domänen sich nicht gegenseitig beeinträchtigen können.

Folgen Sie SearchSecurity.de auch auf Twitter, Google+, Xing und Facebook!