foxyburrow - stock.adobe.com

Best Practices für mehr VPN-Sicherheit

VPN-Sicherheit für Unternehmensnetze zu gewährleisten, kann ein Problem sein. Nutzen Sie unsere Best Practices, um Endpunkte und VPN-Server mit Sicherheitsrichtlinien zu schützen.

Ein virtuelles privates Netzwerk (Virtual Privat Network, VPN) erlaubt es Nutzern, eine sichere Verbindung zu einem anderen Netzwerk über das Internet herzustellen. Das VPN-Konzept verbindet typischerweise einen Endpunkt, auf dem eine VPN-Client-Software läuft, mit einem VPN-Server, der mit dem sicheren Netzwerk verbunden ist.

Für den Unternehmensbereich wurden VPNs ursprünglich populär, um Nutzern einen sicheren Zugriff auf Firmenressourcen zu ermöglichen, während sie auf Reisen waren oder gelegentlich von zu Hause aus arbeiteten.

Doch in der Regel war nur ein kleiner Prozentsatz der Beschäftigten unterwegs oder arbeitete remote im Home-Office. Deshalb besaßen diese Implementierungen nicht die Kapazität, um den Änderungen gewachsen zu sein, die durch die COVID-19-Pandemie ausgelöst wurden.

Infolgedessen umgingen viele Firmen während der Krise normale Kanäle und Best Practices, was zu weniger sicheren Systemen führte. Das betraf beispielsweise die Implementierung eines direkten VPN-Zugriffs auf Linux- oder Windows-Server oder den Einsatz von Consumer-Geräten, um die Last abzudecken.

VPN-Endpunktsicherheit, Authentifizierung und Autorisierung

VPNs konzentrieren sich darauf, Konnektivität zur Verfügung zu stellen. Das ursprüngliche Konzept sah weder Endpunktsicherheit noch Benutzerauthentifizierung vor. Solange die Aushandlung des Ende-zu-Ende-Tunnels richtig eingerichtet ist, wird die Verbindung aufgebaut.

Während dies für einzelne Nutzer ausreicht, verlangen die meisten Unternehmen, dass Geräte das gleiche Anforderungsniveau erfüllen, das es normalerweise in Vor-Ort-Umgebungen gibt. Sie fordern außerdem die Authentifizierung von Nutzern auf diesen Geräten.

Für diese Art von Zugriff kommen Endpoint-Protection-Plattformen sowie Endpoint-Detection- und Endpoint-Response-Systeme (EDR) ins Spiel. Diese Lösungen schotten Anwendergeräte vor Malware und Viren ab. Sie können sogar gewährleisten, dass Systeme, die sich mit Unternehmensressourcen verbinden, Mindeststandards für Software-Updates erfüllen. Das ist insbesondere wichtig für Anwender, die für längere Zeiträume von zu Hause oder anderen unsicheren Standorten aus arbeiten.

Die meisten großen NGFW-Systeme (Next-Generation Firewall) und Sicherheitsplattformen integrieren die VPN-Serverfunktion in diese Zugriffskontrolle. Sie können sogar sicherstellen, dass für Client-Authentifizierung und -Zugriff eine Multifaktor-Authentifizierung (MFA) genutzt wird.

VPN-Serversicherheit

VPN-Services können auf Windows- und Linux-Plattformen unterstützt werden, aber dies empfiehlt sich in den meisten Unternehmensumgebungen nicht. Der typische Systemadministrator ist für die schiere Zahl an Sicherheitsproblemen im Zusammenhang mit der direkten Zugriffsmöglichkeit auf Server von außen nicht gerüstet. IT-Teams mit einer solchen Umgebung sollten aber darauf achten, die Nutzung auf die VPN-Funktion zu beschränken und den Zugriff auf das Servermanagement einzuschränken.

Um ein höheres Maß an Sicherheit zu erreichen, unterstützen die meisten großen NGFW-Anbieter und sogar einige der neueren Angebote für Software-defined WAN (SD-WAN) und Secure Access Service Edge (SASE) VPN-Services für den Enterprise-Bereich. Bei solchen Systemen wird die VPN-Serverfunktion in ein gehärtetes Security-Gerät oder -System eingebettet.

Implementieren und Dokumentieren von VPN-Sicherheitsrichtlinien

Es ist für Unternehmen schwierig, konsistente Zugriffs- und Sicherheitsrichtlinien zu erstellen, wenn sie über ein Sammelsurium von Systemen verfügen. Ein guter Ansatzpunkt ist es, die VPN-Systeme auf einen allgemeinen Standard zu konsolidieren. Nach der Konsolidierung fällt es deutlich leichter, Richtlinien festzulegen und zu implementieren.

Modernere NGFW-Systeme ermöglichen die Zuweisung von Nutzerprofilen mit Security Group Tags (SGT). Diese stellen eindeutige Label bereit, die beschreiben, welche Berechtigungen dem Anwender innerhalb des Netzwerks gewährt werden.

Die SGT-Nomenklatur stammt von Cisco. Doch dieses Abstraktionsniveau ist bei vielen Technologieanbietern möglich und kann sogar bei einem Multivendor-Ansatz mithilfe von Ciscos Platform Exchange Grid (pxGrid) funktionieren. Diese Plattform ist mittlerweile ein IETF-Standard (Internet Engineering Task Force), RFC 8600. Das Konzept ist wichtig, da Richtlinien auf Gruppen angewendet werden können. Nutzer wiederum lassen sich Gruppen zuweisen, so dass dadurch eine zusätzliche Ebene von Policy-Kontrollen entsteht.

VPN-Sicherheit: Herausforderungen

Wenn Sie den Best Practices folgen, um ein VPN abzusichern, ist es wichtig, auch die damit einhergehenden Herausforderungen zu verstehen.

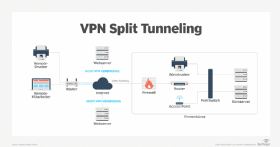

Split Tunneling. Split Tunneling ist die Fähigkeit eines Remote Routers oder Remote-Endpunkts, sich mit mehr als einem Netzwerkdienst zu verbinden. Konkret bedeutet dies, dass Split Tunneling in der Regel für einige Services einen direkten Internetzugang und für anderen Enterprise Traffic die Verbindung über einen VPN-Tunnel mit sich bringt. Ein gängiger Ansatz ist es, direktes Offloading für SaaS-Anwendungen, zum Beispiel Microsoft 365, zu erlauben, für den gesamten restlichen Traffic aber VPN-Tunneling zu erzwingen.

Zwar ist Split Tunneling populär, hat aber einige Nachteile. Der SaaS-Zugriff erfolgt direkt, was die Performance verbessert, aber gleichzeitig einen Vektor für Angriffe und Daten-Exfiltration darstellen kann. Wer für die Sicherheit zuständig ist, sollte zudem wissen, dass in einigen stark regulierten Umgebungen – für die etwa die Standards des US-Verteidigungsministeriums gelten – Split Tunneling verboten ist. In Deutschland empfiehlt das Bundesamt für Sicherheit in der Informationstechnik (BSI) in seiner technischen Leitlinie BSI TL-02103, ein Split Tunneling aus Sicherheitsgründen unbedingt zu vermeiden.

Timeouts. Unternehmen müssen auch einen Timeout für inaktive Sitzungen sicherstellen – hierbei gilt es allerdings, das Nutzerlebnis (UX) zu berücksichtigen. Typische Sicherheitsempfehlungen für den Beginn von VPN-Timeouts reichen von 10 bis 30 Minuten. Wenn Unternehmen Kontrolle über die Endpunkte haben, ist es ebenfalls wichtig, nach einer gewissen Zeit der Inaktivität, zum Beispiel zehn Minuten, eine Bildschirmsperre vorzuschreiben.

Timeouts können auch ein Authentifizierungs- oder Verbindungs-Timeout umfassen. Bei der MFA sollten Unternehmen die Länge dieser Timeouts erhöhen, um dem Nutzer genug Zeit zu geben, die zusätzlichen Informationen zu beschaffen. Das Spektrum reicht typischerweise von 60 bis 90 Sekunden.