Azure AD Identity Protection: Sicherheit für Anmeldedaten

Azure Active Directory Identity Protection hat die Aufgabe, verdächtige Aktionen bei der Verwendung von Benutzeranmeldedaten zu erkennen und die Anmeldeinformationen zu schützen.

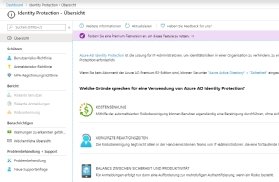

Mit Azure Active Directory Identity Protection stellt Microsoft Technologien zur Verfügung, mit denen erfolgreiche Angriffe auf Anmeldedaten in Azure verhindert werden können. Der Schutz wird über Azure AD Premium P2 lizenziert. Der Dienst Azure AD Identity Protection lässt sich auch in die Dienste Microsoft Cloud App Security und Azure Advanced Threat Protection Dienst integrieren. Dadurch können Risikoinformationen gemeinsam genutzt werden.

Microsoft nutzt in Azure Active Directory Identity Protection Erkenntnisse und Funktionen, aus Erfahrungen in Azure AD, aber auch aus dem Consumer-Bereich mit Microsoft-Konten und der Xbox. Die Basis der Analysemöglichkeiten ist also enorm und zeigt, welche Datenbasis Microsoft nutzen kann, um Angriffe zu identifizieren und abzuwehren.

Dabei können die Daten, die Azure Active Directory Identity Protection analysiert und die Probleme, die gefunden werden auch mit Conditional Access genutzt werden. Dadurch lassen sich Zugriffsentscheidungen treffen, oder verdächtige Aktionen an ein SIEM-Tool (Security Information and Event Management) zur weiteren Untersuchung weitergeben.

Welche Risiken erkennt der Identitätsschutz?

Azure Active Directory Identity Protection überwacht die Benutzeranmeldungen und erkennt dadurch auch, wenn sich Anwender von einem Ort aus anmelden, an dem sie normalerweise nicht arbeiten.

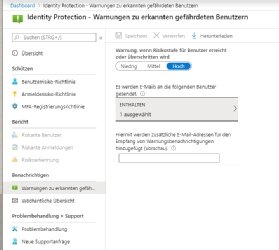

Meldet sich ein Home-Office-Anwender zum Beispiel auf einmal aus China an, kann der Identitätsschutz aktiv werden und Administratoren informieren, Daten an ein SIEM senden oder Benachrichtigungen an den Anwender schicken. Auch das Anwenden von Richtlinien und damit das Einschränken von Benutzerrechten wird dadurch ermöglicht.

Die Daten für untypische Anmeldeorten werden aus der Anmeldehistorie entnommen, die zum Beispiel IP-Adresse, Breiten-/Längengrad und ASN (Access Service Network) umfassen. Die Risikoerkennung wird ausgelöst, wenn eine Anmeldung von einem Standort aus erfolgt, der nicht in der Liste der bekannten Standorte enthalten ist. Bei neuen Benutzern lernt Azure Active Directory Identity Protection zunächst und schaltet diesen Schutz aus.

Der Identitätsschutz erkennt auch die Anmeldungen von anonymisierten IP-Adressen, beispielsweise die Verwendung von Tor-Browser und andere Anonymisierungs-VPNs. Auch hier lassen sich wieder Richtlinien definieren und Aktionen festlegen.

Natürlich werden verdächtige IP-Adresse-Räume ebenfalls erkannt, zum Beispiel IP-Räume, die häufig auch von Malware-Angriffen genutzt werden, die ebenfalls in den Datenbanken von Azure Active Directory Identity Protection gespeichert sind. Dazu gehören zum Beispiel bekannte Bot-Netzwerke.

Dazu kommt die Erkennung von Angriffen, die durch interne und externe Bedrohungsquellen verursacht werden. Hier werden auch bekannte Angriffsmuster identifiziert.

Kompromittierte Anmeldedaten werden erkannt

Der Identitätsschutz kennt auch kompromittierte Anmeldedaten, die zum Beispiel im Darknet kursieren. Auch andere Quellen werden durch Azure Active Directory Identity Protection erkannt. Dazu vergleicht Azure Active Directory Identity Protection die Anmeldedaten aus diesen Quellen mit den Anmeldedaten in Microsoft Azure und kann ebenfalls Richtlinien anwenden.

Identity Protection analysiert Anmeldungen in Echtzeit und berechnet eine Risikobewertung auf der Grundlage der Wahrscheinlichkeit, dass die Anmeldung nicht vom Benutzer durchgeführt wurde. Auf Basis des Ergebnisses können Administratoren anschließend mit Richtlinien festlegen, ob der Zugriff von Anwendern, bei denen es den Verdacht einer unerlaubten Anmeldung gibt, blockiert werden soll.

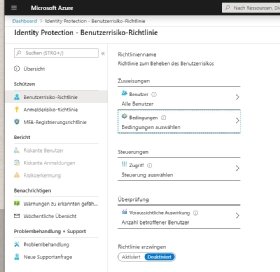

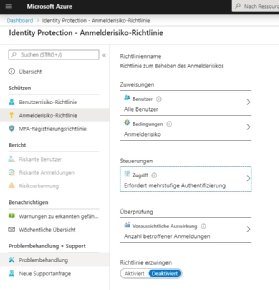

Azure Active Directory Identity Protection bietet drei Standardrichtlinien.

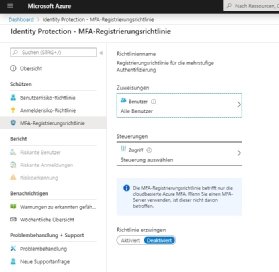

Die Richtlinien ermöglichen eine (begrenzte) Anpassung. Die Richtlinien lassen sich im Portal steuern. Neben den bereits erwähnten Richtlinien für Benutzer- und Anmelderisiken, steht auch eine MFA-Registrierungsrichtlinie zur Verfügung.

Das heißt, mit dem Identitätsschutz kann auch die Einführung von Azure Multifaktor-Authentifizierung (MFA) gesteuert werden. Mit der Richtlinie kann zum Beispiel sichergestellt werden, dass neue Benutzer sich für MFA registrieren. Die Nutzung der MFA wird in dem Beitrag Microsoft Azure: Multifaktor-Authentifizierung einrichten erklärt. Die Möglichkeiten der Richtlinien werden in der Dokumentation auf der Seite Richtlinien für den Identitätsschutz beschrieben.

Fazit

Azure Active Directory Identity Protection schützt weitgehend automatisch die Benutzerkonten vor Angriffen und die Daten, die durch Azure AD-Anmeldedaten geschützt werden vor Angreifern. Dabei setzt der Dienst auf Risikoinformationen und Anmeldeverhalten der Benutzer.

Der Schutz erfolgt transparent für die Benutzer und über Richtlinien können Administratoren Vorgaben und Berechtigungen steuern. Es lohnt sich für Unternehmen, die mit Azure Active Directory arbeiten, sich den Schutz der Konten über Azure Active Directory Identity Protection einzuplanen. Es gibt zwar Möglichkeiten zur Anbindung an SIEMs, wenn Unternehmen diese aber nicht benötigen, dann ist die Anbindung natürlich nicht vorgeschrieben.