ink drop - stock.adobe.com

Angriffe auf Microsoft Teams und wie man sich schützt

Angreifer versuchen vermehrt über Microsoft Teams Unternehmen zu attackieren. Sie nutzen Schwachstellen und Phishing. Geschulte Anwender und Schutzmaßnahmen reduzieren das Risiko

Unternehmen sehen sich kontinuierlich Angriffen ausgesetzt. Dabei machen sich die Angreifer unter anderem Schwachstellen in Azure, Microsoft 365 und Teams zunutze. Insbesondere auf Microsoft Teams sind in der jüngeren Vergangenheit verstärkt Angriffe zu beobachten. Dabei gehen die Angreifer sehr professionell und effektiv vor. Wir haben nachfolgend einige der bekannten Attacken und Schutzmaßnahmen zusammengefasst.

Entwendeter Microsoft-Schlüssel

Im Jahr 2023 haben es Hacker geschafft von einem Ingenieur bei Microsoft einen OpenID Signing Key für Azure AD/Entra ID zu erbeuten. Der Angriff erfolgte via Phishing. Hier hat es ein Cyberkrimineller geschafft in das interne Microsoft-Netzwerk einzudringen, indem er einen IT-Spezialisten bei Microsoft erfolgreich angegriffen hat. Das zeigt die Brisanz der aktuellen Angriffe. Mit dem erbeuteten OpenID Signing Key für Azure AD/Entra ID konnten Cyberkriminelle in Kunden-Abonnements bei Azure, Microsoft 365 und Outlook.com einbrechen, eigene Benutzerkonten anlegen und dadurch Zugriff auf Daten nehmen. Microsoft hat den Key als ungültig deklariert. Die gesamten Folgen des Vorfalls sind aber noch unklar.

Ob das eigene Abonnement betroffen ist, lässt sich derzeit nur mit einem SIEM-Tool überprüfen, eine entsprechende Anleitung dazu hat Microsoft bereitgestellt. Die Abläufe hierfür sind relativ aufwendig und langwierig.

Angreifer machen sich zudem Sicherheitslücken zunutze, um Unternehmen beziehungsweise Microsoft Teams anzugreifen. Im Juni 2023 wurde durch Sicherheitsforscher von Jumptec eine Sicherheitslücke in Microsoft Teams gemeldet. Unternehmen sollte ihre Anwender bezüglich der Risiken schulen und die eigenen Umgebungen bestmöglich absichern.

Das Risiko Phishing-Attacken auf Microsoft Teams

Cyberkriminelle attackieren zudem Microsoft Teams per Phishing und greifen dabei häufig kleine und mittlere Unternehmen an. Ziel ist es deren Teams-Abonnement zu übernehmen, um dann größere Unternehmen anzugreifen. Kleinere Unternehmen sind in Sachen IT-Sicherheit häufig etwas weniger widerstandsfähig, um derartigen Attacken entsprechend zu begegnen, zudem die Angriffe sehr professionell ablaufen.

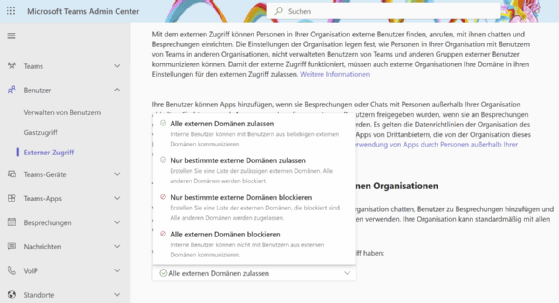

Bei diesen Angriffen bauen Kriminelle einen externen Chat mit den potenziellen Opfern auf und versuchen dabei an Anmeldedaten zu gelangen. Dabei versuchen die Hacker über die bekannte *onmicrosoft.com-Domäne Kontakt aufzubauen oder geben sich als Systemdienste aus. Beispiele dafür sind msftprotection.onmicrosoft[.]com, identityVerification.onmicrosoft[.]com, accountsVerification.onmicrosoft[.]com, azuresecuritycenter.onmicrosoft[.]com oder teamschutz.onmicrosoft[.]com. Das sind nur einige Beispiele und die Hacker passen sich an die Schutzmaßnahmen von Microsoft an. Schützen lassen sich Abonnements dadurch, dass Chats von externen Domänen ausgeschaltet werden.

Um die aktuellen Angriffe einigermaßen abzuwehren, sollten Teams-Administratoren im Tams Admin Center unter Benutzer/Externer Zugriff die Option Nur bestimmte externe Domänen zulassen oder Alle externen Domänen blockieren unter Wählen Sie, auf welche externen Domänen Ihre Benutzer Zugriff haben aktivieren.

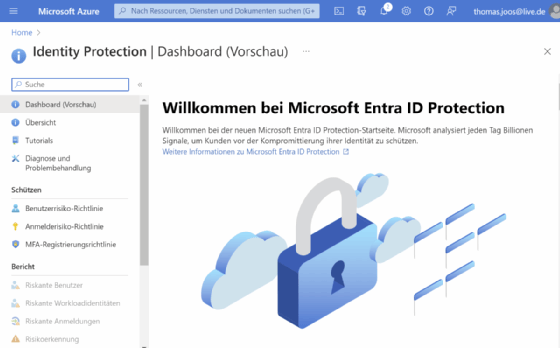

Um sich vor dieser Art an Attacken zu schützen, kommen Unternehmen aber auf Dauer um spezielle Schutztechnologien wie Microsoft Azure/Entra Identity Protection und vergleichbare Lösungen kaum herum. Microsoft Azure/Entra Identity Protection ist Bestandteil eines Microsoft-365-Business-Premium-Abos.

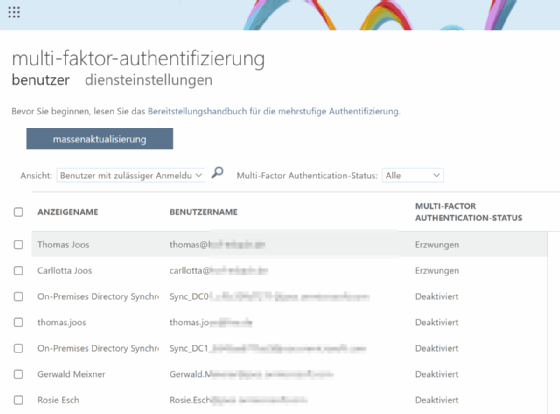

Zudem sollte die Multifaktor-Authentifizierung aktiviert werden. Auch diese lässt sich zwar angreifen, beziehungsweise aushebeln, sie erhöht das Schutzniveau aber erheblich.

Microsoft hat weiterführende Informationen zu Phishing in Microsoft Teams den Angriffen des Bedrohungsakteurs Storm-0324 und Schutzmaßnahmen für Unternehmen zusammengestellt.

Angriff mit GIF-Dateien

Ein weiterer, aktueller Angriff nutzt GIF-Dateien, um Teams-Nutzer anzugreifen. Dabei senden ebenfalls wieder externe Benutzer Dateien, Links oder GIF-Dateien und SharePoint-Verknüpfungen an Benutzer. Diese enthalten Schadcode und können auch Ransomware in die Umgebung einschleusen. Die Angreifer versenden dazu eine modifizierte JSON-Datei, die einen Download-Link enthält. Dieser lädt der Teams-Client automatisch herunter und führt dadurch den hinterlegten Schadcode aus. Die Sicherheitstechnologien in Teams erkennen diese Art von Angriffen nicht. Dabei nutzen die Kriminellen auch hier wieder eine Sicherheitslücke.

IT-Sicherheitsforscher der US Navy haben ein neues Hacker-Tool auf Basis von Python, dass eine Sicherheitslücke in Microsoft Teams ausnutzt, um Malware übertragen zu können und Angriffe automatisiert. Das Tool TeamsPhisher manipuliert den Datenverkehr zu Teams, sodass die Sicherheitsmechanismen versagen. Im Fokus steht auch hier wieder der Teams-Chat. Das Tool kann auch für den oben beschriebenen Angriff verwendet werden. Es ist daher ratsam, dass sich Teams-Admins mit den Risiken, die durch dieses Tool entstehen, beschäftigen.

Attacken auf Teams per Malware

Seit Juni 2023 tauchen bei Teams vermehrt Angriffe durch die Malware „DarkGate-Loader“ auf. Das liegt daran, dass der Programmierer der Malware diese im Darknet als „Malware as a Service“ anbietet. Im Fokus stehen auch hier wieder Social Engineering-Angriffe auf Microsoft Teams-Nutzer. Die Angriffe wurden durch das Truesec Cybersecurity Incident Response Team (CSIRT) genauer untersucht.

Bei diesem Angriff wird ebenfalls per Teams-Chat eine Datei übertragen. Gehostet wird die Datei der Malware auf einer SharePoint-Seite, sodass Anwender dieser eher vertrauen. Meistens gibt sich die Malware dabei als PDF-Datei aus, die von der Personalabteilung stammt, zum Beispiel in Form der aktuellen Urlaubsplanung im Unternehmen. Die Sicherheitsfunktionen in Microsoft Teams entdecken diese Art von Angriffen nicht oder nicht zuverlässig.