Tierney - stock.adobe.com

12 Angriffsarten auf das WLAN und wie man sich davor schützt

Von Packet Sniffing und Rogue Access Points bis zu Spoofing und dem Knacken der Verschlüsselung: Wir erklären häufige Angriffe auf WLANs und wie man sie verhindert.

Es ist an der Zeit, sich ernsthaft mit der Sicherheit von WLANs zu befassen.

Zugegeben, die Versuchung ist groß. Die meisten von uns haben zumindest schon einmal daran gedacht, ein offenes drahtloses Netzwerk zu nutzen, wenn wir auf Reisen oder in einem lokalen Geschäft oder Restaurant sind. Und das, obwohl wir wissen, dass offenes drahtloses Netzwerk bedeutet, dass es nicht gesichert ist. Wir kennen die Risiken, aber trotzdem ziehen wir es in Betracht, uns zu verbinden – oder tun es tatsächlich. Die Gefahr, angegriffen zu werden, mag hypothetisch erscheinen, ist aber real.

Netzwerk-, IT- und Sicherheitsadmins, die am Management von drahtlosen Netzwerken beteiligt sind, müssen diese absichern, um die Benutzer, Geräte und Dienste zu schützen, die sie verwenden. Eine der besten Möglichkeiten, dies zu tun, besteht darin, die Anwender über die verschiedenen Arten von WLAN-Angriffen aufzuklären und die entsprechenden Schutzmaßnahmen zu ergreifen.

Werfen wir einen Blick auf die häufigsten Formen von Angriffen auf WLANs und die spezifischen Arten innerhalb jeder Kategorie. Anschließend sprechen wir darüber, wie man sie verhindern kann.

Drei Kategorien von WLAN-Angriffen

Angriffe auf Drahtlosnetzwerke lassen sich in drei Kategorien unterteilen: passive Angriffe, aktive Angriffe und Angriffe auf WLAN-Komponenten:

- Passive Angriffe finden statt, wenn sich ein Angreifer in Reichweite eines WLANs befindet und die drahtlose Kommunikation mitverfolgen kann. Der häufigste passive Angriff ist Packet Sniffing. Passive Angriffe können in der Regel nicht entdeckt werden, weil die Angreifer nur lauschen und nichts übertragen.

- Bei aktiven Angriffen nutzen die Täter oft Rogue WLAN Access Points – etwa indem sie ein offenes Netzwerk mit dem Namen Freies WLAN einrichten –, in der Hoffnung, dass sich jemand damit verbindet. Aktive Angriffe werden oft zur Durchführung von MitM-Attacken (Man in the Middle) verwendet, da sie die Kommunikation, die über sie läuft, abfangen, überwachen und manipulieren können.

- Bei Angriffen auf WLAN-Komponenten zielen Angreifer auf einzelne Elemente eines Netzwerks ab, zum Beispiel indem sie die nicht gepatchte Firmware eines Access Points ausnutzen oder über das Standardpasswort unbefugten administrativen Zugriff darauf erhalten.

Zwölf gängige Arten von WLAN-Angriffen

Jede Kategorie lässt sich in spezifischere Angriffe unterteilen. Folgende Arten von Angriffen auf drahtlose Netzwerke kommen am häufigsten vor:

- Packet Sniffing

- Rogue Access Points

- Wi-Fi Phishing und Evil Twins

- Spoofing-Attacken

- Knacken der Verschlüsselung

- MitM-Angriffe

- DoS-Angriffe

- Wi-Fi Jamming

- War-Driving-Angriffe

- War-Shipping-Angriffe

- Diebstahl und Manipulation

- Standardpasswörter und -SSIDs (Service Set Identifier)

1. Packet Sniffing

Unter Packet Sniffing versteht man den Zugriff auf die Rohdaten des Netzwerk-Traffics. Packet Sniffer wie Wireshark erkennen, überwachen und erfassen Netzwerkpakete. Obwohl Packet Sniffing an sich legitim ist, können Packet Sniffer auch von Angreifern verwendet werden, um den Netzwerkverkehr auszuspionieren.

2. Rogue Access Points

Ein Rogue Access Point ist ein nicht autorisierter Access Point, der mit einem Netzwerk verbunden ist. Wenn ein Angreifer erfolgreich einen Rogue Access Point platziert, kann er auf das Netzwerk zugreifen, mit dem er sich verbindet.

3. Wi-Fi Phishing und Evil Twins

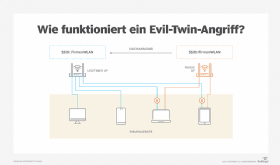

Beim Wi-Fi oder WLAN Phishing richten Hacker Access Points ein, die legitime Wi-Fi Access Points imitieren.

Ein Evil Twin ist eine Art von Rogue Access Point, der für WLAN Phishing verwendet wird. Er gibt sich als ein bestehender, autorisierter Access Point aus. Mit der SSID eines autorisierten Access Points bringt er Benutzer dazu, sich mit ihm zu verbinden. Gelegentlich deaktivieren die Angreifer den autorisierten Access Point, um das gesamte Netzwerk zu unterwandern. Selbst wenn der autorisierte Access Point nicht deaktiviert wird, erhält der Evil Twin oft trotzdem Zugriff auf einen Teil des Netzwerk-Traffics.

4. Spoofing-Attacken

Bei Spoofing-Angriffen geben sich böswillige Akteure als legitime Benutzer oder Dienste aus. Folgende Arten von Spoofing-Angriffen kommen bevorzugt vor:

- Beim MAC-Address-Spoofing ermitteln Angreifer die MAC-Adressen von Netzwerkadaptern auf autorisierten Geräten und versuchen, neue Verbindungen herzustellen, indem sie sich als berechtigte Geräte ausgeben.

- Frame Spoofing, auch als Frame Injection bezeichnet, liegt vor, wenn Angreifer schädliche Frames senden, die scheinbar von legitimen Absendern stammen.

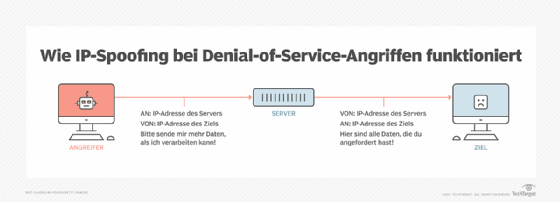

- IP-Spoofing findet statt, wenn Angreifer modifizierte IP-Pakete verwenden, um zu verschleiern, woher die Pakete stammen.

- Von Data Replay spricht man, wenn Angreifer die drahtlose Datenübertragung abfangen, die Übertragung manipulieren und die modifizierte Übertragung erneut an ein Zielsystem senden.

- Authentication Replay erfolgt, wenn Angreifer den Austausch von Authentifizierungsdaten zwischen Benutzern abfangen und in Angriffen wiederverwenden.

5. Knacken der Verschlüsselung – WEP/WPA-Angriffe

Viele ältere, überholte Sicherheitsprotokolle, darunter Wired Equivalent Privacy (WEP) und Wi-Fi Protected Access (WPA), sind anfällig für Angriffe. WEP, das in den 1990er Jahren eingeführt wurde, verschlüsselt die über ein LAN übertragenen Daten. Das Protokoll hat jedoch schwerwiegende Mängel und sollte nie in Enterprise-Netzwerken zum Einsatz kommen.

Das 2003 eingeführte WPA wurde entwickelt, um effektiver als WEP zu sein. Es nutzt eine stärkere Verschlüsselung und eine bessere Authentifizierung als WEP. WPA ist allerdings auch anfällig für Angriffe und sollte deshalb ebenfalls nie verwendet werden. WPA2 wurde 2004 eingeführt, um WEP formell zu ersetzen. Es ermöglicht AES-Verschlüsselung. WPA3, das 2018 eingeführt wurde, bietet eine noch stärkere Verschlüsselung als WPA2.

6. MitM-Angriffe

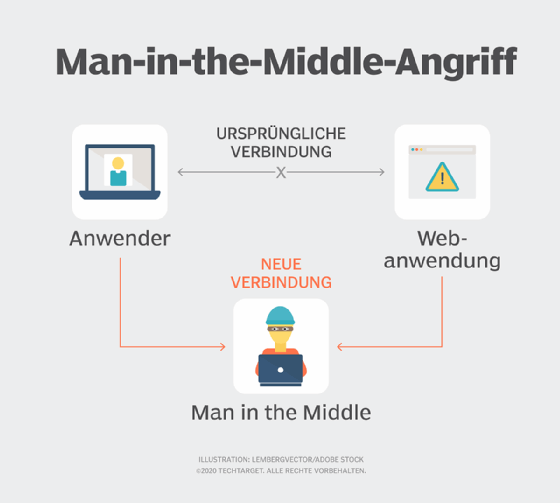

MitM-Angriffe bestehen darin, dass Cyberkriminelle die Kommunikation zwischen zwei Partnern abhören – zum Beispiel zwischen zwei Benutzern oder zwischen einem Benutzer und einer Anwendung oder einem Dienst. Die Angreifer können sensible Informationen abfangen und weiterleiten, indem sie vorgeben, eine der legitimen Parteien zu sein.

7. DoS-Angriffe

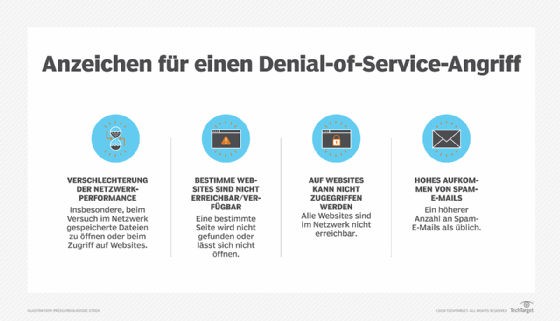

Zu DoS-Angriffen kommt es, wenn böswillige Akteure ein Netzwerk mit Traffic überfluten, sodass das es überlastet wird und berechtigte Nutzer keinen Zugang mehr haben.

8. Wi-Fi Jamming

Wie DoS-Attacken überlastet auch Wi-Fi Jamming ein Netzwerk und verhindert, dass sich legitime Nutzer mit ihm verbinden können. Ein Beispiel für einen WLAN-Jamming-Angriff ist das Überfluten von Access Points, um die Verbindung zu stören.

9. War-Driving-Angriffe

Beim War Driving suchen Angreifer nach offenen oder verwundbaren WLANs, die sie missbrauchen können. Bei diesen Angriffen, die auch als Access Point Mapping bezeichnet werden, fahren die Täter in einem Fahrzeug durch die Gegend und suchen mit drahtlosen Geräten – in der Regel Computern oder mobilen Geräten – nach offenen Netzwerken, mit denen sie sich verbinden können.

10. War-Shipping-Angriffe

Bei War-Shipping-Attacken schicken Angreifer physische Spionagegeräte an Unternehmen, die sich, sobald sie sich im Gebäude der Firma befinden, mit dem Zielnetzwerk verbinden, um Daten zu exfiltrieren. Beispielsweise könnte hierbei ein Angreifer ein WLAN-fähiges Gerät an eine Poststelle schicken. Dort angekommen, scannt das Gerät nach Netzwerken, mit denen es sich verbinden und die es angreifen kann.

11. Diebstahl und Manipulation

Angreifer können physische Angriffe auf drahtlose Netzwerke durchführen, indem sie WLAN Access Points und Router stehlen oder beschädigen. Diese Attacken verhindern nicht nur, dass Benutzer auf Netzwerke zugreifen können, sondern führen auch zu Netzwerk-Downtime – und damit zu Störungen des Geschäftsbetriebs und potenziellen Umsatzeinbußen. Darüber hinaus können sie auch für die Unternehmen kostspielig sein, die die gestohlenen oder beschädigten Geräte ersetzen müssen.

12. Standardpasswörter und -SSIDs

In Unternehmensnetzwerken sollte man niemals Standardpasswörter und -SSIDs verwenden. Mitarbeitern, die von zu Hause aus arbeiten, sollte ebenfalls geraten werden, Standardpasswörter und -SSIDs zu ändern. Standard-SSIDs ermöglichen es Angreifern, herauszufinden, welchen Router ein Mitarbeiter nutzt, und so potenzielle Sicherheitslücken zu finden, die für diesen Router spezifisch sind.

Standardpasswörter und vom Hersteller bereitgestellte Passwörter, die oft auf der Seite von Heim-Routern stehen, sollten geändert werden. So lässt sich verhindern, dass Unbefugte sie sehen und verwenden. Best Practices für die Passwortsicherheit – etwa, keine leicht erratbaren Passwörter zu verwenden – sollten befolgt werden.

So sichern Sie WLANs und die Netzwerknutzung ab

Heim- und Arbeitsplatz-Router sollten mit den folgenden grundlegenden Schritten geschützt werden:

- Verwenden Sie WPA3, den neuesten Sicherheitsstandard für drahtlose Netzwerke, wenn Ihre Access Points und Clientgeräte ihn unterstützen. WPA2 ist immer noch eine gute Alternative, aber wechseln Sie zu WPA3, da die Unterstützung dafür immer besser wird.

- Legen Sie für jedes WLAN ein individuelles, schwer zu erratendes Passwort fest.

- Halten Sie alle Netzwerkkomponenten auf dem aktuellen Stand, spielen Sie Patches ein, und konfigurieren Sie die Geräte richtig, um ihre für Exploits nutzbaren Schwachstellen zu minimieren.

- Minimieren oder verbieten Sie den Remote-Zugriff auf Ihre Access Points und ändern Sie die Standardpasswörter für Access Points stets in individuelle, schwer zu erratende Kennwörter. So lässt sich verhindern, dass Angreifer über das Internet auf Ihre Access Points zugreifen und leicht die Kontrolle über sie erlangen können.

Zusätzlich zu diesen Schutzmaßnahmen sollten Sie die folgenden Sicherheitskontrollen für Unternehmensnetzwerke implementieren:

- Trennen Sie die WLANs von anderen Netzwerken. Dies geschieht in den meisten Fällen durch den Einsatz von Firewalls, virtuellen LANs oder anderen Technologien zur Durchsetzung von Netzwerkgrenzen, um Netzwerke zu trennen und Sicherheitsrichtlinien zu erzwingen, Diese Maßnahmen beschränken den Traffic von und zu den einzelnen Netzwerken.

- Nutzen Sie WLAN-spezifische Sicherheitstechnologien. Beispiele hierfür sind drahtlose Intrusion-Prevention-Systeme (WIPS), die nach Angriffen und verdächtigen Aktivitäten Ausschau halten, und WLAN Controller, die Access Points im gesamten Unternehmen verwalten und überwachen.

Zu guter Letzt sollten Sie Ihre Mitarbeiter im Rahmen regelmäßig stattfindender Sicherheitsschulungen über Angriffe auf drahtlose Netzwerke und Best Practices für die Sicherheit aufklären. Empfehlen Sie ihnen, keine offenen Netzwerke zu nutzen. Es ist häufig deutlich sicherer, einen Hotspot für Ihren Laptop über Ihr Smartphone aufzusetzen – mit einem individuellen, schwer zu erratenden Passwort für den Hotspot-Zugang – als ein offenes Wi-Fi-Netzwerk zu nutzen.