Matic Štojs Lomovšek - stock.a

Angreifer umgehen mit gestohlenen Cookies Authentifizierung

Cyberkriminelle nutzen gestohlene Sitzungs-Cookies um Multifaktor-Authentifizierungen zu umgehen und Zugriff auf Cloud- oder webbasierte Ressourcen von Unternehmen zu erlangen.

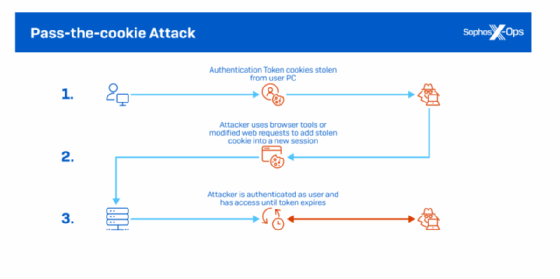

Die Sicherheitsforscher von Sophos schildern in einem Report die Details entsprechender Pass-the-Cookie-Angriffe. Dabei lesen die Angreifer unter anderem gezielt entsprechende Sitzungs-Cookies von kompromittierten Systemen aus. Hierfür würden unter legitime ausführbare Dateien verwendet, um das Vorgehen zu verschleiern. Mit diesen entwendeten Authentifizierungs-Cookies geben sich die Angreifer dann als legitime Benutzer aus.

Sitzungs-Cookies werden vom Browser gespeichert, wenn sich der Anwender bei einer entsprechenden Anwendung oder Ressource anmeldet. Bei einem Pass-the-Cookie-Angriff verwenden die Kriminellen den erbeuteten Zugriffstoken, um diesen in eine neue Websitzung einzuschleusen. Dabei wird dem Browser vorgegaukelt, es melde sich ein authentifizierter Benutzer an. Eine weitere Authentifizierung ist dann nicht erforderlich. Auch bei der Verwendung von einer Multifaktor-Authentifizierung (MFA) wird ein Token erstellt und im Browser gespeichert, so Sophos. Damit könne derselbe Angriff verwendet werden, um eine zusätzliche Authentifizierungsebene zu umgehen.

Problematisch sei ebenfalls, dass viele legitime webbasierte Anwendungen langlebige Cookies anlegen, die selten oder nie ablaufen. So würden einige Cookies nur dann gelöscht, wenn sich der Anwender ausdrücklich vom Dienst abmeldet.

Angreifer würden im Hinblick auf diese Cookies immer strategischer vorgehen. So habe man bei jüngeren Vorfällen einen gezielten Ansatz beobachtet. In einem der untersuchten Fälle hätten Angreifer eine legitime Microsoft-Visual-Studio-Komponente verwendet, um eine Malware abzusetzen, die ihrerseits eine Woche lang Cookie-Dateien abfing.

„Während wir in der Vergangenheit massenhaften Cookie-Diebstahl beobachten konnten, gehen Cyberkriminelle jetzt gezielt und präzise vor, um Cookies zu stehlen. Da ein großer Teil des Arbeitsplatzes inzwischen webbasiert ist, gibt es keine Grenzen für die bösartigen Aktivitäten, die Angreifer:innen mit gestohlenen Sitzungscookies durchführen können. Sie können Cloud-Infrastrukturen manipulieren, geschäftliche E-Mails kompromittieren, andere Mitarbeitende zum Herunterladen von Malware überreden oder sogar Code für Produkte umschreiben. Die einzige Grenze ist ihre eigene Kreativität“, so Sean Gallagher, Principal Threat Researcher bei Sophos.

Es sei eine Herausforderung, da keine einfache Lösung existiere. So könnten die Dienste die Lebensdauer der Cookies herabsetzen. Dann müssten sich die Anwender aber häufiger authentifizieren. Da die Angreifer legitime Tools für das Abgreifen der Cookies verwendeten, müssten Unternehmen die Erkennung von Schadsoftware mit einer Verhaltensanalyse kombinieren.

Wie der Diebstahl der Sitzungs-Cookies im Detail funktioniert und wie Kriminelle diese Technik ausnutzen steht bei Sophos in dem Report „Cookie Stealing: the new perimeter bypass”.