leowolfert - Fotolia

Das Sicherheitsrisiko der nicht verwalteten Angriffsfläche

Fehlkonfigurationen in der Cloud, ungeschützte Remote-Zugänge oder öffentlich zugängliche Datenbanken. Viele Unternehmen wissen nicht um alle Angriffspunkte, die sie bieten.

Dies sind unter anderem Ergebnisse Attack Surface Threat Report von Palo Alto Networks. Hierfür haben Sicherheitsforscher die Daten vom mehr als 100 Unternehmen aus verschiedenen Branchen ausgewertet, um die nicht verwaltete Angriffsfläche konkretisieren zu können.

So würden sich Angriffsfläche der Unternehmen heutzutage sehr dynamisch entwickeln. Wenn die Security-Teams keinen Überblick haben wo sich Lücken in ihrer IT-Umgebung und -Diensten auftun, sind sie schwerlich in der Lage den Risiken und Schwachstellen entsprechend zu begegnen.

Angreifer würden zunehmend Fehlkonfigurationen oder versehentliche offene Schwachstellen ins Visier nehmen, da sie hierüber oft einfach und kostengünstig in Unternehmen eindringen können. So seien selbst weniger qualifizierte Angreifer in der Lage eine Scaninfrastruktur aufzubauen, um kompromittierbare Objekte in Unternehmen aufzuspüren. Zudem sind entsprechende Scandaten auch im Dark Web zu erwerben, wenn Angreifer sich nicht selbst auf die Suche begeben wollen.

Fehlkonfiguration in der Cloud sind typisch

Für den ASM Threat Report 2022 von Palo Alto Networks haben die Security-Forscher die Daten der 100 Unternehmen näher analysiert. Eines der Ergebnisse ist, dass die Cloud nach wie vor eine erhebliche Rolle bei der Angreifbarkeit von Unternehmen spielt. So stünden fast 80 Prozent der beobachteten Probleme im Zusammenhang mit der Cloud. Es sei zwar einfach etwas über die Cloud bereitzustellen, aufgrund von Fehlkonfigurationen und Schatten-IT können jedoch Angriffspunkte entstehen.

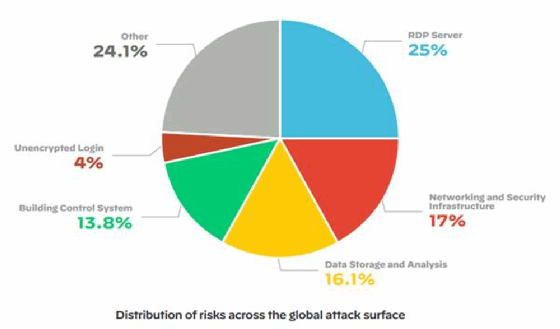

Ein weiteres typisches Problem seien ungeschützte RDP-Server, die von den Forschern als jedes vierte Problem in Sachen Angriffsoberfläche identifiziert wurden. Zudem seien bei der Untersuchung auch über 700 Anmeldeseiten für verschiedene IT-Dienste entdeckt worden. Diese seien unverschlüsselt und öffentlich zugänglich gewesen. Bei der Analyse seien zudem 3000 Datenbanken- und Analysesysteme sowie 2500 kritische Gebäudeleitsysteme waren ebenfalls über das öffentliche Internet zugänglich.

Bei 30 Prozent der Unternehmen sei zudem Software im Einsatz gewesen, die sich bereits am Ende ihres Lebenszyklus befunden hätte (EOL) und von Sicherheitslücken betroffen war, für die wiederum bereits aktive Exploits im Umlauf waren. Die bei den betrachteten Unternehmen untersuchte Angriffsfläche sei zwar in jeder Branche einzigartig, dennoch haben sich typische Merkmale ergeben. So seien bei fast 23 Prozent aller Probleme im Versorgungs- und Energiesektor auf gefährdete Gebäudeleitsysteme zurückzuführen. Übers Internet zugängliche Daten sowie unverschlüsselte Logins sorgten hingegen bei 50 Prozent der Unternehmen im Bereich von Dienstleistungen für riskante Angriffspunkte.

Der „2022 Attack Surface Threat Report“ vom Cortex Xpanse Forschungsteam kann gegen Registrierung hier heruntergeladen werden.