robsonphoto - stock.adobe.com

Log4j-Lücke: Viele deutsche Unternehmen bereits angegriffen

Die Log4j-Schwachstelle kann Folgen für viele aus dem Internet erreichbaren Java-Anwendungen haben. Entsprechend groß ist die Angriffsfläche, viele Unternehmen werden attackiert.

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat die Bedrohungslage durch die Sicherheitslücke (Log4Shell) in der Java-Bibliothek Log4j als extrem kritisch eingestuft (siehe auch Warnstufe Rot: Log4Shell gefährdet Server, Dienste und Apps). Log4j wird in vielen Java-Anwendungen eingesetzt, ein Schutz gegen eine breite Ausnutzung sei daher schwierig. So heißt es beispielsweise bei F-Secure: „Es kann schwieriger sein, eine Anwendung zu finden, die die Log4J Library nicht nutzt, als eine, die sie nutzt.“ Das BSI berichtete bereits am 12.12.2021, wie berichtet, von entsprechenden Massenscans.

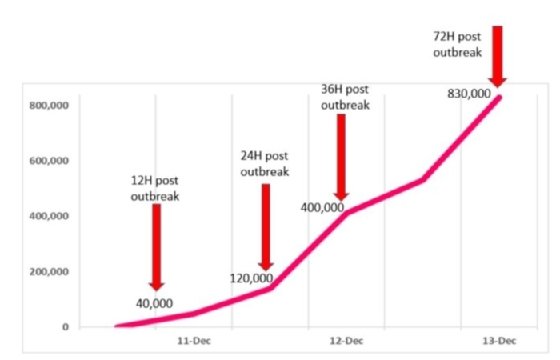

Die Sicherheitsforscher von Check Point haben nun mal einen Blick in ihre Zahlen für den hiesigen Markt geworfen. Demnach wurden in Deutschland bereits 45 Prozent aller von Check Point erfassten Unternehmensnetzwerke attackiert. Weltweit läge der Schnitt bei 40 Prozent, in Europa bei 42,2 Prozent. Nach 72 Stunden nach der ersten Attacke gibt es bereits über 60 neue Angriffsvarianten. Insgesamt habe man in den 72 Stunden nach der ersten Attacke 846.000 Angriffe registriert. „Es handelt sich um eine der schwerwiegendsten Sicherheitslücken der letzten Jahre, die sich wie ein Lauffeuer verbreitet. Zu einem bestimmten Zeitpunkt gab es über 100 Attacken in der Minute im Zusammenhang mit der Log4J-Schwachstelle.“, so Lotem Finkelstein, Head of Threat Intelligence bei Check Point Software.

Anders als bei anderen IT-Angriffen, die eine begrenzte Anzahl von Software betreffen, sei Log4J in nahezu jedes Java-basierte Produkt oder jeden Java-basierten Dienst eingebettet. Dies mache es schwer die Probleme manuell zu beheben. Aufgrund der Komplexität ihrer Behebung und der Einfachheit, mit der die Schwachstelle ausgenutzt werden kann, geht man bei Check Point davon aus, dass uns die Problematik noch jahrelang begleiten kann, wenn nicht alle Unternehmen und Behörden entsprechende Maßnahmen ergreifen.

Log4j-Sicherheitslücke: Angriffe mit Ransomware

Bereits sehr früh hatten das BSI Meldungen über weltweite Massenscans erreicht. Zunächst war von erfolgreichen Kompromittierungen mit Kryptominern und durch die Ausnutzung von Botnetzen die Rede. Inzwischen ist die Bedrohung vielfältiger. So berichtet Bitdefender, dass Cyberkriminelle versuchen eine neue Ransomware-Familie einzubetten. Es würden jetzt auch Windows-Server angegriffen, nachdem zunächst Linux-Server das Ziel der Angreifer gewesen seien. Zudem würden die Angreifer versuchen einen Remote Access Trojaner (RAT) zu implementieren. Und mit Reverse Bash Shells versuchen die Cyberkriminellen, einen Zugriff in Systeme für spätere Aktionen zu erhalten. Und dies dürfte grundsätzlich gelten, dass in der Zukunft mit einer Reihe umfassenderer Angriffe zu rechnen ist.

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat ein Dokument veröffentlicht in dem sich ausführliche Informationen und Handlungsempfehlungen zur Log4j-Sicherheitslücke (Log4Shell) finden: Kritische Schwachstelle in log4j veröffentlicht (CVE-2021-44228) (PDF). Dieses Dokument wird kontinuierlich überarbeitet, dort finden sich auch Hinweise auf Listen mit vermutlich betroffenen Produkten. Unternehmen sollten die geschilderten Abwehrmaßnahmen zeitnah umsetzen.