Sensay - stock.adobe.com

IT-Prioritäten 2022: Das haben Security-Teams vor

Probleme oder Schwachstellen in der IT-Sicherheit können den gesamten Geschäftsbetrieb eines Unternehmens gefährden. Sichere Anwender und IT-Umgebungen sind daher unabdingbar.

Im Zeitraum 2020/2021 waren in Deutschland nahezu neun von zehn Unternehmen von Angriffen betroffen. Und neun Prozent der Organisationen sehen ihre geschäftliche Existenz durch Cyberattacken bedroht, so eine Untersuchung des Bitkom. Gute Gründe also, dass Unternehmen, das Thema IT-Sicherheit entsprechend ernst nehmen und die Prioritäten mit Bedacht setzen.

TechTarget hat für die weltweiter Umfrage IT Priorities 2022 weltweit über 3000 IT-Profis befragt, davon stammten 212 aus der DACH-Region (Deutschland Österreich, Schweiz). Wie die Pläne und die Prioritäten der DACH-IT-Entscheider für das Jahr 2022 im Allgemeinen aussehen, können Sie hier nachlesen. Wir haben die Ergebnisse in Sachen IT-Sicherheit nachfolgend zusammengefasst. Eventuelle Abweichungen von den 100 Prozent für den Gesamtwert in den Diagrammen rühren von Rundungen her. Bei einigen Fragen waren außerdem Mehrfachnennungen möglich.

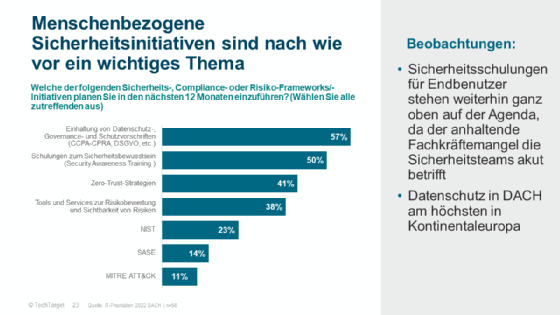

Datenschutz und Sicherheitsbewusstsein

Der Anwender steht im Zentrum vieler Aktivitäten der IT-Sicherheit. Dies mit gutem Grund, kommt seinem Schutz und seinem Sicherheitsbewusstsein eine wichtige Rolle bei der Sicherheit von Unternehmen zu. So ist das Bewusstsein, dass gut geschulte Mitarbeiter in Sachen Security ein sehr wichtiger Aktivposten in der Strategie eines Unternehmens sind durchaus gewachsen. Die Rolle jedes einzelnen Mitarbeiters ist wichtig. So gehören dann auch Schulungen zum Sicherheitsbewusstsein (Security Awareness Trainings) zu den meistgenannten Sicherheitsinitiativen, die Unternehmen in den nächsten 12 Monaten vorhaben.

Ganz oben auf der Agenda für Security-Verantwortliche, und nicht nur für diese, steht die Einhaltung von Datenschutz- und Governance-Vorschriften, beispielsweise der Datenschutz-Grundverordnung. Jedes neue Produkt, jeder Ablauf und jedes Projekt wollen schließlich auf die Einhaltung etwaiger Vorschriften abgeklopft werden, und dies möglichst von Anfang an – was in der Praxis mal mehr mal weniger gut funktioniert und dann doch eine nachträgliche Beurteilung stattfinden muss.

Die Absicherung von Identitäten ist entscheidend

Längst haben veränderte Arbeitsweisen und IT-Umgebungen dafür gesorgt, dass der klassische Netzwerkperimeter für die Sicherheit an Bedeutung verliert. Der neue wichtige Faktor ist die Identität, und zwar jene von Personen, Maschinen und Diensten gleichermaßen. Kein Wunder also, dass hier viele Aktivitäten für Security-Teams hohe Priorität genießen. Die Multifaktor-Authentifizierung gehört da mit Abstand zu den meistgenannten Themen und hat mit der veränderten Arbeitssituation sicherlich noch einmal erheblich an Bedeutung gewonnen. Zu den Dauerbrennern gehört in diesem Bereich auch das Thema Single Sign-On, das sich vielerorts augenscheinlich noch in der Umsetzung befindet. Besondere Beachtung findet auch das Zero-Trust-Modell, das viele Sicherheitsrisiken begrenzen kann und durchaus schrittweise eingeführt werden kann. Und Nachholbedarf besteht in vielen Unternehmen augenscheinlich auch noch in Sachen Identitätsmanagement oder der Verwaltung privilegierter Konten. Bei Letzteren gibt es häufig gerade bei Cloud-Accounts noch Angriffsflächen, die nicht überall transparent sind.

Es gibt viele gute Gründe für die Absicherung von Identitäten, denn viele Angriffe geschehen nicht, weil sich Angreifer im Kapuzenpulli trickreich in ein System gehackt haben, sondern mit regulären Zugangsdaten in eine Umgebung eingedrungen sind und sich dort möglicherweise durch Seitwärtsbewegungen weitere Rechte verschafft haben. Die Wege wie Kriminelle an die Zugangsdaten gelangen können vielfältig sein und jede Maßnahme, die deren Missbrauch erschwert, erhöht die Gesamtsicherheit.

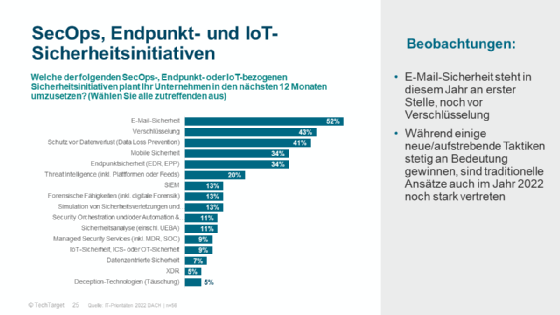

Die Sicherheit von Endpunkten

Angriffe und auch der Verlust von Daten sind häufig untrennbar mit dem Bereich E-Mail-Sicherheit verbunden. So steht denn das Thema E-Mail-Security bei über 50 Prozent der Befragten ganz oben auf der Agenda. Auf Rang 2 landet die Verschlüsselung, die nicht nur bei E-Mails eine wichtige Rolle spielt, sondern auch bei der Cloud-Nutzung ein ganz entscheidender Faktor ist. Gehen Daten verloren und sind diese bestmöglich verschlüsselt, trägt dies ganz entscheidend zur Risikominimierung bei.

Das Themen wie mobile Sicherheit und Endpunktsicherheit wie beispielsweise EDR (Endpoint Detection and Response) eine wichtige Rolle spielen, dürfte auch den veränderten Arbeitsweisen geschuldet sein. Und auch jüngere Entwicklungen wie XDR (Extended Detection and Response) oder Deception-Technologien stehen bei Unternehmen bereits auf der Agenda. So geht es unter anderem darum, auf Bedrohungen soweit möglich automatisiert zu reagieren und Szenarien auch proaktiv zu begegnen.

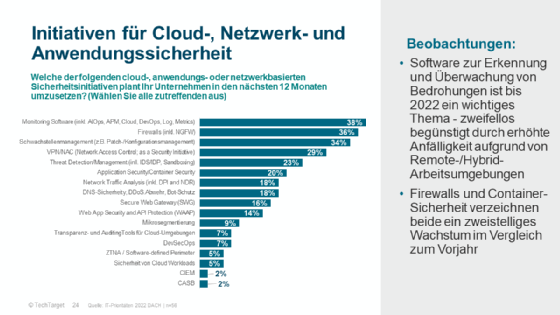

Transparenz ist Trumpf

Betrachtet man nun Anwender, Anwendungen oder Cloud-Dienste – der Wunsch und die Notwendigkeit den Überblick sind groß. So steht den Monitoring-Software für die unterschiedlichsten Einsatzgebiete ganz oben auf der Liste der Initiativen von IT-Teams für 2022. Auf Rang zwei der genannten Themen rangieren Firewalls inklusive NGFWs (Next Generation Firewalls). Diese einst klassischen Torwächter des traditionellen Perimeters wurden schon oftmals auf imaginäre Abstellgleis geschoben, haben sich aber in ihren unterschiedlichen Facetten und Einsatzweisen immer weiterentwickelt.

Viele der Befragten nennen das Schwachstellenmanagement als eine ihre wichtigen Prioritäten. Und hier liegt vielerorts oftmals noch einiges im Argen. Auch publikumswirksame Sicherheitsvorfälle sind keineswegs geschehen, weil clevere Angreifer Zero-Day-Lücken ausgenützt hätten, sondern oftmals wurden Schwachstellen ausgenutzt, die eigentlich schon geschlossen hätten sein können.