beebright - stock.adobe.com

Kriminelle nutzen legitime Admin-Tools für ihre Zwecke

Angreifer dringen über Schwachstellen oder per E-Mail in Netzwerke ein. Einmal vor Ort verwenden sie ganz gewöhnliche Admin-Tools, um weitgehend unerkannt agieren zu können.

Schwachstellen in Programmen zählen zu den häufigsten Angriffsvektoren in Unternehmensnetzwerke. Dies ist eines der Ergebnisse einer Untersuchung von Kaspersky bei der Vorfallreaktionen (Incident Response) aus dem Jahr 2019 betrachtet wurden.

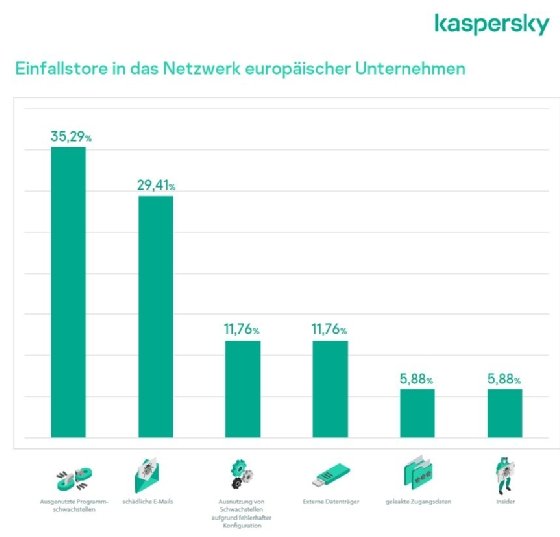

Bei der Analyse für Europa wurde festgestellt, dass in mehr als einem Drittel (35,3 Prozent) der registrierten Fälle die Angreifer über Schwachstellen in Software in die IT-Umgebung von Unternehmen gelangt waren. Wenig überraschend ist ein weiterer wichtiger Angriffsvektor die Verwendung präparierter E-Mails (29,4 Prozent). Auf den weiteren Plätzen landen fehlerhafte Konfigurationen (11,8 Prozent), externe Datenträger (11,8 Prozent) sowie geleakte Zugangsdaten und Insider.

Sind die Angreifer erst einmal im Netzwerk eines Unternehmens zugange, verwenden sie für ihre wenig redlichen Zwecke auch ganz gewöhnliche Admin-Tools. Bei den analysierten Vorfällen missbrauchten die Kriminellen in 25 Prozent der Fälle ganz reguläre Werkzeuge von IT-Abteilungen, um Schaden anzurichten. Diese gehören oft zum Standardrepertoire von IT-Teams, wenn es gilt technischen Support zu leisten, Fehler zu finden oder zu beheben, oder einfach mal schnell etwas umzusetzen. Kriminelle führen mit diesen Tools auf den Endpunkten jedoch Prozesse aus, greifen auf vertrauliche Informationen zu und können diese auch extrahieren. Dabei können sie die Erkennung von Malware in vielen Fällen umgehen.

Bei der Untersuchung der registrierten Vorfälle konnten die Experten von Kaspersky insgesamt 18 verschiedene ganz reguläre Admin-Tools identifizieren, die von Kriminellen für schädliche Absichten missbraucht wurden. Darunter selbstredend das Universalwerkzeug PowerShell, dass bei der Hälfe in Europa analysierten Fälle verwendet wurde. Und dies etwa vom Sammeln von Informationen bis zum Ausführen von Malware. Die Experten trafen ebenfalls auf PsExec, ein Werkzeug aus den populären Sysinternals, mit dem sich beispielsweise Programme auf anderen Systemen starten lassen. Um Informationen im Netzwerk einzusammeln wurde beispielsweise in 37,5 Prozent der Angriffe der SoftPerfect Network Scanner verwendet.

„Um eine Erkennung zu vermeiden und in einem gefährdeten Netzwerk so lange wie möglich unsichtbar zu bleiben, verwenden Angreifer häufig Software, die für normale Nutzeraktivitäten, Administratoraufgaben und Systemdiagnosen entwickelt wurde“, erklärt Konstantin Sapronov, Leiter des globalen Notfallteams bei Kaspersky. „Mit diesen Tools können Angreifer Informationen über Unternehmensnetzwerke sammeln und sich darin bewegen, Software- und Hardwareeinstellungen ändern oder sogar schädliche Aktionen ausführen - sie könnten legitime Software verwenden, um Kundendaten zu verschlüsseln.“

Bei der Vermeidung der Nutzung derlei Tools dürfte abseits von entsprechenden Sicherheitslösungen auch eine Überprüfung der Konfiguration hilfreich sein. Denn die Nutzung von PowerShell und Co. lässt sich ja durchaus sinnvoll einschränken.

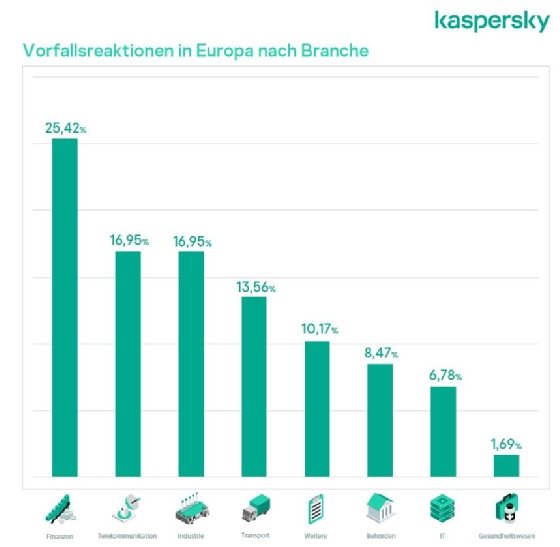

In Hinblick auf die untersuchten Vorfälle in Europa sind alle Branchen betroffen. Die meisten der analysierten Vorfälle (25,4 Prozent) entfallen auf den Finanzsektor. Auf den Rängen zwei und drei folgen gleichauf mit 16,95 Prozent folgen die Bereiche Telekommunikation und Industrie. Wer sich für weiterführende Erkenntnisse aus dem Incident Response Analyst Report 2019 interessiert, findet hier eine Analyse der Kaspersky-Experten.