maciek905 - Fotolia

Schadsoftware: Nachschlagewerk zu Ausweichtechniken

Die Sicherheitsforscher von Check Point haben eine Datenbank zusammengestellt, in der IT-Abteilungen und Sicherheitsteams Hilfestellungen bei Bedrohungen finden können.

Schadsoftware und Bedrohungen entwickeln sich kontinuierlich weiter und sind relativ findig, sich vor der Entdeckung zu verbergen. Umso wichtiger ist es, dass automatisierte Lösungen zur Analyse solcher Bedrohungen da immer auf dem aktuellen Stand sind. Dafür müssen diese über die entsprechenden Verfahren und Vorgehensweisen Kenntnis erlangen.

Sicherheitslösungen führen verdächtige Software oder Dateien in besonderen, virtualisierten Umgebungen oder auch Sandboxes aus, um diese zu untersuchen. Diese Umgebungen unterscheiden sich jedoch durchaus durch eine ganze Reihe von Merkmalen von traditionellen Umgebungen. Dazu gehören bestimmte Systemobjekte, Registrierungsschlüssel oder auch bestimmte Dateien. Anhand solcher Artefakte erkennt womöglich die untersuchte Schadsoftware, dass sie in eben so einer Umgebung ausgeführt wird und verhält sich unauffällig. Damit wird den Sicherheitsforschern die Möglichkeit genommen, das Verhalten der Malware entsprechend zu untersuchen. Das ist dann eine so genannte Ausweichtechnik der Schadsoftware oder in der Security auch als Evasion-Technik bezeichnet.

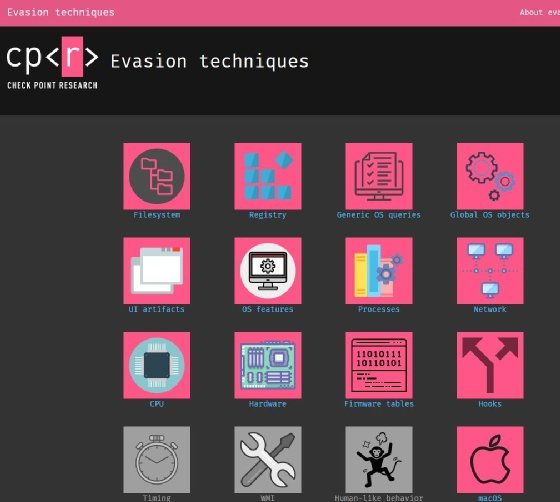

Die Threat-Intelligence-Abteilung des Sicherheitsanbieters Check Point hat nun eine Wissenssammlung als Hilfestellung für IT-Abteilungen, Sicherheitsteams und deren automatisierten Lösungen veröffentlicht. Dabei habe man versucht in dieser Datenbank, alle Möglichkeiten zu Erkennung für virtualisierte Umgebungen und auch Gegenmaßnahmen zusammen zu fassen. Dabei hat man die Methoden in der CPR evasion encyclopedia in zahlreichen Kategorien unterteilt, wie etwa Betriebssystem, Prozessoren, Netzwerk oder auch Registry unterteilt. Derzeit noch ausgegraute Kategorien seien noch nicht befüllt. Apropos Befüllung, Mitmachen bei diesem kostenlosen Projekt sei durchaus erwünscht – per Pull Request auf Github.

In jeder Kategorie findet sich eine Beschreibung der Evasions-Technik, ein entsprechendes Code-Beispiel, Signaturempfehlungen zum Aufspüren des Verfahrens, sowie Tabellen mit Informationen zu bestimmten Umgebungen und nicht zuletzt mögliche Gegenmaßnahmen. Die Details beschreiben die Sicherheitsforscher in einem Blogbeitrag.

Darüber hinaus haben die Sicherheitsforscher mit InviZzzible ein Tool entwickelt, dass die neuesten Erkennungs- und Ausweichtechniken enthält und eine Bewertung der eigenen virtuellen Umgebungen erlaubt.