Joerg Habermeier - stock.adobe.c

Wie Mitarbeiter E-Mail-Bedrohungen richtig erkennen können

Geschulte Anwender sind ein wichtiger Schutzschild gegenüber E-Mail-Angriffen. Dabei kämpfen sie mit typischen Problemen, wenn sie lernen, schädliche E-Mails zu erkennen.

In den letzten Jahren haben immer mehr Unternehmen und Organisationen Security-Awareness-Schulungen in ihre Sicherheitskonzepte integriert. Sie haben damit zu Recht erkannt, dass ihre Mitarbeiter die letzte Verteidigungslinie gegen immer ausgefeiltere und aggressivere Phishing-Kampagnen sind, die alle Arten von Bedrohungen für die Posteingänge der Mitarbeiter darstellen. Diese Art von Security Awareness-Training wird als „New School“ bezeichnet, weil es traditionellere Trainingsmodule mit simulierten Phishing-Angriffen kombiniert. Mitarbeiter werden hierbei darin geschult, eingehende Cyberbedrohungen zu erkennen und wichtige Lehren aus diesem Training zu ziehen. Gleichzeitig werden dem IT-Personal die Werkzeuge an die Hand gegeben, um die Wirksamkeit dieses Trainings kontinuierlich zu bewerten.

Viele Unternehmen ergänzen diese Trainingsmodule und simulierten Phishing-Kampagnen auch mit Outlook-Add-ons. Diese ermöglichen es den Mitarbeitern, beispielsweise dann Phishing-E-Mails, die in ihren Posteingängen landen, direkt an das IT-Sicherheitspersonal zu melden.

Unternehmen und Organisationen, die Trainingsprogramme zur Sensibilisierung für die Sicherheit ihrer Mitarbeiter einführen, wollen, dass die Mitarbeiter lernen, tatsächliche bösartige E-Mails zu identifizieren und richtig darauf zu reagieren. Wenn jedoch ein Security-Awareness-Trainingsprogramm gestartet wird, sollten Sicherheitsverantwortliche sich vor Augen führen, dass sie es mit technisch nicht versierten Benutzern zu tun haben, die es nicht gewohnt sind, über Computersicherheitsbedrohungen in irgendeiner Weise informiert zu werden und darüber systematisch nachzudenken. Daher benötigen sie gelegentlich ein wenig Hilfe, um echte Cyberbedrohungen von der Masse der Junk-E-Mails und anderer Hintergrundgeräusche zu unterscheiden, die ihre Posteingänge täglich überfluten.

Im Folgenden werfen wir einen Blick auf einige der häufigsten Probleme, mit denen Mitarbeiter zu kämpfen haben, wenn sie lernen, potenziell schädliche E-Mails zu erkennen. Was für erfahrene IT-Mitarbeiter offensichtlich erscheint, wird für Mitarbeiter, die nur die Augen für die verwirrende Vielfalt der Bedrohungen geöffnet haben, nicht so offensichtlich sein. So können eine Reihe von Anfängerfehlern seitens der Mitarbeiter entstehen – Fehler, die leicht behoben werden können, wenn diese vorweggenommen und gezielt darauf vorbereitet wurde. Tatsächlich können die Fehler, die Mitarbeiter machen, genauso aufschlussreich sein wie die richtigen Reaktionen. Gegen Ende werden in dem Beitrag auch einige Strategien aufgezeigt, die verwendet werden können, um den Übergang der Mitarbeiter zu einem sicherheitsbewussteren Geisteszustand zu erleichtern.

Überall Monster

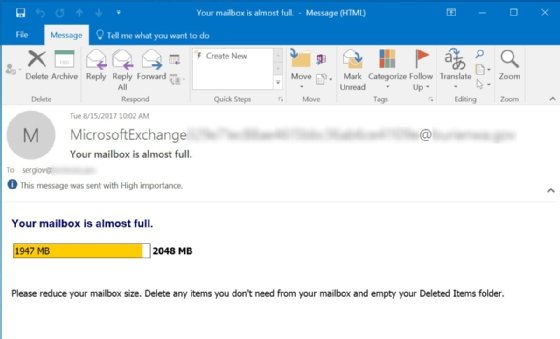

Obwohl die meisten Mitarbeiter zumindest vage wissen, dass es „bösartige“ E-Mails gibt, die in ihren Posteingängen landen, kann für einige der Prozess der Durchführung von Security-Awareness-Schulungen eine fesselnde, ja sogar schockierende Erfahrung sein. Was dabei herauskommt, kann eine Art Paranoia sein. Während diese Mitarbeiter vor dem Training die Gefahren, die von einigen eingehenden E-Mails ausgehen, glücklicherweise nicht kannten, werden dieselben Mitarbeiter nach ihrer ersten Begegnung mit den Trainings anfangen, hinter jeder E-Mail ein Monster zu sehen. Es ist daher nicht ungewöhnlich, dass einige frisch geschulte Mitarbeiter völlig unschuldige E-Mails wie die Routinewarnung von Microsoft Exchange in Abbildung 1 als potenzielle Bedrohung markieren.

Erfahrene IT-Mitarbeiter wissen, dass böswillige Akteure routinemäßig genau diese Exchange-Benachrichtigungs-E-Mail fälschen. Sie fügen dann einen bösartigen Link in die E-Mail ein, um Mitarbeiter, die daran interessiert sind, die Kapazität ihrer E-Mail-Postfächer zu erhöhen, auf Webseiten zu leiten, die Anmeldeinformationen abfragen und damit ein Phishing durchführen. Aber es gibt keinen solchen bösartigen Link in der obigen E-Mail.

Wie bei so vielen anderen Fehlern, die wir diskutieren werden, bietet diese Art von Fehlern tatsächlich die Möglichkeit, Mitarbeiter darin weiterzubilden, dass sie ihre Fähigkeit, zwischen gefährlichen und völlig harmlosen E-Mails zu unterscheiden, verfeinern. Sie werden in konkrete Strategien zur Bekämpfung potenzieller Gefahren eingeweiht.

Junk-E-Mail-Wahnsinn

Das bei weitem häufigste Problem, das Mitarbeiter spüren werden, ist die Verwechslung von Junk-E-Mails und absolutem Spam mit echten bösartigen Phishing-E-Mails. Allzu viele Mitarbeiter arbeiten mit einem zu vereinfachten Satz von mentalen Kategorien, um zu verstehen, welche Arten von E-Mails in ihre Posteingänge gelangen. In den Köpfen dieser Mitarbeiter gibt es nur zwei Arten von E-Mails: „gute“ E-Mails, die für ihre Arbeit relevant und nützlich sind, und „schlechte“ E-Mails, die von zeitraubendem internem Geschwätz über lästige Junk-Mails bis hin zu alarmierend bösartigen Phishing-Mails reichen. Mit letzteren wollen die Cyberkriminellen beispielsweise erreichen, dass die potenziellen Opfer die neuesten Ransomware-Varianten herunterladen und ausführen.

Jeder, der in einem modernen, computergestützten Büroumfeld arbeitet, ist mit dem stetigen Strom von Werbe-E-Mails vertraut, die von Unternehmen aller Art kommen und deren Produkte und Dienstleistungen anbieten. Für die meisten von uns sind diese E-Mails ein kleines Ärgernis – ablenkende Unordnung, die so schnell wie möglich aus dem Weg geräumt werden soll.

Wenn Unternehmen jedoch ein Outlook-Add-on wie den Phishing Alert Button (PAB) eingeführt haben, können solche E-Mails noch lästiger werden, wenn die Mitarbeiter beginnen, sie als potenzielle Phishing-Mails zu kennzeichnen. Dadurch zwingen sie, die IT-Mitarbeiter eine große Anzahl von ungefährlichen Junk-E-Mails zu durchsuchen, um tatsächliche Bedrohungen in den Posteingängen der Mitarbeiter zu identifizieren. Wenn das Unternehmen nur einen Klick von einer Ausfallkatastrophe entfernt ist, brauchen die IT-Mitarbeiter diesen Mehraufwand nicht, denn der hält sie von den wirklich wichtigen Aufgaben ab.

Mitarbeiter sollten in der Lage sein, zwischen Spam-E-Mails und Phishing-E-Mails zu unterscheiden. Obwohl sie sich für viele Mitarbeiter „gleich anfühlen“ (beide sind unaufgefordert und nicht hilfreich), gibt es wesentliche Unterschiede. Spam ist kommerziell, Phishing ist kriminell. Wenn eine unerwünschte E-Mail versucht, dem Empfänger ein Produkt oder eine Dienstleistung zu verkaufen, dann handelt es sich um Spam. Wenn eine E-Mail dagegen versucht, den Empfänger dazu zu bringen, eine potenziell gefährliche Aktion durchzuführen, wie beispielsweise auf einen Link zu klicken, einen Anhang zu öffnen oder vertrauliche Informationen preiszugeben, dann ist es Phishing. Die Mitarbeiter müssen in der Lage sein, zu erkennen, wenn E-Mails solche direkten Bedrohungen darstellen.

Trügerische Links erkennen

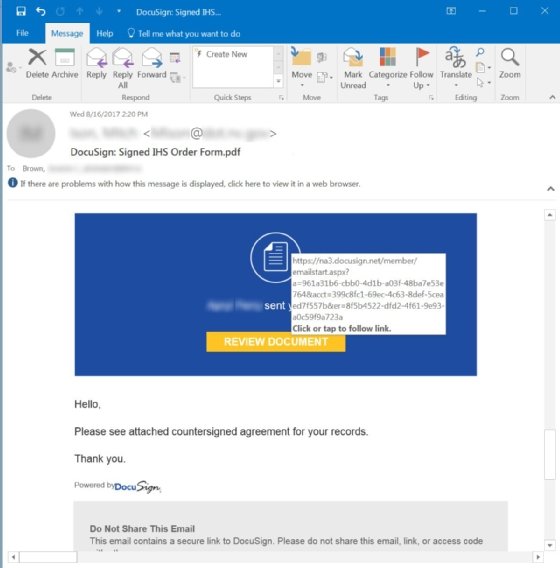

Eine der nützlicheren Strategien, die Mitarbeiter in einem Security-Awareness-Training lernen werden, ist das Erkennen von Links – Nutzer bewegen den Mauszeiger über Links, die in E-Mails eingebettet sind, um zu sehen, auf welche Websites und Seiten diese Links tatsächlich verweisen.

So einfach und nützlich das Anschauen von Links auch sein mag, einige der Mitarbeiter sind möglicherweise nicht sehr gewissenhaft, wenn es darum geht, in aktuellen E-Mails die Links mit dem Cursor zu durchleuchten. Und das kann bedeuten, dass man nicht zwischen gefälschten Docusign-Phishing-E-Mails – einem der beliebtesten Social-Engineering-Hooks, die derzeit verwendet werden – und völlig legitimen Docusign-E-Mails unterscheidet.

Während einige Mitarbeiter einfach zu ungeduldig sind, eingebettete Links sorgfältig zu prüfen, sind andere mit den Konventionen von URLs nicht vertraut und können sie daher nicht sinnvoll nutzen. Mitarbeiter sollten in der Lage sein, die Basisdomäne in einer URL auszuwählen und mit den Domains von Websites vertraut sein, die sie regelmäßig im Rahmen ihrer Arbeit besuchen (einschließlich der Domains des eigenen Unternehmens oder der eigenen Organisation). Wenn man ihnen auch beibringen kann, wie man eine interne URL erkennt und sie von einer URL unterscheidet, die auf eine Ressource außerhalb des eigenen Netzwerks verweist, umso besser.

Action, Action, Action

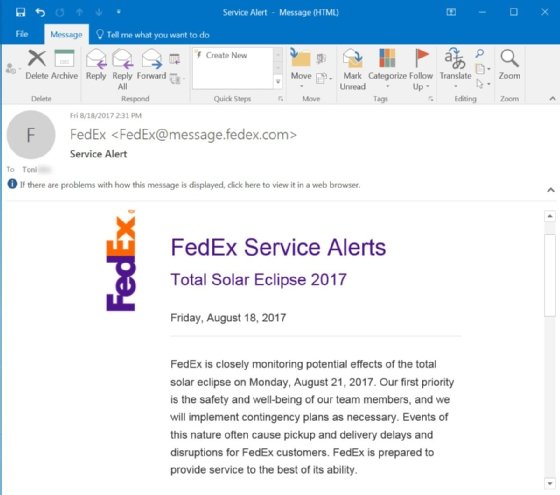

Bei Phishing-E-Mails dreht sich alles um Aktionen – schlechte Aktionen. Die Bösewichte möchten, dass die Mitarbeiter auf einen Link klicken, eine Anlage öffnen, Anmeldeinformationen eingeben, Banküberweisungen einleiten oder die Angreifer mit sensiblen oder vertraulichen Informationen versorgen. Obwohl dies eine ziemlich offensichtliche Tatsache über Phishing-E-Mails an erfahrene IT-Profis zu sein scheint, können Mitarbeiter, die an Schulungen zum Thema Security Awareness teilnehmen, gelegentlich diese grundlegende Wahrheit vergessen, beispielsweise dann, wenn sie mit unerwarteten, aber völlig legitimen E-Mails umgehen müssen.

Wie bei den Microsoft Exchange- und Docusign-E-Mails, geben die Cyberkriminellen in bösartigen E-Mails tatsächlich vor, von der Firma FedEx zu sein. Die Mitarbeiter haben möglicherweise sogar gefälschte FedEx-Phishing-E-Mails erhalten. Diese E-Mail ist jedoch keine davon, und man muss nicht einmal mit der Maus über einen Link fahren oder die Kopfzeilen inspizieren, um herauszufinden, dass es nicht bösartig ist. Wir wissen, dass es nicht bösartig ist, da diese Art von Warnungen von FedEx lediglich informativ sind. Sie fordern die Leser nicht auf, irgendwelche Maßnahmen zu ergreifen.

Im Umgang mit Mitarbeitern, die der Herkunft einer angeblichen Phishing-E-Mail zutiefst misstrauisch gegenüberstehen, genügt manchmal ein sanfter Stupser („Was ist diese E-Mail, in der Sie aufgefordert werden, das zu tun, was potenziell gefährlich ist?“), um sie wieder auf konkretere Aspekte der E-Mail zu konzentrieren.

Häufige Fehler

Ein Outlook-Add-on wie beispielsweise der Phishing Alert Button (PAB) ermöglicht es Unternehmen, in nahezu Echtzeit zu sehen, welchen Bedrohungen die Mitarbeiter in ihren Posteingängen ausgesetzt sind. Darüber hinaus erlaubt es auch zu sehen, welche Mitarbeiter zusätzliche Hilfe benötigen, um zwischen echten Bedrohungen und unschuldigen (wenn auch lästigen) E-Mails zu unterscheiden. Bei der Überprüfung angeblicher Phishing-E-Mails, die uns von Kunden über die PAB zur Verfügung gestellt werden, sehen wir, dass einige Arten von E-Mails von frisch trainierten Mitarbeitern immer wieder fälschlicherweise markiert werden.

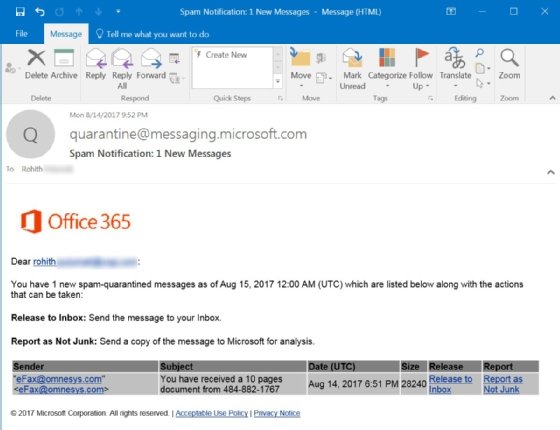

1. Spam-Digest E-Mails

Viele E-Mail-Sicherheitslösungen versenden Spam-Digest oder ähnliche Spam-Benachrichtigungs-E-Mails, und man kann davon ausgehen, dass einige Mitarbeiter diese E-Mails als potenzielle Bedrohungen kennzeichnen - wahrscheinlich, weil sie in ihnen Verweise auf andere E-Mails sehen, die wahrscheinlich tatsächliche Bedrohungen sind.

Wie bei den meisten anderen Fehlern stellt dieser Fehler eine Lernmöglichkeit für Mitarbeiter dar, die eine kurze Auffrischung darüber benötigen, was diese Spam-Digest E-Mails sind und wie sie zur Verwaltung ihrer E-Mail-Konten verwendet werden können.

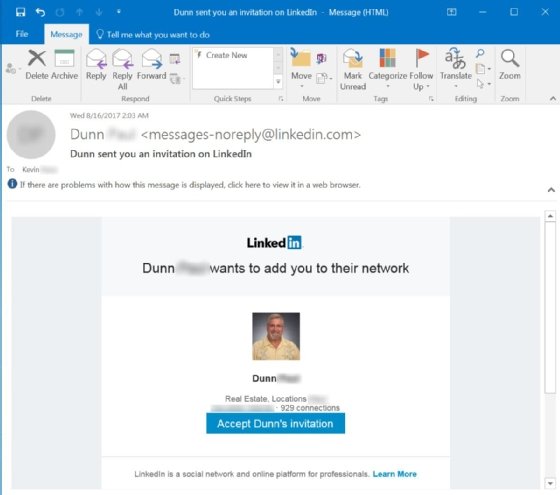

2. LinkedIn E-Mails

Die meisten, wenn nicht sogar alle Mitarbeiter haben eigene LinkedIn-Konten, und das bedeutet, dass sie möglicherweise einen kontinuierlichen Strom von Einladungen, Nachrichten und anderen Benachrichtigungen über LinkedIn erhalten. Während LinkedIn für soziale Netzwerke nützlich sein kann, können einige Mitarbeiter LinkedIn-E-Mails als störend empfinden und versucht sein, sie als potenzielle Bedrohungen zu kennzeichnen.

Wenn einer der Mitarbeiter den Alarm über routinemäßige LinkedIn-E-Mails auslöst, ist das ein gutes Zeichen, dass er möglicherweise Unterstützung bei der Verwaltung seiner Konten benötigt, so dass LinkedIn mehr zu einem nützlichen Gut und weniger zu einer lästigen Ablenkung wird.

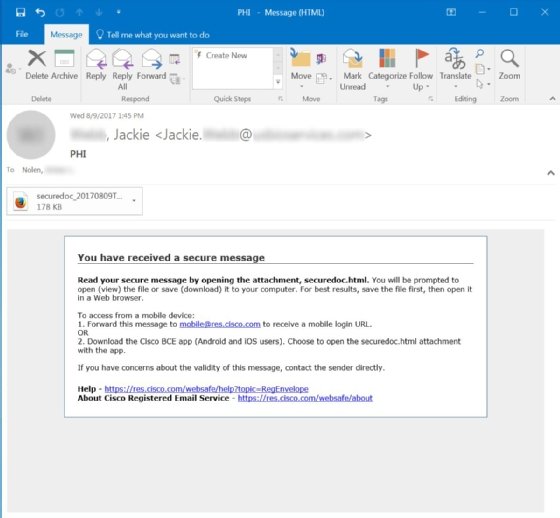

3. Sichere und verschlüsselte E-Mails

Viele Unternehmen (insbesondere in der Finanzindustrie) nutzen routinemäßig sichere E-Mail-Dienste von Unternehmen wie Cisco oder Proofpoint, um nur zwei der beliebtesten zu nennen. Wenn das Unternehmen oder die Organisation einen sicheren E-Mail-Service verwendet oder wenn die Partner, Kunden oder Kunden des Unternehmens regelmäßig sichere E-Mails an die Mitarbeiter senden, möchten Unternehmen sicherlich nicht, dass die Mitarbeiter daran gehindert werden, diese zu öffnen.

Mitarbeiter sollten mit sicheren E-Mail-Diensten vertraut sein – insbesondere denen, die von ihren Arbeitgebern und ihren Kunden, Kunden und Partnern genutzt werden –, sie als das erkennen können, was sie sind, und sie von der gelegentlichen Phishing-E-Mail unterscheiden können. Wie bereits erwähnt, können gute E-Mail-Gewohnheiten wie URL-Hovering besonders nützlich sein, um das Gute vom Schlechten zu trennen.

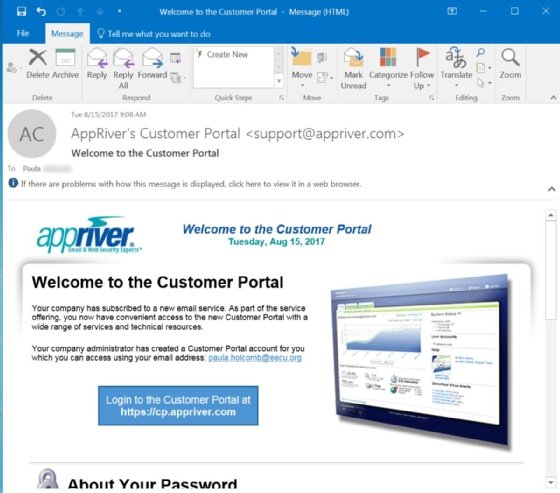

4. Massen-E-Mails

Viele Unternehmen und Organisationen nutzen eine Vielzahl von externen Unternehmen, um wichtige Dienstleistungen wie Helpdesk-Management, CRM, ERP und HRM anzubieten. Wenn das Unternehmen oder die Organisation solche Dienste in Anspruch nimmt, sollten deren Mitarbeiter mit ihnen und den E-Mails vertraut sein, die sie von den externen Unternehmen erhalten können, um Missverständnisse zu vermeiden.

Dies gilt insbesondere, wenn das Unternehmen einen neuen Service einführt, der oft einen ersten E-Mail-Empfang an Mitarbeiter in einer Abteilung oder sogar der gesamten Organisation beinhaltet. Viele dieser E-Mails werden die Mitarbeiter bitten, auf Links zu klicken, um sich für Konten zu registrieren, grundlegende Informationen bereitzustellen und durch Präsentationen zu gehen. Wie bei anderen Arten von neuen und unerwarteten E-Mails wird es einige Mitarbeiter geben, die diese E-Mails als potenzielle Bedrohungen kennzeichnen können.

Auch hier bietet diese Art von Fehlzuordnung eine Gelegenheit, grundlegende Strategien für den Umgang mit verdächtigen E-Mails zu überprüfen und gute E-Mail-Überprüfungsgewohnheiten wie URL-Hovering zu verstärken. Darüber hinaus sollte die Einführung eines neuen Drittanbieterservices eine Aufforderung für die IT-Abteilung sein, sich enger mit anderen Abteilungen (insbesondere dem Personalwesen) abzustimmen, um sicherzustellen, dass der erste Rollout von allen Beteiligten gut verstanden und richtig antizipiert wird.

Das Unerwartete erwarten

Wie wir in so vielen der oben diskutierten Situationen gesehen haben, kann der Prozess der Wissensaufnahme der Mitarbeiter durch Security-Anwareness-Trainings eine Lernerfahrung sein, nicht nur für die Mitarbeiter, die mit simulierten bösartigen E-Mails geschult und Phishing-Angriffen ausgesetzt werden, sondern auch für die IT-Mitarbeiter, die sich unweigerlich mit den Fehlern vertraut machen, die Mitarbeiter machen. Beispiele hierfür sind Informationen über bisher unbekannte Bedrohungen und neue Fähigkeiten, die ihnen dabei helfen, Bedrohungen zu erkennen.

Wir haben festgestellt, dass solche Fehler – unschuldige E-Mails, die als Bedrohungen falsch gekennzeichnet sind, Verwirrung über den Unterschied zwischen Spam und Phishing – ein natürlicher Teil des Lernprozesses sind und durch mehrere, einfache Strategien effektiv behandelt werden können.

Sicherheitsverantwortliche sollten zunächst die Suche nach den häufigsten Alarmen verstärken, wenn sie mit verdächtigen oder potenziell gefährlichen E-Mails konfrontiert werden. Wenn technisch nicht versierte Benutzer einer Paranoia erliegen oder unschuldige E-Mails falsch analysieren, liegt das meist daran, dass sie sich fast ausschließlich auf uninformierte, fehlgeleitete Bauchinstinkte statt auf konkrete Analysewerkzeuge verlassen. Selbst nachdem solche konkreten Tools in der Schulung vorgestellt wurden, muss deren Umgang mit den Mitarbeitern verstärkt geübt werden, bis diese Tools – wie das Bewegen von Links – zu gewohnten Bestandteilen ihrer E-Mail-Überprüfungsroutine werden.

Zweitens sollten sich Sicherheitsverantwortliche auf gemeinsame Social-Engineering-Hooks konzentrieren. Jeder, der mit dem täglichen Rhythmus von Phishing-Kampagnen in diesen Tagen vertraut ist, weiß, dass die Bösewichte dazu neigen, immer wieder Variationen derselben Social Engineering-Systeme zu verwenden. Selbst dann, wenn sich die an diese Systeme gebundenen Nutzlasten im Laufe der Zeit entwickeln, um Sicherheitssoftware zu umgehen. So ist beispielsweise in letzter Zeit der Phishing-Angriff „E-Mail-Account-Deaktivierung“ eine der häufigsten.

„Am Ende des Tages benötigen Sicherheitsverantwortliche und der Rest der IT-Organisation Mitarbeiter, die wachsam sind und nach neuen Bedrohungen Ausschau halten, die ihr Unternehmen zerstören könnten.“

Stu Sjouwerman, KnowBe4

Unternehmen müssen mit ihren Mitarbeitern über die gängigen Social-Engineering-Informationen sprechen, die diese regelmäßig preisgeben. Hier müssen Beispiele genannt und auf die verräterischen Zeichen hingewiesen werden, die den Leser darauf stoßen sollten, dass diese E-Mails bösartig sind und nicht das, was sie zunächst zu sein scheinen.

Drittens sollten Sicherheitsverantwortliche sicherstellen, dass ihre Mitarbeiter mit den routinemäßigen E-Mails vertraut sind, die sie als Teil ihrer Arbeit erwarten können, sei es von anderen Mitarbeitern und internen Systemen oder externe Partner und Kunden.

Wenn Mitarbeiter eine legitime E-Mail aus dem Helpdesk ihres Unternehmens nicht als solche erkennen und zwischen ihr und einer grob gefälschten Phishing-E-Mail unterscheiden können, die ein „obligatorisches Software-Update“ auf ihren PCs ankündigt, dann hat die IT-Abteilung große Probleme.

Fazit

Seltsame Dinge können passieren, wenn Mitarbeiter auf die Sicherheitsbedrohungen in ihren Posteingängen aufmerksam werden. So sehr Sicherheitsexperten auch hoffen mögen, dass jeder Mitarbeiter, der durch ein Security-Awareness-Training geführt wird, über Nacht zu einem erfahrenen Sicherheitsprofi wird, die Realität ist, dass jeder Schüler einen dynamischen Prozess durchläuft. Es ist zu erwarten, dass einige Mitarbeiter bei gelegentlichem Windaufkommen sofort umkippen und in alte Muster zurückfallen werden.

Sicherheitsverantwortliche sollten simulierte Phishing-Kampagnen starten, um die Effektivität des Trainingsprogramms zu messen und Mitarbeiter zu identifizieren, die mehr Hilfe benötigen. Sie sollten Werkzeuge verwenden, um einen Dialog mit den Mitarbeitern zu beginnen und falsch gekennzeichnete unschuldige E-Mails in Lernangebote umzuwandeln. Am Ende des Tages benötigen Sicherheitsverantwortliche und der Rest der IT-Organisation Mitarbeiter, die wachsam sind und nach neuen Bedrohungen Ausschau halten, die ihr Unternehmen zerstören könnten.

Über den Autor:

Stu Sjouwerman ist CEO bei KnowBe4.

Folgen Sie SearchSecurity.de auch auf Twitter, Google+, Xing und Facebook!