PiChris - Fotolia

Wie Angreifer beim gezielten Phishing vorgehen

Angreifer nutzen beim Spear Phishing immer raffiniertere Tricks, um Reaktionen zu provozieren. Unternehmen sollten ihre Mitarbeiter systematisch auf mögliche Angriffe vorbereiten.

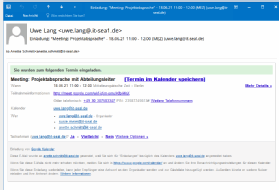

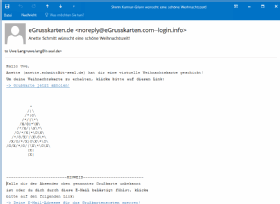

Arbeitnehmer gehören zu den attraktivsten Zielgruppen maßgeschneiderter Spear-Phishing-Attacken. In täuschend echt wirkenden E-Mails geben sich Hacker als Vorgesetzte, Kollegen oder Geschäftspartner aus und versuchen, die Empfänger mit plausibel erscheinenden Aufforderungen oder geschickt ausgelegten Ködern zu überlisten: ob es sich um die Preisgabe vertraulicher Informationen, den Klick auf schädliche Links oder Überweisungen an falsche Konten handelt.

Beißt ein Opfer an, können einer Firma hohe finanzielle Verluste entstehen. Nicht selten bietet sich für die Angreifer damit auch ein Schlupfloch, um in das gesamte Unternehmensnetzwerk einzudringen und dort weitere wertvolle Informationen auszuspähen.

Spezialisierte Betrügerbanden weltweit aktiv

Spear-Phishing-Attacken werden zunehmend von weltweit organisierten Betrügerbanden ausgeführt. Sie können hunderte Mitglieder zählen und bündeln umfassendes Spezial-Know-how, um die gesamte Angriffskette professionell abzudecken. So sind bestimmte „Experten“ für die Recherche nach Informationen zuständig, die über mögliche Adressaten in den sozialen Medien und anderen Internetquellen zu finden sind. Andere Gruppen wiederum konzentrieren sich auf die Erstellung und Aussendung der Spear-Phishing-Mails oder die technische Infiltration der betroffenen Unternehmen. Dasselbe gilt für die Verhandlungen und Zahlungsabwicklung mit den Geschädigten.

Eine besondere Rolle kommt den Betrügern zu, die die gefälschten E-Mails aufsetzen. Denn sie müssen die psychologischen Tricks beherrschen, die notwendig sind, damit ihnen die Mitarbeiter auf den Leim gehen. Das heißt konkret: Sie müssen so geschickt auf die Gefühle ihrer potenziellen Opfer zielen, dass diese – ohne nachzudenken – eine E-Mail öffnen und auf scheinbar wichtige Links oder Dateianhänge klicken oder sensible Daten preisgeben.

Tiefer Griff in die psychologische Trickkiste

Zu den wichtigsten psychologischen Einflussfaktoren beim Spear Phishing zählen:

- Neugier: Als Kollege oder Mitarbeiter getarnt, erinnern die Angreifer den Empfänger beispielsweise an ein vermeintlich geführtes Fachgespräch – und senden zur Vertiefung einen interessanten Link. Beim Klicken haben sie das Opfer am Haken.

- Autoritätsgläubigkeit: Die Hacker geben sich als Vorgesetzte aus und fordern den Mitarbeiter etwa zu dringenden Zahlungen an ein fremdes Konto auf. So geschehen beim deutschen Automobilzulieferer Leoni, der durch die Chefmasche (CEO Fraud) 2016 rund 40 Millionen Euro verlor.

- Angst: Auch hier greift meist die Chefmasche. Dabei wird eine bestimmte Drohkulisse aufgebaut: Wenn der Mitarbeiter den Aufforderungen in der E-Mail nicht Folge leistet, verliert das Unternehmen womöglich einen wichtigen Kunden – und er selbst seinen Job.

- Zeitdruck: Um den Mitarbeiter zu unüberlegten Klicks zu motivieren, erscheint die Erzeugung von Zeitdruck als ideal. Da fällt es einem Opfer in der Eile gar nicht auf, dass sein Name in der E-Mail falsch geschrieben wurde, obwohl er im Firmenadressbuch korrekt gelistet ist.

- Hilfsbereitschaft/Verlangen nach Anerkennung: „Ich habe in deinem LinkedIn-Profil gesehen, dass du ein wichtiges Zertifikat für die IT-Sicherheit hast. Das finde ich toll. Kannst du mir einen Tipp geben, wie ich das selbst erreichen kann?“ Wer kann da schon nein sagen.

Die Liste der psychologischen Einflussfaktoren ließe sich beliebig fortsetzen. Da die Angreifer immer trickreicher vorgehen, können viele gefährliche E-Mails nicht mehr von der IT-Abteilung abgefangen werden und schaffen es in den Posteingang der Empfänger. Eine steigende Zahl Unternehmen hat diese Risiken erkannt und setzt auf Security-Awareness-Trainings für die Mitarbeiter.

Meist nur objektives Wissen vermittelt

Am meisten verbreitet sind Schulungsansätze, die sich auf Präsenzschulungen, E-Learnings und Webinare konzentrieren. Dabei wird den Teilnehmern Wissen vermittelt, wie Spear-Phishing-Attacken ablaufen, woran gefälschte Mails zu erkennen sind und wie sie sich bei einem Angriff zu verhalten haben. Klassische Security-Awareness-Trainings fördern die rationalen Entscheidungen der Mitarbeiter – und greifen damit deutlich zu kurz, wie ein Blick auf die Thesen des Psychologen und Nobelpreisträgers Daniel Kahnemann zeigt.

In seinem Bestseller Schnelles Denken, langsames Denken unterscheidet Kahnemann zwischen zwei unterschiedlichen Denksystemen. Während System 1 von Emotionen geleitet wird und zu schnellen Entscheidungen „aus dem Bauch heraus“ tendiert, geht System 2 bei der Entscheidungsfindung rational und logisch vor.

Da Spear-Phishing-Attacken auf die Gefühle der Opfer und damit auf Denksystem 1 zielen, dürfen sich die Trainings jedoch nicht ausschließlich auf die Vermittlung objektiven Wissens beschränken. Ein weiterer Schwerpunkt sollte auf der Stärkung der impulsiven Entscheidungen von Mitarbeitern liegen. Die Nutzer müssen lernen, nicht mehr automatisch eine E-Mail zu öffnen, die ihre spontanen Gefühle anspricht.

Phishing-Simulationen fördern Lerneffekte

Der Schlüssel liegt in Phishing-Simulationen, die echte Unternehmens- und Mitarbeiterinformationen nutzen, um realitätsnahe Attacken vorzutäuschen. Nutzer, die im Arbeitsalltag auf eine gefälschte E-Mail hereinfallen, landen direkt auf einer Erklärseite. Schritt für Schritt wird ihnen interaktiv gezeigt, woran sie bei näherem Hinsehen hätten erkennen können, dass es sich um eine betrügerische E-Mail handelt: Das reicht von Buchstabendrehern in der Absenderadresse bis hin zu verdächtig wirkenden Links.

Phishing-Simulationen sind außerordentlich effektiv, weil sie den „Most Teachable Moment“ nutzen. Denn sobald ein Nutzer merkt, dass er etwas falsch gemacht hat, ist er am empfänglichsten für neue Lerninhalte. Um eine langfristige Verhaltensänderung zu erreichen, sollten die Phishing-Simulationen in regelmäßigen Abständen wiederholt und ständig aktualisiert werden.

„Sicherheitstechnik leistet viel, aber nicht alles. Bei Spear-Phishing-Attacken kommt es vor allem auf den Menschen an.“

David Kelm, IT-Seal

In Verbindung mit unterhaltsam gestalteten E-Learnings sowie Online- und Präsenzseminaren helfen Phishing-Simulationen den Unternehmen, ihre Mitarbeiter nachhaltig für einen wachsamen Umgang mit eingehenden E-Mails zu sensibilisieren.

Wichtig ist, dass die Security-Awareness-Trainings nicht nach dem Gießkannenprinzip eingesetzt, sondern auf den individuellen Lernbedarf der Mitarbeiter zugeschnitten werden. Spezielle Kennzahlen machen das IT-Sicherheitsbewusstsein einzelner Nutzer messbar und dokumentieren die Fortschritte im Lauf der Zeit.

Selbstwirksamkeit der Nutzer stärken

Sicherheitstechnik leistet viel, aber nicht alles. Bei Spear-Phishing-Attacken kommt es vor allem auf den Menschen an. Das sollten die Unternehmen ihren Mitarbeitern klarmachen, bevor sie mit einem Security-Awareness-Training starten. Sie müssen die Motivation zur Teilnahme stärken und die Nutzer davon überzeugen, Spear-Phishing-Angriffen aus eigener Kraft begegnen zu können, Stichwort: Selbstwirksamkeit. Denn nur mit einem entsprechenden Mindset der Mitarbeiter kann es den Firmen gelingen, gegen eine der heimtückischsten Arten von Cyberangriffen gewappnet zu sein.

Über den Autor:

David Kelm ist Mitgründer und Geschäftsführer der IT-Seal GmbH in Darmstadt. Das Unternehmen ist auf den Schutz von Mitarbeitern gegen Social-Engineering-Angriffe spezialisiert. Seit Jahren beschäftigt er sich intensiv mit diesem Thema, unter anderem im Rahmen seiner Forschungstätigkeit an der TU Darmstadt. Das Angebot von IT-Seal in Sachen Security Awareness Trainings bündelt Methoden und Werkzeuge zur Messung und Schulung des Sicherheitsbewusstseins von Mitarbeitern.

Die Autoren sind für den Inhalt und die Richtigkeit ihrer Beiträge selbst verantwortlich. Die dargelegten Meinungen geben die Ansichten der Autoren wieder.