marrakeshh - Fotolia

Was sind eigentlich Cipher Suites?

Cipher Suites sind Sammlungen von kryptographischen Verfahren, die beispielsweise bei TLS (Transport Layer Security) Verwendung finden. Wie setzt sich eine Cipher Suite zusammen?

Cipher Suites bilden einen wichtigen Grundstein, wie Daten bei der Verwendung von HTTPS, FTPS, SMTP und anderen Netzwerkprotokollen sicher übertragen werden können. Über Cipher Suites wird festgelegt, welche Algorithmen ein Webserver für den Webverkehr akzeptiert.

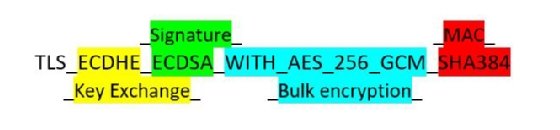

Cipher Suites kommen zum Einsatz, wenn eine Anwendung und ein Server einen SSL/TLS-Handshake ausführen. Ein Teil dieses Prozesses besteht darin, den Server darüber zu informieren, welche Cipher Suites er unterstützt. Der Server erhält diese Informationen und vergleicht die Cipher Suites, die von der Anwendung unterstützt werden mit den Algorithmen, die von ihm unterstützt werden. Wenn er eine Übereinstimmung der unterstützten Algorithmen findet, benachrichtigt der Server die Anwendung und eine sichere Verbindung wird hergestellt. Wenn er keine Übereinstimmung findet, lehnt der Server die Verbindung ab. Wie setzt sich eine Cipher Suite zusammen? Es gibt es vier Komponenten, die eine Cipher Suite ausmachen. Diese lauten wie folgt:

Schlüsselaustausch-Algorithmus

Um die Vertraulichkeit der Daten bei der Übertragung über verschiedene sichere Dateiübertragungsprotokolle wie FTPS und HTTPS zu gewährleisten, müssen die Daten verschlüsselt werden. Dieser Prozess erfordert, dass die beiden kommunizierenden Parteien einen gemeinsamen Schlüssel einigen. Diese Protokolle werden als Schlüsselaustausch Algorithmen bezeichnet und beinhalten RSA, DH, ECDH und ECDHE.

Verschlüsselung von Massendaten

Um den sicheren Datentransfer zu gewährleisten, werden die Verschlüsselungspakete mit einem symmetrischen Algorithmus zur Verschlüsselung von Massendaten geliefert. AES, 3DES und CAMELLA sind einige der häufigsten Algorithmen in dieser Kategorie.

Nachrichten-Authentifizierungscode (MAC) Algorithmus

Um die korrekte und sichere Übertragung von Daten zu gewährleisten, müssen Client und Webserver die Integrität der Daten überprüfen, die sie erhalten. Der Algorithmus Message Authentication Code (MAC) ist eine Information, die zusammen mit dem Nachrichteninhalt gesendet wird.

Wie sieht die Cipher Suite aus?

Zusammengefasst, hier ist ein Beispiel für einen Cipher-Suite-Namen: DHE_RSA_AES256_SHA256. Diese spezielle Verschlüsselungssuite verwendet DHE für ihren Schlüsselaustausch Algorithmus, RSA für ihren Authentifizierungsalgorithmus, AES256 für ihren Massendatenverschlüsselungsalgorithmus und SHA256 für ihren Message Authentication Code (MAC)-Algorithmus.

Schwächen im Zusammenhang mit Cipher Suites

In der Vergangenheit sind mehrere Schwachstellen bekannt geworden. Dazu gehörten SSL/TLS-basierte Schwachstellen wie Heartbleed und POODLE. Um diese Schwachstellen zu beheben, sollten Unternehmen nur Cipher Suites verwenden, für welche keine Sicherheitslücken bekannt sind und verwundbare Suites deaktivieren.

Ein Beispiel: Bereits im Jahr 2011 entwickelten Sicherheitsforscher einen Angriff namens BEAST ("Browser Exploit Against SSL/TLS"), der ein Java-Applet verwendet, um gegen die „Same Origin Policy“ zu verstoßen und somit eine HTTPS-Sitzung zwischen einem Browser und einem Webserver mitlesen zu können. Browser-Hersteller reagierten darauf, indem sie die von diesem Angriff ausgenutzten Lücken in ihren neueren Versionen behoben.

Der beste Weg, wie Website-Betreiber die Gefahr durch BEAST minimieren könnten, ist die Deaktivierung aller schwachen Verschlüsselungs-Suites, die von BEAST betroffen sind. Jedoch sind auch heute noch viele Webseiten nicht gegen BEAST geschützt.

„Unternehmen sollten Ihren Kunden raten, die neuesten Software-Patches zu installieren, um Kompatibilitätsprobleme zu vermeiden und selbst veraltete Protokolle und Cipher Suites deaktivieren.“

Jens Sabitzer, Venafi

Bei POODLE (Padding Oracle On Downgraded Legacy Encryption) handelt es sich um einen Angriff, welcher Schwachstellen unter SSL 3.0 ausnutzt. Hierbei wird zum Verhängnis, dass ‚MAC then encrypt‘ verwendet wurde. Heute weiß man, dass ‚enrypt the MAC‘ die bessere Wahl gewesen wäre bei TLS Verwendung findet. Weiterhin wird ausgenutzt, dass die verschlüsselten Blöcke immer eine feste Größe haben müssen und somit das Padding durch Angreifer fast frei wählbar ist. Um Angriffe gegen POODLE zu verhindern, muss SSLv3 deaktiviert werden.

Unternehmen sollten Ihren Kunden raten, die neuesten Software-Patches zu installieren, um Kompatibilitätsprobleme zu vermeiden und selbst veraltete Protokolle und Cipher Suites deaktivieren.

Die Autoren sind für den Inhalt und die Richtigkeit ihrer Beiträge selbst verantwortlich. Die dargelegten Meinungen geben die Ansichten der Autoren wieder und entsprechen nicht unbedingt denen von ComputerWeekly.de.