Tierney - stock.adobe.com

Regelmäßig abgesichert mit automatisiertem Pentesting

Die Angriffsmethoden von Kriminellen verändern sich hochdynamisch. Daher sind kontinuierlich angepasste Sicherheitsmaßnahmen der IT-Infrastruktur für Unternehmen überlebenswichtig.

Laut dem Bundesamt für Sicherheit in der Informationstechnik (BSI) erscheinen pro Tag 394.000 neue Schadprogramme oder Varianten von bereits bekannten. Eine Vielzahl dieser Programme werden als Cybercrime as a Service angeboten, sodass auch technisch unerfahrene Kriminelle Cyberattacken beauftragen und ganze Unternehmenssysteme lahmlegen können.

Schützen kann man sich, indem die Sicherheitsmaßnahmen in regelmäßigen Abständen geprüft und angepasst werden. Der deutschen Wirtschaft entsteht durch Datendiebstahl, Spionage und Sabotage jährlich ein Schaden von 203 Milliarden Euro, so eine Umfrage des Branchenverbandes Bitkom

Sicherheitsmaßnahmen mit Pentesting überprüfen und optimieren

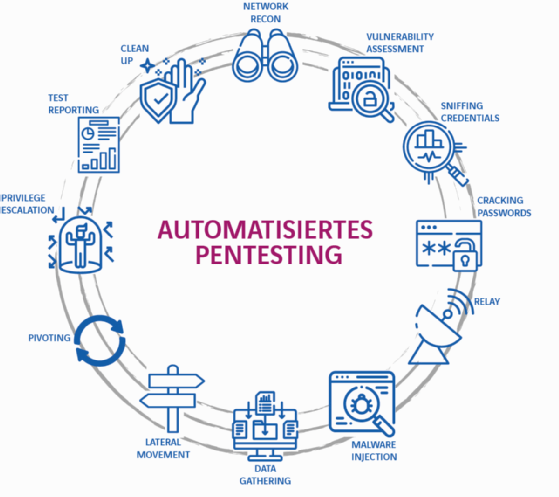

Mit Penetration Testing, kurz Pentesting, lassen sich über Nutzung aktueller Hackermethoden die Schwachstellen in der Cybersicherheit ausfindig machen. Auf diese Weise wird das Unternehmensnetzwerk gehackt, ohne Schaden zu verursachen.

Das gewonnene Wissen wird anschließend dazu genutzt, die Sicherheitsmaßnahmen zu optimieren. Auf welcher Sicherheitsstufe ein Unternehmen beim Thema Cybersicherheit agieren sollte, hängt auch davon ab, wie sensibel die verarbeiteten Daten sind. Sprich, welche Bedeutung die Daten für die allgemeine Sicherheit haben. In diesem Fall sind speziell Unternehmen der kritischen Infrastrukturen (KRITIS) gesetzlich dazu verpflichtet, einen gewissen Standard vorzuweisen und diesen beständig zu prüfen. Auch wer eine Cyberversicherung abschließen möchte, kann seinen Sicherheitsstandard über Pentesting nachweisen.

Manuelles oder automatisiertes Pentesting?

Ob manuelles oder automatisiertes Pentesting ist abhängig davon, was man erreichen möchte. Für Whitebox-Tests oder um Sonderfälle zu prüfen, eignet sich die manuelle Variante. Für alle anderen Fälle ist automatisiertes Pentesting deutlich ressourcensparender – auch in komplexen IT-Umgebungen. Auch sind die Ergebnisse reproduzierbar und vergleichbar, unabhängig davon, welche Mitarbeitenden den Test durchführen. Das führt zu gleichbleibender und standardisierter Qualität, was auch bei Unternehmen mit unterschiedlichen Standorten eine einheitliche Überprüfung der Cybersicherheit ermöglicht.

Obwohl Pentests eine zentrale Funktion in Betrieben haben sollten, führen die meisten Unternehmen solche Maßnahmen nur einmal im Jahr durch. Das hat eine Studie von Pentera, einem Cyber-Security-Hersteller, ergeben. Manuelle Penetrationstests sind hier weit verbreitet, da automatisiertes Pentesting erst kürzlich auf dem Markt eingeführt wurde.

Dabei ermöglicht die automatisierte Variante mehrere Tests im Jahr zu einem ähnlichen Betrag wie manuelles Testing. Auch der Zeitaufwand ist geringer. Da sich die Angriffstechniken von Hackern rasant entwickeln, sind mehrere Tests im Jahr mit vergleichbaren Ergebnissen dringend notwendig, um die IT-Umgebung zu schützen und die Sicherheitsmaßnahmen regelmäßig auf den aktuellen Stand zu bringen.

Neben der Entscheidung, ob manuell oder automatisiert, muss zwischen externen und internen Pentests unterschieden werden. Während die externen Tests öffentlich erreichbare Systeme, wie beispielsweise Webpräsenzen überprüfen, kommt der interne Penetrationstest zum Einsatz, um herauszufinden was passiert, wenn die Angreifenden sich bereits einen Weg ins Netzwerk gebahnt haben. Unter diesen Umständen wird das Schadensausmaß überprüft: welche Daten sind unzureichend oder gar nicht geschützt oder ist das System sogar als Ganzes kompromittierbar?

Die drei Vorgehensweisen beim Pentesting

Eine weitere Frage, die sich Unternehmen beim Pentesting stellen müssen, ist die nach der Vorgehensweise: Blackbox, Greybox oder Whitebox? Das Gegenstück zur bereits erwähnten Whitebox ist die Blackbox. Während es sich bei der Whitebox-Methodik um ein Audit handelt, womit sich überprüfen lässt, ob Regularien eingehalten werden, oder Konfigurationsfehler vorliegen, sehen sich die Testenden beim Blackbox-Ansatz einer realen Herausforderung gegenüber.

Das bedeutet, sie müssen ohne vorgegebene Informationen versuchen, das Unternehmensnetzwerk zu hacken. Blackbox- und Greybox-Tests lassen sich automatisiert durchführen. Beim Greybox-Testing sind Anmeldedaten von Mitarbeitern und weitere Informationen bereites bekannt, wodurch gezielte Szenarien nachgestellt werden können. Diese Vorgehensweise ist auch bekannt als Was-Wäre-Wenn-Test. Für eine ausführliche Rundum-Analyse der Cybersicherheit empfehlen Experten eine Kombination von Blackbox- und Greybox-Methodik. Wird das System beim Blackbox-Test als sehr gut abgeschirmt befunden, geht man zum Greybox-Ansatz über.

Pentesting in hybriden Strukturen

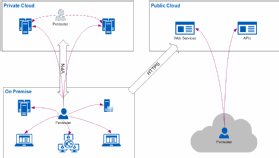

Da beim Überprüfen der Sicherheitsmaßnahmen alle Systeme inspiziert werden müssen, ist es bei hybriden Strukturen wichtig, die schriftliche Erlaubnis aller beteiligten Parteien einzuholen, bevor mit dem Pentesting begonnen wird. Denn Cloud-Umgebungen gibt es in unterschiedlichen Szenarien. Ob die Organisation selbst oder der Cloud-Anbieter die Verantwortung tragen oder ob beide sich diese teilen, hängt vom Szenario ab: Infrastruktur as a Service (IaaS), Software as a Service (SaaS) oder Platform as a Service (PaaS).

Pentests in IaaS-Umgebungen können häufig in ähnlicher Weise erfolgen, wie solche der On-Premises-Systeme beim Unternehmen vor Ort. Hier sind Ressourcen häufig über VPN erreichbar oder Pentester müssen anderweitig Zugriff auf die Systeme in der Cloud haben. Betriebssysteme, Daten und Software liegen bei IaaS in der Hand des Unternehmens und können auch invasiveren Tests unterzogen werden, ohne die Verfügbarkeit für andere Kunden zu gefährden.

SaaS-Pentests beschränken sich hingegen auf die externe Angriffsoberfläche und haben das Potenzial, auch andere Kunden des Dienstes zu beeinträchtigen, daher untersagen verschiedene Anbieter wie Microsoft oder Amazon hier die Nutzung bestimmter Angriffsmethoden.

„Kriminelle werden in ihren Methoden immer kreativer und vor allem schneller bei der Umsetzung. Mit automatisiertem Pentesting haben Unternehmen die Chance, mitzuhalten und sich umfassend zu schützen.“

Dennis Fröhlich, Axians IT Security

Die Umsetzung des automatisierten Pentestings kann von Unternehmen selbst durchgeführt werden – die Lösung ist schnell installiert und eingerichtet. Die wesentliche Herausforderung liegt in der Auswertung der Ergebnisse. Spätestens an diesem Punkt kann es sinnvoll sein, sich Unterstützung durch einen Managed Security Service Provider (MSSP) zu holen. Im Rahmen einer Security-Validation erkennen die Experten die Schwachstellen. Sie wissen, welche priorisiert werden sollten und welche Maßnahmen zu ergreifen sind, um Sicherheitslücken zu schließen.

Es ist wichtig, dass aus den Ergebnissen die richtigen Schlüsse gezogen und die Sicherheitsmaßnahmen richtig optimiert werden. Und auch, dass die Cybersicherheit nicht nur einmal jährlich, sondern regelmäßig überprüft wird. Kriminelle werden in ihren Methoden immer kreativer und vor allem schneller bei der Umsetzung. Mit automatisiertem Pentesting haben Unternehmen die Chance, mitzuhalten und sich umfassend zu schützen.

Über den Autor:

Dennis Fröhlich ist IT Security Consultant bei Axians IT Security. Dennis Fröhlich arbeitet seit 2004 in der ICT Branche und ist seit 2017 als IT Security Consultant bei Axians IT Security tätig. Dort liegen seine Schwerpunkte auf automatisiertem Pentesting, Firewalls, Endpoint Security und SIEM.

Die Autoren sind für den Inhalt und die Richtigkeit ihrer Beiträge selbst verantwortlich. Die dargelegten Meinungen geben die Ansichten der Autoren wieder.