zephyr_p - stock.adobe.com

Ransomware: Altbekannte Bedrohung, neue Taktik

Netzwerkfreigabe-Ressourcen in internen Umgebungen und der Cloud werden immer öfter zum Ziel von Ransomware-Angriffen. Angriffsziele in Deutschland sind häufig betroffen.

Ransomware ist in der Wahrnehmung der Cyberbedrohungen nicht mehr so präsent wie noch vor einigen Jahren, als medienwirksame, spektakuläre Vorfälle das Bild beherrschten. Eine der größten Cyberbedrohungen für Unternehmen ist Ransomware jedoch bis heute geblieben, nur, dass die Angreifer ihre Taktik geändert haben. Wenn die Cyberbösewichte zuschlagen, ist diese Bedrohung alles andere als zu vernachlässigen.

War früher die Verschlüsselung von Dateien auf einzelnen Geräten angesagt, liegen nun gezielte Angriffe auf Netzwerkfreigabe-Ressourcen im Trend. Die Cyberangreifer schaffen es immer wieder, die Netzwerksicherheit zu umgehen, um dann die Umgebung auszukundschaften, geschäftskritische Netzwerkfreigabe-Dateien zu finden – und diese zu verschlüsseln.

Da mittlerweile viele Geschäftsprozesse auf Netzwerkfreigabe-Ressourcen zurückgreifen, kann mit einem solchen Angriff der komplette Geschäftsbetrieb zum Erliegen kommen. Die Cybererpresser spekulieren darauf, dass die Unternehmen auf hohe Lösegeldforderungen für die Entschlüsselung eingehen. Die Wiederherstellung der Daten ist zwar möglich, funktioniert aber nicht immer zuverlässig. Allein schon die Ausfallzeiten und mögliche Reputationsschäden können für betroffene Unternehmen erheblich sein.

Finanzbranche ist häufiges Ziel

Verschiedene Entwicklungen dieser Cyberbedrohung verdeutlicht der aktuelle Spotlight Report on Ransomware von Vectra. Die von Unternehmenskunden freiwillig zur Verfügung gestellten Daten stammen aus dem Netzwerkverkehr zwischen mehr als vier Millionen Workloads und Geräten in Clouds, Rechenzentren und Unternehmensumgebungen im ersten Halbjahr 2019.

Die Analyse dieser Metadaten macht sichtbar, wie Angreifer agieren, auf welche Branchen sie es abgesehen haben und in welchen Ländern sie besonders rege agieren, was den Angriff auf Netzwerkfreigabe-Ressourcen betrifft. Diese Angriffstaktik kam in der EMEA-Region im untersuchten Zeitraum besonders häufig in der Finanz- und Versicherungsbranche (35 Prozent) vor, gefolgt vom Gesundheitswesen (18 Prozent), der Energieversorgung (17 Prozent) und der Fertigungsindustrie (13 Prozent).

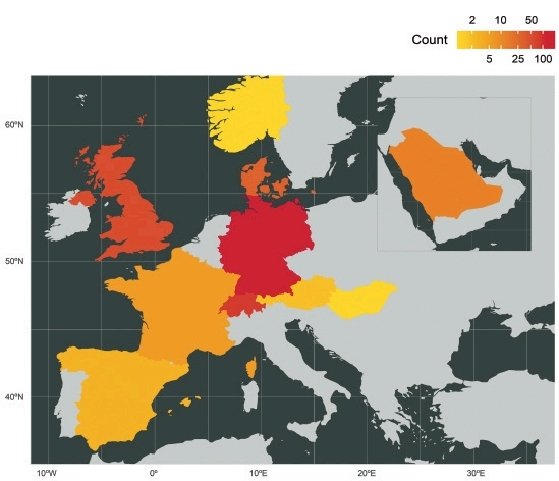

Deutschland in der EMEA-Region am stärksten betroffen

Regional aufgeschlüsselt war Deutschland in der EMEA-Region im beobachteten Zeitraum das häufigste Ziel von Ransomware-Angriffen auf Netzwerkfreigabe-Dateien. In der untersuchten Region verzeichnete Deutschland im untersuchten Zeitraum den höchsten Anteil an Bedrohungsfällen dieser Art (42 Prozent), gefolgt von der Schweiz (26 Prozent) und Großbritannien (18 Prozent).

Nur wenn es Unternehmen gelingt, bösartige Verhaltensweisen frühzeitig im Angriffszyklus zu erkennen, können sie diese Angriffe aufhalten. Je früher dies gelingt, desto eher kann ein größerer Geschäftsausfall verhindert werden. Von der Erstinfektion bis zur Verschlüsselung erkunden die Angreifer das Netzwerk oft lange Zeit, mitunter Wochen oder Monate, völlig unbemerkt und ungestört, was es zu verhindern gilt. Unternehmen müssen daher in der Lage sein, die verborgenen Aktivitäten zu identifizieren.

KI hilft bei der Erkennung

Typische Schritte im Angriffslebenszyklus deuten auf unlautere Vorgänge im Netzwerk hin. Dies macht die Erkennung generell möglich, sie ist aber auf manuelle Weise in einem vernünftigen Zeitrahmen – oder gar in Echtzeit – nicht zu schaffen.

Eine KI-gestützte Plattform für die Erkennung und Reaktion auf Netzwerkbedrohungen hingegen kann das Angriffsverhalten auf effiziente Weise sofort sichtbar machen. Hierzu werden Netzwerk-Metadaten mit dem richtigen Kontext gesammelt, angereichert und gespeichert. Dadurch können diese Bedrohungen in Echtzeit erfasst, weiterverfolgt und näher untersucht werden. Die unternehmensweite Abdeckung aller Clouds, Rechenzentren, Benutzer und IoT-Netzwerke verhindert dabei, dass Angreifer sich verstecken können.

„Neben der Echtzeiterkennung ist ein dokumentierter und erprobter Notfallplan und Reaktionsprozess ebenso wichtig wie klassische Sicherheitsmaßnahmen in Form von Netzwerksegmentierung und Isolierung von Hosts.“

Andreas Müller, Vectra

Neben der Echtzeiterkennung ist ein dokumentierter und erprobter Notfallplan und Reaktionsprozess ebenso wichtig wie klassische Sicherheitsmaßnahmen in Form von Netzwerksegmentierung und Isolierung von Hosts. Zugangsprivilegien gilt es auch unter die Lupe zu nehmen, denn Ransomware kann nur mit den Rechten des Benutzers oder der Anwendung, die es startet, ausgeführt werden. Entscheidend ist stets das rechtzeitige Eingreifen, bevor eine Verschlüsselung oder Blockierung des Netzwerkzugangs stattfindet. KI-basierte Erkennung und Reaktion liefert hier eine wertvolle Hilfe.

Über den Autor:

Andreas Müller ist Regional Sales Director bei Vectra und für die DACH-Region verantwortlich. Er verfügt über mehr als 15 Jahre Vertriebserfahrung im Cybersicherheitsmarkt. Unterstützt von einem erfahrenen Team und starken Partnern, leitet er die Vertriebsaktivitäten von Vectra und betreut die Enterprise-Kunden.

Die Autoren sind für den Inhalt und die Richtigkeit ihrer Beiträge selbst verantwortlich. Die dargelegten Meinungen geben die Ansichten der Autoren wieder und entsprechen nicht unbedingt denen von ComputerWeekly.de.