zephyr_p - stock.adobe.com

RDP-Brute Force-Attacken: Wie Ransomware eingeschleust wird

Kriminelle suchen nach offenen Ports im Internet und starten dann gezielte Angriffe RDP-Brute-Force-Angriffe, um Zugriff auf Windows-Systeme zu erhalten und Malware auszuführen.

Die Pandemie hat den Einsatz von Remote Desktop Protokoll beflügelt, um Mitarbeitern aus dem Home-Office schnell den Zugriff auf ihre beruflich benötigten Anwendungen zu ermöglichen. Allerdings stieg damit einhergehend bereits während der ersten Lockdown-Phase auch die Anzahl von Angriffen, die RDP als Einfallstor verwendeten.

Bei mangelhafter Sicherheitshygiene lassen sich die von den Mitarbeitern verwendeten einfachen Passwörter durch Brute-Force-Angriffe leicht knacken. Die Sicherheitsforscher des Zscaler ThreatLabZ-Teams analysieren einen Angriffszyklus mit der Malware Dharma, die Ransomware in Unternehmen einschleust.

In der kürzlich veröffentlichten State of Public Cloud Security-Analyse von Dezember 2020 wird deutlich, dass Sicherheitsfehlkonfigurationen die Hauptursache für Cyberangriffe auf Public Cloud-Infrastrukturen sind.

Eine der wohl am häufigsten missbrauchten Fehlkonfigurationen sind dabei offene RDP-Service-Ports im Internet. In der Untersuchung der Cloud-Sicherheitsspezialisten wurde aufgezeigt, dass 70 Prozent der Systeme ihre RDP-Ports offen der Public Cloud aussetzen – ein fatales Verhalten aus Sicherheitssicht, denn dadurch erhöht sich die Angriffsfläche eines Unternehmens.

Malware-Akteure suchen gezielt nach offenen Ports im Internet und starten ihre gezielten Brute Force-Angriffe auf diese „offenen Türen“. Das Brute Forcing von RDP ist dabei eine häufig eingesetzte Methode, um Zugriff auf Windows-Systeme zu erhalten und im Nachgang Malware auszuführen. Dabei wird durch wahlloses, automatisiertes Ausprobieren von Zeichenkombinationen das Passwort oder der Zugangsschlüssel geknackt.

Systeme mit schwachen Passwörtern werden somit zum leichten Spiel für die Angreifer. Sind diese Systeme einmal aufgespürt und die Passwörter offengelegt, verkaufen die Angreifer den Zugang zu den gehackten Systemen im Dark Web an Cyberkriminelle.

„Malware-Akteure suchen gezielt nach offenen Ports im Internet und starten ihre gezielten Brute-Force-Angriffe auf diese offenen Türen.“

Mohd Sadique, Zscaler

Ransomware-Gruppen wie SamSam und Dharma verbreiten sich seit Jahren fast ausschließlich über RDP. Dharma, auch bekannt als Crysis, wird seit 2016 über ein Ransomware-as-a-Service-Modell (RaaS) vertrieben.

Der Quellcode dieser Ransomware wurde im März 2020 zum Verkauf angeboten, wodurch diese Malware für ein breiteres Spektrum an Angreifern verfügbar gemacht wurde und daraufhin zu ansteigenden Infektionszahlen führte. Im Folgenden wird der Angriffszyklus dieser Ransomware aufgezeigt.

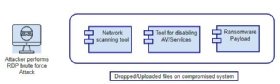

Die Infektionskette von Dharma

Die Angreifer verwenden Open-Source-Port-Scanning-Tools für ihre Suche nach exponierten RDP-Ports und gehen dann über den beschriebenen Brute-Force-Angriff vor. Alternativ werden auch gestohlene Anmeldeinformationen eingesetzt, die im Dark Web zum Verkauf stehen, um Zugriff auf ein System zu erhalten.

Nachdem sich die Angreifer Zugang auf das Zielsystem verschafft haben, werden auf diesem System die Vorbereitungen für den weiteren Angriff getroffen. Dazu werden Backups gelöscht, die Antivirensoftware deaktiviert oder Konfigurationseinstellungen verändert.

Sobald Sicherheitsvorkehrungen ausgeschaltet sind und das Netzwerk damit schutzlos ist, werden die eigentlichen Malware-Payloads ausgeliefert. Dieser Prozess umfasst die Installation der Ransomware, das Kapern infizierter Computer zum Verteilen von Spam, das Implementieren von Keyloggern oder die Installation von Backdoors, die für zukünftige Angriffe genutzt werden.

Sobald sich die Angreifer über dieses Vorgehen Zugang zu einem System verschafft haben, werden zwei Dateien nachgeladen.

Bei ns.exe handelt es sich um ein Netzwerk-Scanning-Tool, das verwendet wird, um SMB-Freigaben, offene Ports und Dienste zu scannen, über die der Angriff innerhalb des Netzwerks verbreitet werden kann.

Zusätzlich kommt der Process Hacker zum Einsatz als Programm, das meist von Systemadministratoren zur Überwachung, Fehlersuche und -behebung verwendet wird. In diesem Fall wird es für böswillige Zwecke, wie beispielsweise der Deaktivierung von Antiviren-Tools oder Diensten eingesetzt.

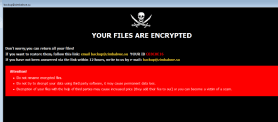

Nach diesem vorbereitenden Prozess und lädt der Angreifer die Ransomware-Datei hoch und führt diese aus. Im analysierten Beispiel von Dharma werden nach der Ausführung alle Shadow-Volumes-Kopien auf dem betroffenen System gelöscht und in einem folgenden Schritt Dateien mit Hilfe eines AES 256 Algorithmus verschlüsselt. Loggt sich ein Anwender daraufhin in sein System ein, erhält er die in Abbildung 2 gezeigte Meldung.

Laterale Bewegung

Dharma-Ransomware verwendet typische Methoden, um Anmeldeinformationen zu erlangen und sich seitlich in einem Netzwerk auszubreiten. In den meisten Fällen kommt das Tool Mimikatz zum Einsatz, mit dem die Anmeldedaten für Netzwerkfreigaben ausgelesen werden können.

In anderen Fällen wird NirSoft CredentialsFileView verwendet, mit dem sich Passwörter wiederherstellen lassen, die in verschlüsselten Anmeldedateien gespeichert sind. Die erlangten Anmeldeinformationen werden verwendet, um sich innerhalb der On-Premise- und Public-Cloud-Infrastruktur zu bewegen.

„Obwohl auch das regelmäßige Patchen entscheidend ist, beruhen die meisten RDP-basierten Angriffe auf dem Ausbeuten schwacher Anmeldeinformationen.“

Pradeep Kulkarni, Zscaler

In einigen Fällen versucht die Ransomware sich im Netzwerk auszubreiten, indem ein kompromittierter Domänencontroller zum Einsatz kommt. Über diesen wird eine Standard-Domain-Richtlinie erstellt, die die Ransomware-Payload beim Start auf jedem Computer ausführt.

Fazit und vorbeugende Maßnahmen

Da sich die Dharma-Ransomware in der Regel durch den Zugriff auf Remote-Desktop-Dienste einschleicht, ist es entscheidend, dass diese Dienste ordnungsgemäß konfiguriert sind und nicht über offene Ports im Internet exponiert sind. Dazu gehört auch, dass sich PCs und Notebooks, auf denen Remote-Desktop-Protokolle ausgeführt werden, nicht direkt mit dem Internet verbinden. Stattdessen sollten Unternehmen eine Zero-Trust-Architektur aufbauen, mit deren Hilfe sich Remote-Benutzer sicher mit dem Server verbinden, ohne die Hardware dem Internet auszusetzen.

Obwohl auch das regelmäßige Patchen entscheidend ist, beruhen die meisten RDP-basierten Angriffe auf dem Ausbeuten schwacher Anmeldeinformationen. Passwörter sollten aus diesem Grund lang, eindeutig und zufällig sein.

Unternehmen sollten Passwortregeln festlegen und Mitarbeiter darin schulen, sichere Passwörter und eine starke Verschlüsselung (256-Bit Schlüssel) einzusetzen. Angreifer identifizieren potenzielle Ziele in der Regel, indem sie das Internet nach Systemen durchsuchen, die auf dem Standard-RDP-Port (TCP 3389) beruhen. Das Ändern dieses Ports über die Windows-Registry kann Unternehmen zusätzlich dabei helfen, ihre Verbindungen zu verbergen und dadurch Angriffsflächen zu schließen.

Über die Autoren:

Mohd Sadique ist Senior Security Researcher und Pradeep Kulkarni ist Principal Security Researcher bei Zscaler.

Die Autoren sind für den Inhalt und die Richtigkeit ihrer Beiträge selbst verantwortlich. Die dargelegten Meinungen geben die Ansichten der Autoren wieder.