OnD - Stock.Adobe.com

Quishing: Ein QR-Code-Scan genügt für einen Phishing-Angriff

Das Scannen von QR-Codes ist für Anwender benutzerfreundlich und wird meist ohne Bedenken benutzt. Dass wissen Kriminelle und nutzen diesen Weg für das Durchführen von Angriffen.

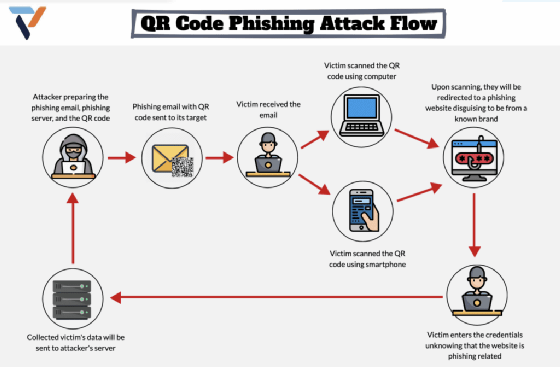

Inzwischen sind Quick-Response- oder QR-Codes Teil unseres Alltags, etwa beim kontaktlosen Bezahlen, beim Aufrufen von Speisekarten im Restaurant, beim Bereitstellen von Informationen oder beim Navigieren. Mit nur einem Scan greift der Nutzer auf verschiedene Daten und Dienste zu. Eine andere Funktion von QR-Codes besteht darin, einen Nutzer beim Scannen einfach zu einer Website oder URL weiterleiten. Und genau hier haben Angreifer eine Möglichkeit gefunden, ihre Opfer auszutricksen. Zwischen dem 29. Juni und dem 14. Juli registrierten die VIPRE AV Labs einen Anstieg von Phishing-E-Mails, die für ihre Angriffe QR-Codes ausgenutzt haben. Diese spezielle Angriffsform bezeichnet man als „Quishing“, und sie erfreut sich seit der COVID-19-Pandemie wachsender Beliebtheit.

Warum Cyberkriminelle verstärkt auf QR-Codes setzen

Erhält ein Benutzer eine E-Mail mit QR-Code, kann er ihn auf seinem Computer mit verschiedenen Dekodierungs-Tools öffnen oder scannen. Der einfachste Weg ist aber, einfach sein Smartphone zu verwenden. Und genau das ist das Hauptziel der Angreifer: Das Opfer soll keinen potenziell gut gesicherten Rechner nutzen, sondern stattdessen auf weniger gut geschützte Geräte wie Smartphones oder Tablets zurückgreifen. Beim Scannen des QR-Codes kann es dann passieren, dass der Nutzer unwissentlich manipulierte oder Phishing-URLs öffnet. Praktisch für die Angreifer ist zudem, dass sie die eigentlich Phishing-URL nicht in ihre Spam-E-Mails einfügen müssen. So lassen sich einige E-Mail-Sicherheitsmechanismen von URL-Scannern umgehen.

Phishing E-Mails

Im Grunde genommen haben Phishing-E-Mails, die QR-Codes nutzen, den gleichen Inhalt wie übliche Phishing-E-Mails, die mit einer Phishing-URL arbeiten. Angreifer verwenden auch hier Social-Engineering-Taktiken, um ihre Opfer zum Scannen des QR-Codes zu bringen. Das sind Formulierungen wie beispielsweise „Ihr Passwort läuft heute ab“, „Verlust des Kontos“, „Kündigung des E-Mail-Kontos“, „Konto deaktiviert“ und „Authentifizierung erforderlich“. Der üblicherweise gefälschte E-Mail-Header solcher QR-Code-Phishing-E-Mails soll den Anschein erwecken, dass die Mail aus einer zuverlässigen Quelle stammt. Weiterhin wird ein Gefühl der Dringlichkeit erzeugt, indem etwa Datum und Uhrzeit angegeben werden, zu dem das Konto des Empfängers deaktiviert werden soll. Da es keinen Hinweis auf eine verdächtige URL gibt, lassen sich Empfänger von QR-Code-Phishing-E-Mails nicht selten dazu verleiten, den Code zu scannen.

URL-Analyse

Es wurden alle URLs analysiert, die mit dieser Kampagne in Verbindung stehen und zu denen das Opfer beim Scannen eines QR-Codes weitergeleitet wird. Dies sind die Ergebnisse:

Einige der Domain Names in den URLs sind NRDs (Neu Registrierte Domains). Sie wurden erst kurz vor dem Angriff, in diesem Fall im Juni 2023, registriert und werden möglicherweise für Phishing oder andere bösartige Aktivitäten verwendet. Eine ausführliche Erläuterung zu NRDs finden Sie hier. Ein Beispiel für eine umgeleitete URL, die NRDs verwendet: „hxxps://Traf[.]safecheck[.]vip/15R41TPDKAQEN1L5TO1Q/[E-Mail-Adresse des Opfers]/enugubldrdnzibrdtkko”

Die meisten URLs stehen im Zusammenhang mit dem Missbrauch von Bing-Anzeigenlinks wie „hxxps://bing[.]com/ck/a?!&&p=“, um den Phishing-Angriff zu verschleiern. Beim Anklicken wird der Link auf die eigentliche Phishing-Seite umgeleitet.

Schauen wir uns das Beispiel der Bing-URL an und analysieren deren Inhalt: „hxxps://bing[.]com/ck/a?!&&p=310024e480975385JmltdHM9MTY4NTMxODQwMCZpZ3

VpZD0zZGE2NjlhNS05

MmZjLTZlYzAtMjQzMS03YmFiOTNmNTZmNDgmaW5zaWQ9NTMzMg&ptn=3&hsh

=3&fclid=3da669a5-92fc-6ec0-2431-7bab93f56f48&psq=UnitedSportsAssociation&u=a1aHR0cHM6Ly93d3cudW5pdGVkc3

BvcnRzYXNzb2NpYXRpb24ub3JnL2FyZWEtb2Ytb3BlcmF0aW9

u&ntb#YWZpZWxkQGVjb2dlbnI4LmNvbQ==“

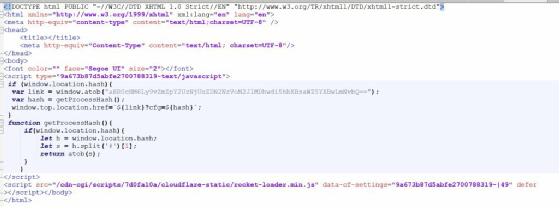

Im Folgenden ist der Inhalt der entsprechenden Website zu sehen.

Aus dem Inhalt der Webseite geht hervor, dass sie die Variablen „link“ und „hash“ deklariert:

- Die Variable „link“ enthält eine base64-kodierte Zeichenfolge „aHR0cHM6Ly9vZmZpY2UzNjUuZDN2NzVoM2JlMDhwdi5hbXBsaWZ5YXBwLmNvbQ==“, die während der Laufzeit mit „atob“ dekodiert wird. Der dekodierte Wert ist: „hxxps://office365[.]d3v75h3be08pv[.]amplifyapp[.]com“.

- Die Variable „hash“ enthält den Rückgabewert der Funktion getProcessHash(), das heißt in diesem Fall die E-Mail-Adresse des Opfers.

Dann wird mit Hilfe einer Eigenschaft von JavaScript, „window.top.location.href=${link}?cfg=${hash}“, die URL „hxxps://office365[.]d3v75h3be08pv[.]amplifyapp[.]com/?cfg=[E-Mail-Adresse des Opfers]“ in den Haupt-Browser geladen.

Wie die geladene URL zeigt, verwendet der Angreifer eine weitere Social-Engineering-Taktik, das sogenannte „Subdomain-Cybersquatting“. Viele Nutzer lesen URLs von links nach rechts. Angreifer tricksen ihre Opfer aus, indem sie den Namen der Sub-Domain möglichst sicher erscheinen lassen, etwa indem sie eine bekannten Marke wie „Office365“ verwenden.

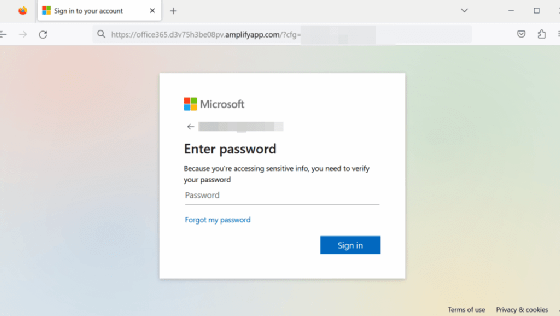

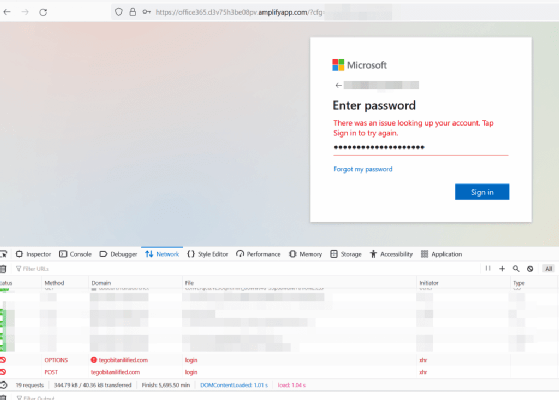

Die Phishing-Seite

Die geladene URL ist die eigentliche Phishing-Seite, die geschickt durch eine legitime Microsoft-Vorlage getarnt ist, als käme sie von Microsoft selbst. Die gesammelten Anmeldedaten des Opfers werden dann mittels der „POST request“-Methode an den Server des Angreifers „hxxps://tegobitanilified[.]com/api/v3/login“ gesendet. Dabei ist beachtenswert, dass der Server des Angreifers zu diesem Zeitpunkt bereits außer Betrieb ist.

Die meisten Domains des Phishing-Servers, an die die gesammelten Anmeldedaten gesendet worden wären, sind ebenfalls neu registrierte Domains (NRD), die ausschließlich für Phishing-Aktivitäten verwendet werden. Hier sind einige Beispiele:

- tegobitanilified[.]com

- bc1qr0kxc4gcqt2lcpkdnz8ehs02u9n2xkgz89rwpr[.]com

- ferrituaweenigatig[.]com

- denimgothicblasians[.]com

- russiansassin[.]com

- guardingkoloradics[.]com

Sich vor Quishing schützen

Um sich vor dieser Art von Angriffen zu schützen, sollte man auf einige bewährte Cybersicherheitsverfahren zurückgreifen:

Überprüfen Sie immer die E-Mail-Adresse des Absenders: Suchen Sie nach Anomalien oder verdächtigen Domains. Seien Sie vorsichtig bei E-Mails, die angeblich von einer bekannten Marke stammen, aber leicht veränderte E-Mail-Adressen aufweisen.

„Lassen Sie Vorsicht walten, wenn Sie Anmeldedaten oder sensible Finanzinformationen auf Websites eingeben, die Sie über QR-Codes aufgerufen haben. Überprüfen Sie ausnahmslos, ob es sich um eine legitime Website handelt, bevor Sie persönliche Daten eingeben.“

Oliver Paterson, VIPRE Security Group

Analysieren Sie den gesamten Inhalt der E-Mail: Achten Sie auf falsch geschriebene Wörter, Grammatikfehler oder ein Gefühl der Dringlichkeit, das zum sofortigen Handeln motivieren soll. Legitime E-Mails seriöser Unternehmen verwenden in der Regel korrekte Grammatik und sind frei von offensichtlichen Fehlern.

Herkunft prüfen: Vermeiden Sie es, QR-Codes aus unbekannten Quellen zu scannen, scannen Sie nur solche aus vertrauenswürdigen beziehungsweise überprüften Quellen.

Vorsicht bei Anmeldedaten und finanziellen Informationen: Lassen Sie Vorsicht walten, wenn Sie Anmeldedaten oder sensible Finanzinformationen auf Websites eingeben, die Sie über QR-Codes aufgerufen haben. Überprüfen Sie ausnahmslos, ob es sich um eine legitime Website handelt, bevor Sie persönliche Daten eingeben.

Nutzen Sie eine E-Mail-Sicherheitssoftware: Nutzen Sie eine E-Mail-Sicherheitssoftware mit Funktionen zum Schutz vor Phishing-E-Mails. Damit lassen sich verdächtige E-Mails erkennen und blockieren, bevor sie im Posteingang landen. Halten Sie die Software auf dem aktuellen Stand, damit sie stets die neuesten Sicherheitsmaßnahmen zur Verfügung haben.

Regelmäßige Schulungen zum Thema Cybersicherheit: Halten Sie sich über die neuesten Cyberbedrohungen und die eingesetzten Techniken auf dem Laufenden. Regelmäßige Schulungen und Sensibilisierungstrainings können Ihnen und Ihrem Unternehmen helfen, Phishing-Angriffen und anderen Cybersicherheitsrisiken gegenüber wachsam zu bleiben.

Über den Autor:

Oliver Paterson ist Director of Product Management bei der VIPRE Security Group.

Die Autoren sind für den Inhalt und die Richtigkeit ihrer Beiträge selbst verantwortlich. Die dargelegten Meinungen geben die Ansichten der Autoren wieder.