Production Perig - stock.adobe.c

Privileged Access Security hebt SAP auf neues Security-Level

SAP-Anwender sollten eine Lösung im Bereich Privileged Access Security nutzen, die die SAP-Sicherheitsfunktionen und -lösungen komplementär ergänzt.

Unternehmen auf der ganzen Welt vertrauen auf SAP-Anwendungen. Da die Lösungen für die Steuerung geschäftskritischer Prozesse und Verwaltung vertraulicher Daten genutzt werden, sind sie per se ein attraktives Ziel für Cyberangreifer. Sicherheitsexperten gehen deshalb davon aus, dass die Zahl der Angriffe noch weiter steigt.

Die größte potenzielle Gefahr in SAP-Umgebungen geht von privilegierten Accounts und Zugangsdaten aus, da sie einen direkten Zugriff auf kritische Unternehmenssysteme und vertrauliche Daten ermöglichen. Und solche Accounts finden sich im SAP-Umfeld quasi flächendeckend – auf Anwendungsservern als indirekte Benutzer, in der Middleware und in Datenbanken sowie in den Anwendungen selbst – und das in einer Vielzahl von Varianten. SAP NetWeaver etwa allein unterstützt vier verschiedene Arten von privilegierten Accounts:

- Benutzeradministrator;

- Autorisierter Datenadministrator;

- Autorisierter Profiladministrator;

- Spezielle Benutzer (SAP*, DDIC, SAPCPIC, TMSADM und EARLYWATCH).

Privilegierte Accounts existieren darüber hinaus in den zugrunde liegenden On-Premises- oder Cloud-Plattformen, auf denen die SAP-Lösungen laufen. Diese Accounts wie Admin, Root oder SYS gewähren autorisierten Benutzern uneingeschränkten administrativen Zugriff auf physische und virtuelle Server, Speichergeräte, Netzwerkgeräte und andere IT-Hardware oder Softwareplattformen. Sie sind ebenfalls ein häufiges Ziel für Angreifer.

SAP-Sicherheitsfunktionen reichen nicht

Um nicht-berechtigten Benutzern den Zugriff auf privilegierte Accounts zu verwehren, unterstützen SAP-Softwarelösungen zwar umfassende Authentifizierungs- und Autorisierungskontrollen. Das Problem aber ist, dass viele SAP-Anwender dabei auf manuell aufwendige, fehleranfällige Administrationsprozesse setzen, um Anmeldeinformationen für privilegierte SAP-Accounts zu vergeben, zu aktualisieren oder zu widerrufen.

Vielfach werden Benutzer-IDs und Passwörter sogar in Excel-Tabellen gespeichert oder in Papierform verwaltet. Nutzt ein Unternehmen Hunderte von SAP-Instanzen auf Hunderten physischen und virtuellen Servern, die in On-Premises- und Cloud-Umgebungen bereitgestellt werden, ist ein manuelles Verfahren ohnehin kostenintensiv und riskant – und kaum vernünftig umsetzbar. Ferner sind die Zugangsdaten der Basisinfrastruktur für die SAP-Systeme nicht Bestandteil der SAP-Zugriffskontrollen, aber dennoch ein mögliches Einfallstor für Angreifer.

Zudem bleiben Passwörter und Zugriffsschlüssel im Umfeld von SAP-Implementierungen oft monate- oder sogar jahrelang unverändert, nachdem sie ausgegeben wurden. Ehemalige Mitarbeiter, Dienstleister und Geschäftspartner behalten oftmals noch lange nach dem Ende der Zusammenarbeit die Zugriffsmöglichkeit auf kritische SAP-Anwendungen und -Systeme. So wird das Unternehmen dem Risiko von Sicherheitsverletzungen, schädlichen Angriffen und dem Diebstahl vertraulicher Daten ausgesetzt.

Hacker können außerdem ungenutzte Accounts ausnutzen und Passwörter entwenden, um auf Systeme zuzugreifen, Schwachstellen aufzudecken und Angriffe zu starten. Erschwerend kommt hinzu, dass in vielen Fällen umfassende Berechtigungen von mehreren Mitarbeitern geteilt werden, zum Beispiel Administratorgruppen, und die zugehörigen Passwörter damit einem größeren Personenkreis bekannt sind. Außerdem ist es mit SAP-Tools schwierig, zu kontrollieren, wo und unter welchen Umständen diese Passwörter verwendet werden.

Nicht zuletzt müssen SAP-Anwender berücksichtigen, dass Anmeldeinformationen für privilegierte Accounts im gesamten Unternehmen verteilt sind. Selbst wenn ein Angreifer entdeckt wird, kann es ohne eine zentrale Sicherheitslösung für privilegierte Accounts Tage oder sogar Wochen dauern, bis die Anmeldedaten in der gesamten SAP-Implementierung widerrufen oder geändert sind – und damit eine Cyberattacke isoliert und letztlich gestoppt wird.

Privileged Access Security komplettiert SAP-Sicherheit

Generell werden die Themen privilegierte Accounts und Zugangsdaten mit den nativen Sicherheitsfunktionen und -lösungen von SAP zum Rollen- und Berechtigungsmanagement sowie zur Zugriffskontrolle nur unzureichend behandelt. Erforderlich ist deshalb eine ergänzende Lösung, die die Privileged Access Security fokussiert. Sie muss Anmeldedaten für privilegierte Accounts sicher verwalten, die Aktivitäten mit privilegierten Accounts proaktiv überwachen sowie Bedrohungen umgehend erkennen und verhindern.

Ehemalige Mitarbeiter, Dienstleister und Geschäftspartner behalten oftmals noch lange nach dem Ende der Zusammenarbeit die Zugriffsmöglichkeit auf kritische SAP-Anwendungen und -Systeme. So wird das Unternehmen dem Risiko von Sicherheitsverletzungen, schädlichen Angriffen und dem Diebstahl vertraulicher Daten ausgesetzt.

Michael Kleist, CyberArk

Konkret sollte eine solche Lösung SAP-Anwendern folgende Möglichkeiten bieten:

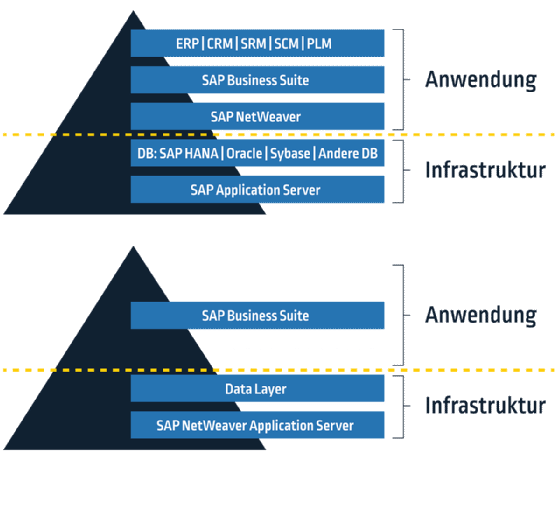

- Sichern von privilegierten Anmeldeinformationen, die in allen Schichten des SAP-Stacks genutzt werden, von der Infrastruktur über Betriebssystem, Middleware und Datenbanken bis hin zu den Anwendungen selbst.

- Zentralisierung der SAP-Anmeldeinformationen an einem Ort, wodurch die Verwaltung deutlich vereinfacht wird.

- Automatisierte Rotation und Aktualisierung von Anmeldeinformationen in regelmäßigen Abständen oder bei Bedarf auf Grundlage von Richtlinien.

- Isolation von Sessions privilegierter Benutzer und Durchsetzung starker Zugriffskontrollen, um geschäftskritische SAP-Systeme vor Gefahren durch Mensch und Maschine zu schützen.

- Erfassung und Überwachung der Aktivitäten in privilegierten Sessions für Mitarbeiter, Dienstleister und Geschäftspartner, wodurch Sicherheitsteams sowohl beim Erkennen als auch beim Verhindern von nicht-autorisierten Zugriffen auf privilegierte SAP-Accounts unterstützt werden.

- Verwaltung der Anmeldeinformationen für den DDIC-Account und den Software Update Manager sowie anderen privilegierten Accounts, die im SAP-Upgrade-Prozess verwendet werden.

- Erstellung unternehmensweiter Aktivitätsberichte zur Bewertung von Sicherheitslücken und Unterstützung von Compliance-Audits.

Darüber hinaus sollte eine Privileged-Access-Security-Anwendung mit den nativen Sicherheitslösungen von SAP wie SAP Enterprise Threat Detection oder dem Toolset SAP GRC (Governance, Risikomanagement und Compliance) integrierbar sein. Die gesamte Kommunikation zwischen den verschiedenen Lösungskomponenten muss dabei authentifiziert und verschlüsselt über die SAP-Softwareschicht Secure Network Communications (SNC) erfolgen, um Abhörangriffe und den Diebstahl von Anmeldedaten zu verhindern.

Mit einer leistungsstarken und hochskalierbaren Lösung im Bereich Privileged Access Security können Unternehmen das vorhandene Risiko- und Compliance-Management sowie Rollen- und Rechtemanagement in SAP-Umgebungen um einen kritischen Layer der IT-Sicherheit erweitern, und zwar von der Infrastruktur- über die Middleware- bis hin zur Applikationsebene. SAP-Anwender bringen ihr Gesamtsystem damit auf ein deutlich höheres Sicherheitslevel und schützen sich präventiv vor der prognostizierten zunehmenden Zahl von Cyberangriffen.

Über den Autor:

Michael Kleist ist Regional Director DACH bei CyberArk in Düsseldorf.

Folgen Sie SearchEnterpriseSoftware.de auch auf Twitter, Google+, Xing und Facebook!