vectorfusionart - stock.adobe.co

Nutzungsrechte in SaaS: IAM oder Entitlement Management?

Der Weg in die Cloud verlangt die Durchsetzung von SaaS-Nutzungsrechten. Anbieter setzen auf Identity and Access Management, sollten aber auch auf Entitlement Management nutzen.

Die Kombination aus Software as a Service (SaaS) und Abonnement hat sich für Softwareanbieter zur dominierenden Strategie bei der Monetarisierung und Bereitstellung ihrer Produkte entwickelt.

Laut einer Umfrage von Revenera planen 59 Prozent der Befragten, ihre Lösungen in den nächsten 12 bis 18 Monaten in die Cloud zu bringen. Allein in den letzten zwei Jahren stellten 62 Prozent auf entsprechende Abonnements um. Ziel ist es nicht nur, wiederkehrende Umsätze zu generieren. Abgestufte Preis- und Nutzungsmodelle sollen auch dabei unterstützen, Anwender mit maßgeschneiderten Paketen abzuholen und langfristig als Kunden zu halten.

Flexibilitätsvorteil von Geschäftsmodellen

Gerade in Zeiten, in denen jedes Asset im IT-Budget von Unternehmen auf dem ROI-Prüfstand steht, wird diese Flexibilität wettbewerbsentscheidend. Cloud-Abos und SaaS müssen sich jederzeit an die Anforderungen und den Nutzungsumfang der Anwender ausrichten lassen. Andernfalls kommt die Frage auf, ob sich die Investition lohnt.

Im Grunde unterscheiden sich diese Modelle damit kaum von anderen, alltäglichen Abo-Modellen wie dem Netflix Account oder der Mitgliedschaft im Fitnesscenter: Ist der Vertrag mit dem Sportstudio der Wahl einmal abgeschlossen, erhalten Mitglieder Zugang zu Geräten und Kursen vor Ort. Soll es jedoch ins Schwimmbad, in die Sauna oder zum Personal Trainer gehen, müssen die Sport-Enthusiasten diese Leistungen gegen Gebühren zubuchen. Erst mit der VIP-Membership sind wieder alle Bereiche frei zugänglich. Je nach Nutzung, Motivation und guten Vorsätzen lässt sich das Abo so idealerweise nach oben oder unten anpassen.

Managen und Durchsetzen von SaaS-Nutzungsrechte

Ein so hohes Maß an Flexibilität und Kundenorientierung bei gleichzeitiger Profitabilität setzt vor allem eines voraus: die kontinuierliche Durchsetzung von Nutzungsrechten. Kunden sollen nur die Dienste in Anspruch nehmen können, für die sie auch bezahlen. Zudem sollen sie in der Lage sein, schnell und einfach zwischen verschiedenen Modellen zu wechseln.

Aus technischer Sicht ist das für viele eine Herausforderung. Denn trotz SaaS-Höhenflug und Abo-Trend findet sich in den Portfolios der Hersteller noch immer ein hochkomplexer Mix an Geschäftsmodellen. Die Cloud-Anwendungen setzten sich zwar weiter durch, doch noch müssen Legacy On-Premises-Lösungen für bestehende Kunden mitgeführt werden. Das gleiche gilt für die Monetarisierung: Hier gibt es neben den Abos, auch nutzungsbasierte und ergebnisbasierte Modelle, diverse Preismetriken sowie klassische, unbefristete Lizenzen.

Geht es um ein geeignetes System für das ganzheitliche Management und die sichere Durchsetzung von Nutzungsrechten, greifen Hersteller gerne auf altbewährte Lösungen im Identity and Access Management (IAM) zurück. Dabei stoßen sie jedoch schnell an Grenzen. Sinnvoller ist es, IAM weiter zu nutzen und mit speziell entwickelten Tools für das Entitlement Management (Berechtigungsmanagement) zu kombinieren.

Was ist Identity and Access Management (IAM)?

Vereinfacht ausgedrückt, prüft das IAM die Authentizität eines Benutzers über einen Identitätsanbieter (IdP). Meldet sich ein Anwender bei einer SaaS an, fordert das System einen Identitätsnachweis und garantiert so ein gewisses Maß an Sicherheit und Compliance. In der Cloud kommen IdPs häufig in Verbindung mit Single Sign-On (SSO) sowie Zwei-Faktor-Authentifizierung (2FA) und Multifaktor-Authentifizierung (MFA) zum Einsatz.

IAM-Systeme speichern Identitäts- und Passwortinformationen, weisen Rollen zu, und sperren den Zugriff, sobald sich Profile ändern oder ein Mitarbeiter das Unternehmen verlässt. Kurz gesagt: IAM ist effektiv bei der Verwaltung des Gruppenzugriffs auf Unternehmenssoftware. Geht es jedoch darum, Nutzungsrechte über anwendungsspezifische Rollen zuzuweisen, sehen sich SaaS-Anbieter schnell ausgebremst.

Grenzen von IAM für SaaS-Nutzungsrechte

Softwareanbieter kombinieren IAM-Prozesse in der Regel mit einem rollenbasierten Zugriffskontrollsystem (Role-Based Access Control, RBAC). Dadurch ist es möglich, separate Rollen und Berechtigungen innerhalb von Anwendungen zu definieren. Was jedoch fehlt, ist die Möglichkeit, über Software Usage Analytics die tatsächliche Nutzung einer Anwendung zu erfassen. Damit entgehen den Anbietern wertvolle Einblicke: Nutzt der Kunde die Software überhaupt? Welche Produktversion kommt zum Einsatz? Welche Funktionen werden aufgerufen? Und wie verändert sich die Nutzung? Ohne diese detaillierten Nutzungsdaten lassen sich weder Gelegenheiten zum Up- oder Cross-Selling identifizieren noch die Abwanderungsquote (Churn Risk) reduzieren.

Ein weiterer Nachteil: Bei bestimmten Geschäftsmodellen ist ein zusätzliches System zum Monitoring und Tracking notwendig. Nutzungsbasierte Tarife rechnen die Kosten beispielsweise anhand vorab definierten Metriken ab, während sogenannte Metered-Lizenzmodelle die Nutzung auf eine bestimmte Anzahl/Menge beschränken. Zudem ist es schwierig festzustellen, ob Anwender eine Software über die vertraglich festgesetzten Vereinbarungen hinweg in Anspruch nehmen (Übernutzung). Verlässliche Daten sind Mangelware und die vorhandenen Informationen helfen nur bedingt, Lizenzbestimmungen automatisch und ohne manuelle Nachprüfung durchzusetzen.

IAM bietet daher eher einen rudimentären Ansatz für das Management von SaaS-Nutzungsrechten. Letztlich sind IAM/RBAC-Frameworks nicht auf die Monetarisierung von Software ausgerichtet – vor allem wenn Hersteller Preis- und Paketierungsmodelle separat verwalten und manuell integrieren müssen.

Was ist Entitlement Management (Berechtigungsmanagement)?

Deutlich mehr Spielraum bietet hier ein automatisiertes Berechtigungssystem. Es managt die Nutzungsrechte unabhängig von den jeweiligen Bereitstellungs- und Monetarisierungsmodellen und ermöglicht so eine ganzheitliche Sicht auf das eigene Portfolio. Anbieter können die Komplexität bei der Verwaltung von Berechtigungen reduzieren, Prozesse stärker automatisieren und damit über alle Softwareprodukte hinweg Kosten einsparen. Darüber hinaus legt das Berechtigungssystem die Basis für Usage Intelligence und erlaubt es Anwendern, über Self-Service-Funktionen ihre Lizenzen selbständig und flexibel zu verwalten – unabhängig ob in der Cloud oder On-Premises, im Abo oder bei Pay-per-Use.

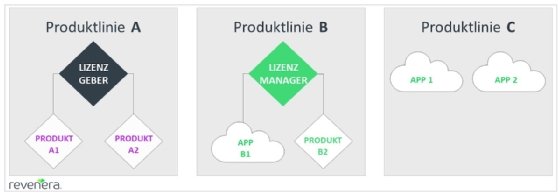

Wie das funktioniert, zeigt das folgende Beispiel. Ein Softwareanbieter führt in seinem Portfolio drei Produktlinien, die über unterschiedliche Methoden zur Durchsetzung der Nutzungsbestimmungen verfügen (Enforcement):

- Produktlinie A: Legacy On-Premises-Technologien mit intern entwickelter Lizenzierung

- Produktlinie B: Hybrides Angebot mit unterschiedlichen Backoffice-Systemen

- Produktlinie C: SaaS-Anwendungen mit unabhängigen Prozessen

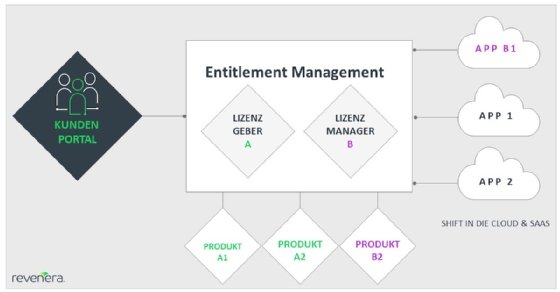

Jede Produktlinie wird über eine eigene Lösung gemanagt, die den gesamten Prozess der Auftragsabwicklung (Fulfillment) übernimmt und den Quote-to-Cash-Prozess (Q2C) automatisiert. Hinzu kommen jeweils separate Systeme für die Datenerfassung. Der betriebliche Overhead steigt also mit jedem neuen Produkt und mit jedem neuen Bereitstellungs- und Monetarisierungsmodell. Flexibilität gegenüber Kundenanforderung ist kaum möglich. Was fehlt, ist eine konsolidierte Sicht, um alle Prozesse vom Kaufvertrag über das Deployment bis hin zur Abrechnung ganzheitlich abzubilden – und nebenbei für Kunden eine einheitliche User Experience zu ermöglichen (siehe Abbildung 3).

Anders als beim IAM, ist ein zentrales Berechtigungssystem dafür konzipiert, die Nutzungsrechte als eine Art Single Source of Truth zu verwalten. Die Zuordnung von Nutzungsrechten wird nicht in der jeweiligen Anwendung selbst, sondern direkt im Berechtigungssystem vorgenommen. Statt also die Daten aus unterschiedlichen Systemen zu einem ganzheitlichen Nutzungsprofil zusammenzufügen, ist das Monitoren, Tracken und Erfassen von Nutzungsdaten bereits ein zentraler Bestandteil des Berechtigungssystems.

Schlüsselfunktion: Software Usage Analytics

Funktionalitäten rund um Software Usage Analytics sind eine Grundvoraussetzung für die Implementierung von nutzungsbasierten Modellen wie sie bei SaaS häufig vorkommen. Denn nur wer die Nutzung seiner Softwareprodukte messen kann, ist auch in der Lage, diese abzurechnen. Gleichzeitig lassen sich etwaige Verstöße gegen Compliance-Richtlinien erkennen und entgangene Einnahmen zurückholen.

Insgesamt können Softwareanbieter durch die Optimierung der betrieblichen Abläufe ihren Overhead um bis zu zehn Prozent senken. Die Daten der Usage Intelligence ermöglichen es zudem, die Time-to-Market von neuen Produkten zu verkürzen und den Kunden-Support zu verbessern. Letztendlich kommt diese Transparenz auch dem Kunden zugute, der die Nutzung von IT-Assets innerhalb seines Unternehmens besser steuern und planen kann.

Unterm Strich gibt es nicht die eine richtige Lösung für das Management von SaaS-Nutzungsrechten. Vielmehr brauchen Anbieter sowohl IAM als auch Entitlement Management: IAM übernimmt eine zentrale Rolle bei der Authentifizierung von Anwendern. Das Entitlement Management sorgt für die Zuordnung und die Durchsetzung der Nutzungsrechte.

Die Autoren sind für den Inhalt und die Richtigkeit ihrer Beiträge selbst verantwortlich. Die dargelegten Meinungen geben die Ansichten der Autoren wieder.