valerybrozhinsky - stock.adobe.c

Mit dem ENISA-Ansatz Risiken in der Lieferkette senken

Üblicherweise vertrauen Unternehmen der Software von Drittanbietern. Das kann verheerende Folgen haben. Die ENISA-Richtlinien liefern Best Practices, um sich zu schützen.

Mittlerweile weiß die ganze Welt über den massiven Angriff auf die SolarWinds Orion-Plattform Bescheid. Auch wenn es vermutlich noch Jahre dauern wird, bis wir alle Details kennen und die vollen Auswirkungen verstanden haben, eines ist unzweifelhaft klar: Der Angriff auf die SolarWinds-Lieferkette ist einer der schwerwiegendsten Cyberangriffe überhaupt.

SolarWinds liefert Netzwerkmanagement-Technologie an die meisten Bundesbehörden in den USA. Darunter an das Finanzministerium, das Handelsministerium und das Pentagon sowie einen bedeutenden Teil der Fortune 500-Unternehmen.

Laut Angaben der Cybersecurity and Infrastructure Security Agency (CISA) kompromittierten Angreifer bereits im März 2020 einen Server, der dazu diente, Updates für die SolarWinds-Orion-Plattform zu erstellen. Die wird ihrerseits zur Verwaltung der IT-Infrastruktur eingesetzt. Die Angreifer nutzten den gehackten Server, um eine Backdoor-Malware in legitime Software einzuschleusen.

Diese Hintertür wurde allerdings erst Mitte Dezember 2020 entdeckt, und das hatte den Angreifern reichlich Zeit gegeben, Informationen von einigen der vertraulichsten Organisationen weltweit einzusammeln.

In diesem Beitrag untersuchen wir die Methodik des Angriffs im engeren Sinne und beschäftigen uns damit, wie die jüngst veröffentlichten ENISA-Richtlinien dazu beitragen, derartige Vorfälle bei vernetzten Geräten zu verhindern.

Supply-Chain-Angriffe und ihre schwerwiegenden Auswirkungen

SolarWinds ist ein perfektes Beispiel für einen derartigen Supply-Chain-Angriff. Zwar ändern sich die bei einem Angriff verwendeten Mechanismen von Fall zu Fall. Aber bei der überwiegenden Zahl verschaffen sich die Angreifer Zugang zu Systemen, indem sie Dateien (in diesem Fall DLL-Dateien) bei Drittanbietern (zum Beispiel Verkäufern, Auftragnehmern, Beratern, Dienstleistern und so weiter) infizieren.

Wohl wissend, dass diese Dateien von den eigentlich anvisierten Organisationen heruntergeladen werden. Seit dem spektakulären Angriff auf die Handelskette Target im Jahr 2013, der über einen HLK-Lieferanten ausgelöst wurde, haben Angriffe auf Lieferketten die Schlagzeilen nicht mehr verlassen. Bei dem Angriff auf die internen Systeme des Handelsgiganten wurden Kreditkartendaten von über 40 Millionen Betroffenen offengelegt. Auch im Jahr 2020 riss die Zahl der Angriffe nicht ab, unter den Opfern fanden sich so prominente Namen wie GE, Instagram und Marriott.

Supply-Chain-Angriffe sind deshalb besonders schwerwiegend, weil immer mehrere Organisationen gleichzeitig betroffen sind und nicht nur das ursprüngliche Opfer. Nicht zuletzt deshalb legt die EU-Datenschutz-Grundverordnung (EU-DSGVO) derart großen Wert darauf, dass Unternehmen Drittanbieter laufend überwachen und kontrollieren. Angesichts der nahezu epischen Ausmaße des SolarWinds-Angriffs, kann man wohl getrost davon ausgehen, dass Unternehmen sowie Aufsichtsgremien dem Thema jetzt die längst überfällige Aufmerksamkeit schenken.

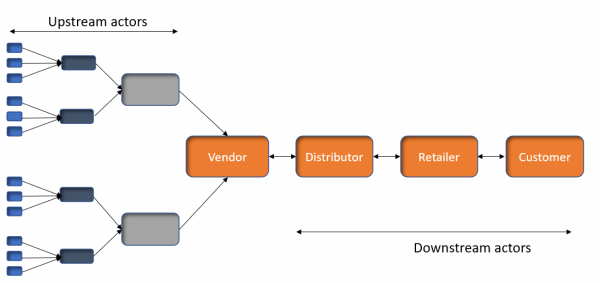

Abbildung 1: Ganz selbstverständlich vertrauen viele Unternehmen der Software von Drittanbietern, wenn diese so wie hier aus einer typischen Lieferkette stammt.

Abbildung 1: Ganz selbstverständlich vertrauen viele Unternehmen der Software von Drittanbietern, wenn diese so wie hier aus einer typischen Lieferkette stammt.

Unternehmen neigen dazu, der Software von Drittanbietern zu vertrauen. Diesen Fakt haben die Angreifer im Fall SolarWinds ganz bewusst ausgenutzt, und sie umgehen so grundlegende Sicherheitsmaßnahmen, wie zum Beispiel methodisches Scannen und andere Softwaresicherheitsmaßnahmen für den Code von Drittanbietern.

Der ENISA-Ansatz: Supply-Chain-Angriffe auf vernetzte Geräte verhindern

Bei vernetzten Produkten oder IoT-Geräten ist die Geschichte immer die gleiche. Der zugrunde liegende Code enthält oft Binärdateien von Drittanbietern, ohne dass der Quellcode zugänglich ist. Wenn man Softwarerisiken aufdecken will, kommt man vielfach um Binäranalysen nicht herum.

Allzu oft aber haben Hersteller und Unternehmen erschreckend wenig Einblick (und noch weniger Kontrolle) in die Sicherheitspraktiken, die bei Binärdateien verwendet werden. Und genau das macht Firmen anfällig für Angriffe auf die Lieferketten.

Welche Schritte sollten die betroffenen Akteure unternehmen, um vernetzte Geräte zukünftig besser zu schützen? Der im November 2020 erschienene ENISA-Bericht unter dem Titel Guidelines for Securing the IoT – Secure Supply Chain for IoT liefert eine detaillierte Untersuchung hinsichtlich der Akteure, der Art der Bedrohungen und Best-Practices für die Sicherheit von IoT-Lieferketten. Hier konzentrieren wir uns auf die wesentlichen Empfehlungen des Reports:

Bessere Beziehungen zwischen allen Akteuren: Die Studie betont ausdrücklich das nötige vertikale und horizontale Zusammenspiel zwischen sämtlichen Komponenten einer Lieferkette. Alle Akteure, die Teil dieses Prozesses sind, sollten zusammenarbeiten, um relevante Branchenregelungen festzulegen und die Transparenz insgesamt zu verbessern.

Wenn es um den Transparenzlevel geht, sollten Unternehmen folgende Faktoren berücksichtigen:

- Sichtbarkeit – Genaue Identifizierung der Komponenten

- Offenlegung (Disclosure) – Die Fähigkeit, die gewonnenen Informationen geordnet weiterzugeben und mit anderen zu teilen

Security by Design implementieren: Die Studie hebt folgende Best Practices bei der Entwicklung von IoT-Geräten hervor:

- Sicherheitsprinzipien bereits in der Planungsphase berücksichtigen

- Upgrade-Management für alle Devices

- Roots-of-Trust-Integration

- Entwicklung von Bedrohungsmodellen für die IoT-Lieferkette

Diese Schritte sind unerlässlich. Trotzdem es ist nicht ganz trivial, sie auf einer komplexen Plattform umzusetzen. Ganz besonders dann nicht, wenn die Entwicklungszeit begrenzt ist. Deshalb ist sinnvoll, Sicherheit bereits in der frühesten Phase des SDLC-Prozesses (Software Development Life Cycle) zu integrieren. Es ist zudem ratsam, ein entsprechendes Sicherheitsframework zu verwenden, das die notwendigen Schritte automatisiert.

Existierende Standards und bewährte Verfahren nutzen: Entwickeln oder übernehmen Sie Standards für die IoT-Lieferkette. Wenn Sie bestehende Sicherheitsstandards in jeder Phase der Lieferkette zugrunde legen, reduziert das die Angriffsfläche drastisch. NERC CIP-013-1 ist ein Beispiel für solche einen relevanten Standard.

Umfassender und expliziter Sicherheitsansatz: Die Studie untersucht etliche Best Practices, welche die Akteure innerhalb einer Lieferkette beherzigen sollten. Zwei sind besonders relevant: zum einen gilt es, die Software von Drittanbietern als solche zu identifizieren und zum anderen, sämtliche IoT-Geräte in einer sogenannten Software Bill of Material (SBOM) zu inventarisieren.

Der SolarWinds-Angriff hat in besonderem Maß gezeigt, welche Gefahren entstehen, wenn Firmen sich auf Drittanbieter verlassen – gerade bei IoT-Geräten, denn hier fehlt oft echte Transparenz, was die Softwarekomponenten von Drittanbietern anbelangt.

„Die Abhängigkeit von Drittanbietern kann verheerende Folgen haben. Besonders dann, wenn man wenig Einblick in deren Sicherheitspraktiken und die zugrunde liegende Code-Base hat.“

Harry Zorn, Vdoo

Für diesen Grad an Transparenz sollten möglichst alle Akteure SBOM-Informationen auf der Geräteebene beziehungsweise der Ebene der Softwarekomponenten bereitstellen. Vollständige SBOM-Informationen sollten CVE-Listen, Versionen und Lizenzen verzeichnen.

Dazu kommen Informationen, inwieweit sich die besagten Geräte/Softwarekomponenten ausnutzen lassen, um False Positives zu vermeiden. Eine hohe Zahl falscher Positivalarme hindert die Akteure daran, die SBOM-Informationen umfassend zu nutzen und sie auszutauschen.

Eine derartige tief gehende Untersuchung erlaubt nur eine Binäranalyse. Dann nämlich, wenn neben der bekannten CVE, auch der Grad dessen getestet wird wie diese CVE im Kontext des Geräts ausgenutzt werden kann. Und noch wichtiger: eine tiefe Binäranalyse liefert auch Informationen zu bis dato unbekannte Schwachstellen (Zero Days) auf dem Gerät selbst.

Fazit

Die Abhängigkeit von Drittanbietern kann verheerende Folgen haben. Besonders dann, wenn man wenig Einblick in deren Sicherheitspraktiken und die zugrunde liegende Code-Base hat. Das ist die Lehre, die wir aus dem SolarWinds-Angriff ziehen. Angreifer werden nicht aufhören, nach Zielen zu suchen, die sich vergleichsweise einfach infiltrieren lassen, aber den Zugriff auf andere, wertvollere Systeme erlauben.

Genau deswegen ist es so wichtig Drittanbieter zu überprüfen und zu kontrollieren. Die ENISA-Richtlinien liefern in erster Linie Best Practices für vernetzte Geräte. Die Methoden und Empfehlungen lassen sich aber durchaus verallgemeinern, um Risiken generell zu senken und dem Nutzer bessere, sicherere Produkte an die Hand zu geben.

Über den Autor:

Harry Zorn ist Vice President EMEA bei Vdoo.

Die Autoren sind für den Inhalt und die Richtigkeit ihrer Beiträge selbst verantwortlich. Die dargelegten Meinungen geben die Ansichten der Autoren wieder.