ryanking999 - stock.adobe.com

Komplexe Ransomware verlangt eine gestaffelte IT-Sicherheit

Ransomware entwickelt sich weiter: Sie ist längst nicht mehr eine einstufige, opportunistische Attacke. Die IT-Sicherheit selbst muss sich daher vergleichbar gestaffelt aufstellen.

Die Ransomware-Szene hat sich professionalisiert. Doch was heißt das? Einerseits geraten neue Opfer ins Blickfeld: Erfolgreiche Attacken, wie zum Beispiel REvil, unterschieden sich von ihren Vorgängern vor allem dadurch, dass sie Unternehmen angegriffen haben und hier hohe Lösegelder einstreichen konnten.

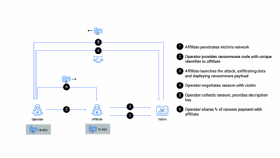

Andererseits heißt Professionalisierung Ransomware as a Service (RaaS). Die Akteure nutzen komplexe Taktiken in einem auf Kurzfristigkeit ausgelegten Geschäftsmodell. Die RaaS-Organisation hat in den letzten Jahren das Vorgehen der digitalen Erpresser revolutioniert. Verschiedene, oft wechselnde und sich immer wieder neu gruppierende Akteure arbeiten zusammen: Die Teams verbessern zudem mit jeder erfolgreichen Attacke ihre Tools sowie operative Effizienz und erwirtschaften dadurch mehr Lösegeld.

Die Betreiber (Operatoren) des Angriffs entwickeln die Malware und betreiben die Infrastruktur. Zudem verhandeln sie nach der Attacke mit den Opfern und verteilen das Lösegeld auf alle Beteiligten.

Entscheidend für den bösartigen Erfolg sind aber die sogenannten „Affilliates“, die darauf spezialisiert sind, in die Opfernetzwerke einzudringen und sich dort zu bewegen. Als selbständige Auftragnehmer sind sie die unverzichtbaren Experten, um ein IT-Netz zu kompromittieren – und damit der entscheidende Erfolgsfaktor. Ihre Rolle lassen sie sich entsprechend honorieren. Sie beziehen aktuell rund 70 bis 85 Prozent – oder sogar noch mehr – der gezahlten Lösegelder. Die Macht in der Ransomware-Ökonomie liegt bei ihnen, während der Malware-Code zum reinen Rohstoff wird.

Nachhaltige Hacks: Mehrstufiges Eindringen in das Unternehmensnetz

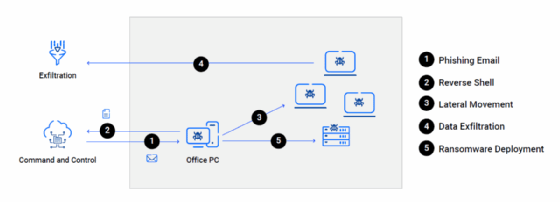

Die Affiliate-Spezialisten gehen mit verschiedenen Technologien vor, um in Unternehmensnetze einzudringen und möglichst viele Daten zu finden, für welche die Opfer am ehesten Lösegelder zahlen. Das Versenden der Phishing-Mail mit infiziertem Anhang ist lediglich eine Sache von Sekunden – abgesehen davon, dass beim Spear-Phishing eine Recherche der geeigneten Adressaten vorangeschaltet ist.

In der Folge nehmen sich die Angreifer dann mehr Zeit, um den höchstmöglichen Schaden anzudrohen und hohe Lösegelder abringen zu können. Bis die Angreifer am Tag X die Daten verschlüsseln, exfiltrieren oder Systeme unbenutzbar machen, vergehen unter Umständen Monate.

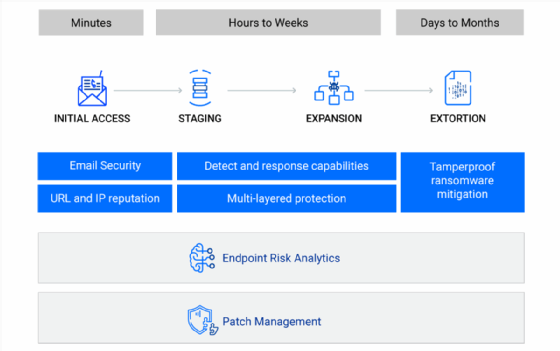

Vier Angriffsphasen lassen sich bei komplexen RaaS-Attacken unterscheiden:

Startinfektion

Wie Affiliates Unternehmen angreifen, hängt von der technologischen Reife der Abwehr ab: Bei kleinen Unternehmen nutzen die Cyberkriminellen vor allem automatisierte und skalierbare Attacken. Zumeist zielen sie auf mehrere Opfer gleichzeitig.

Schwachpunkt vieler Netze ist dabei der Remote-Zugang von Mitarbeitern. Bei größeren Unternehmen sind exponierte Mitarbeiter Opfer von Spear Phishing. Ebenso häufig zielt der Angriff auf die IT-Supply-Chain. Der Aufwand bei der Adressensuche lohnt sich offenbar, weil die Kriminellen höhere Lösegelder erzielen. Gerade bei einer gut aufgestellten Cyberabwehr bleiben Phishing und Social Engineering der Hauptangriffsvektor.

Staging

Einmal im System bereiten die Hacker die vorgefundene IT für ihre Ziele vor, um etwa die Kommunikationswege mit dem Command-and-Control-Server mit einem Reverse Shell einzurichten. Einerseits wollen sie Privilegien erlangen und eskalieren (mit Mimikatz oder Cobalt Strike), andererseits möglichst unerkannt bleiben. Ziel ist dabei der unbegrenzte Zugang zu Netz und Daten. Die Access Broker verkaufen dann diese einmal erlangte Möglichkeit im Darknet.

Expansion

In dieser Phase untersuchen die Angreifer mit der Living-off-the-Land-Malware die angegriffene IT und identifizieren die Systeme, welche sie kompromittieren wollen. Dabei führen sie zahlreiche laterale Bewegungen im Netz aus. Um das dadurch steigende Risiko, erkannt zu werden, wieder zu senken, nutzen die Angreifer gerne für die Opfer-IT native und damit unauffällige Tools wie WMIC oder PowerShell.

Sie erkennen sogar die Werkzeuge, die die Systemadministratoren nutzen – wie etwa PsExec oder für den Remote-Zugriff TeamViewer oder AnyDesk. Für das Ausspielen des Ransomware-Payloads nutzen die Hacker unauffällige Tools wie PsExec/WMIC, Gruppenrichtlinien oder Event-Management-Tools wie den Microsoft System Center Configuration Manager. Wer den Hacker erkennen will, muss daher nach auffälligem Verhalten suchen.

Erpressung

Blieb es vor wenigen Jahren noch bei einem einmaligen Lösegeldaufruf, wenden sich die Operatoren aktuell oft zwei- bis dreimal an die Opfer. Sie drohen nicht nur mit dem Verschlüsseln, sondern auch mit Datenexfiltration oder Denial-of-Service-Attacken. Zudem bedrohen sie Entscheider, Partner oder Kunden. Der physische Druck ist genauso gestiegen wie das Verständnis der Angreifer für Geschäftsprozesse und verfügbare Finanzmittel. Die Cyberkriminellen wissen außerdem häufig genau, welche Informationen wie wertvoll sind. Präventiv zerstören Hacker noch vor dem Versenden ihrer Schreiben alle verfügbaren Not-Backups, um den Opfern diesen Ausweg zu versperren.

Gestaffelte Ransomware-Abwehr

Je nach Angriffsphase weichen die Täter also verschiedenen Abwehrmechanismen aus und nutzen unterschiedliche Tools. Eine präventive sowie im Ernstfall wirksame Abwehr muss Aktionen in allen vorher beschriebenen Phasen verhindern:

Geringstmögliche Angriffsfläche

Die beste Abwehr verhindert einen Angriff schon im Vorfeld. Eine Hauptpflicht für das Management der IT-Sicherheit ist es daher, die Angriffsfläche der IT so klein wie möglich zu halten. Ein automatisiertes Patchmanagement und ein Check der Konfiguration schließen viele Lücken. Zero Trust blockiert präventiv alle Verbindungsversuche von außen und lässt sie erst zu, wenn sie überprüft sind.

Infektionsschutz auf mehreren Ebenen

Gewissenhafte Administration schützt gegen Standardangriffe. Immer häufiger sind aber komplexe Advanced Persistent Threats (APT), deren Abwehr nicht allein durch IT-Sicherheitsmanagement oder eine statische AV-Lösung erfolgen kann.

„Wer seine Abwehr in der Breite und in der Tiefe gestaffelt aufstellt und den Faktor Mensch berücksichtigt, hat die Mittel, erpresserische Angriffe ins Leere laufen zu lassen.“

Martin Zugec, Bitdefender

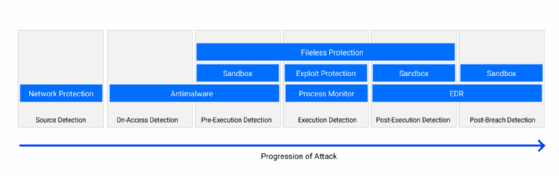

Diese Gefahren erfordern eine tiefgestaffelte Abwehr, die unterschiedliche IT-Sicherheitsmechanismen einsetzt. Sie wehrt Angriffe in den verschiedenen Angriffsphasen ab: bei der ersten Infektion, bei der Eskalation von Privilegien oder bei der Seitwärtsbewegung im Netz, um Schwachstellen oder Informationen zu suchen.

- Beim E-Mail-Empfang: Ein Malware-Scan mit verschiedenen Scan Engines erkennt bereits eine große Zahl von Ransomware-Angriffen. Aktuelle statische Anti-Malware-Scans leisten also bereits einen wichtigen Beitrag für eine effiziente Abwehr. Unterstützt werden sie durch eine auf globaler Telemetrie aufbauende Threat Intelligence. Künstliche Intelligenz und Machine Learning erkennen neue Angriffe oder Varianten alter Attacken. Machine Learning verbessert das Erkennen verschleierter Skripte und verdächtiger Archiv-Formate.

- Nach dem Öffnen eines Dokuments: Bei gegebenem Verdacht detoniert die Abwehr eine Datei in einer isolierten Sandbox und untersucht, was VBA-Codes (Visual Basic for Applications) bewirken.

- Beim Ausführen eines VBA-Codes im Arbeitsspeicher: Gegen Fileless-Attacken dient ein Schutz der Laufzeitumgebung, der Scan des Arbeitsspeichers nach dem Entpacken und die Suche nach Code-Aktivitäten. Dafür kommt es darauf an, das Verhalten der Endpunkte in Echtzeit zu überwachen. Ein solches Monitoring legt offen, welche verdächtigen untergeordneten Prozesse eventuell ausgelöst werden. Die Abwehr erkennt dadurch, wenn eine ausführbare Microsoft-Office-Datei einen Eingabeaufforderungsprozess startet.

- Nach dem Einnisten im Netz: Wer den Datenverkehr im Netz sehen kann, erkennt an Anomalien, ob ein kompromittierter Endpunkt Kontakt mit dem Command-and-Control-Server aufnimmt. Sichtbar ist bereits, wenn der Endpunkt nur rückmeldet, dass er auf Befehle wartet oder dass er Schadcode nachladen will. Wenn Hacker ein Reverse Shell aufbauen, zeigt sich dies durch Muster im Datenverkehr. Threat Intelligence hilft dabei zusätzlich durch eine IP- und URL-Reputation.

Die Verweildauer der Angreifer verkürzen

Je länger sich Hacker im Netzwerk aufhalten, desto mehr Zeit haben sie, wirksame Erpressungen vorzubereiten. Umso wichtiger ist es also, die Malware schnell aus dem Netz zu entfernen. Bei ausgefeilten Advanced Persistent Threats ist dies ohne die Hilfe von externen Sicherheitsexperten oft nur schwer möglich.

Ein Threat Hunting durch einen Managed-Detection-and-Response-Dienst stellt die notwendigen personellen und fachlichen Kompetenzen für kleine und mittelständische Unternehmen bereit. Eine moderne Extended Detection and Response (XDR) hilft, indem sie das Verhalten der Endpunkte beobachtet und meldet. Die endpunktübergreifende Korrelation von Informationen hilft, sicherheitsrelevante Vorfälle zu entdecken.

Rückversichert durch automatisierte Backups

Das Verschlüsseln von Notfall-Backups ist ein Alarmzeichen für ein bevorstehendes Bekennerschreiben. Automatisierte Tools können sehen, dass ein solcher Prozess startet. Jede Datei hat einen Entropiewert. Steigt dieser, wächst die Wahrscheinlichkeit, dass Ransomware sie gerade verschlüsselt. In diesem Fall kann ein Tool automatisch ein temporäres Backup der unverschlüsselten Datei anlegen und an einem gesicherten Ort wiederherstellen.

Schattenkopien (Volume Shadow Copies) oder andere statische Backups sollten generell kein Zielort einer Sicherung sein. Angreifer haben diese meistens im Blickfeld und verschlüsseln dort gesicherte Daten gleich mit.

Gestaffelt gegen Ransomware

Komplexe Ransomware-Attacken lassen sich nicht mit einem einzigen Abwehrmechanismus abwehren. Viele fortgeschrittene Sicherheitstools tragen dazu bei, Angriffsmöglichkeiten gar nicht entstehen zu lassen, Malware abzuwehren oder im schlimmsten Fall den Schaden zu minimieren.

Wer seine Abwehr in der Breite und in der Tiefe gestaffelt aufstellt und darüber hinaus den Faktor Mensch berücksichtigt sowie in seinem sicherheitsrelevanten Verhalten schützt, hat die Mittel, erpresserische Angriffe ins Leere laufen zu lassen.

Die Autoren sind für den Inhalt und die Richtigkeit ihrer Beiträge selbst verantwortlich. Die dargelegten Meinungen geben die Ansichten der Autoren wieder.