Nischaporn - stock.adobe.com

E-Mobilität: Die Ladeinfrastruktur richtig absichern

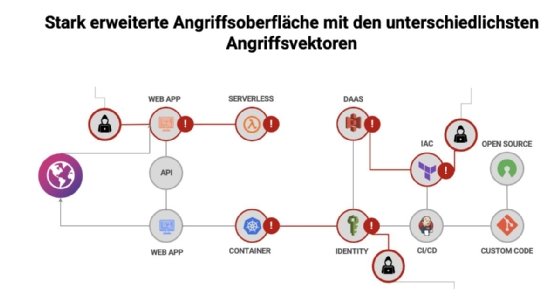

Um die Infrastruktur für die Ladepunkte und Apps für Anwender bereitzustellen ist die Adoption der Cloud unumgänglich. Das vergrößert die Angriffsfläche, die es zu schützen gilt.

Anlässlich der IAA 2023 in München hat Bundeskanzler Scholz angekündigt, Betreiber von Tankstellen dazu zu verpflichten Schnelllademöglichkeiten für E-Autos bereitzustellen. Bereits jetzt gibt es Deutschlandweit über 90.000 Ladepunkte, davon 16.000 Schnellladepunkte. Bis 2030 sollen es laut der Bundesregierung eine Million werden. Das Laden von Elektrofahrzeugen soll einfach und an noch viel mehr Orten als bisher möglich werden, so die Ankündigung vom Sommer 2023. Bislang finden sich solche Stationen vermehrt auf Supermarktparkplätzen oder vor öffentlichen Gebäuden. Zukünftig werden noch deutlich mehr Ladeinfrastrukturen geschaffen, um den Anforderungen der Energiewende Rechnung zu tragen. Denn auch bis 2030 sollen allein nach dem Willen der Bundesregierung 15 Millionen vollelektrische Pkw auf den Straßen der Bundesrepublik fahren.

Das Problem ist der Wunsch der Verbraucher nach einer einheitlichen Lade-App. Stellvertretend dafür steht der Wandel des aktuellen Tankerlebnisses vom Bezahlen an der Zapfsäule hin zu einer Kundenbeziehung mit dem Ladestellenbetreiber via Cloud-fähiger Dienste. Verfügbarkeit, Zuverlässigkeit und Einfachheit sind der Schlüssel für Engagement der Verbraucher und letztlich den Erfolg für die Pläne zur E-Mobilität in Deutschland.

Ladeinfrastruktur braucht IT-Planung

Um die Infrastruktur für die Ladepunkte beziehungsweise Charging Points (CPs) bereitzustellen, braucht es eine faire Versorgung für die Anwender. Dies bedeutet eine gute Netzplanung und den Ausbau der erneuerbaren Energien vor allem bei Sonne, Wasser und Wind. Eine Herausforderung bei der Bereitstellung ist jedoch nicht nur die reine Energieversorgung über die Ladestationen, sondern die dahinter agierende IT-Infrastruktur. Sie muss über eine Internet-Konnektivität verfügen, die ein intelligentes Lademanagement, eine Kontrolle und Wartung aus der Ferne und automatische Firmware-Updates ermöglichen. Besonderes Augenmerk muss auf die Abwicklung aller Zahlungen über digitale Payment-Systeme mit Hinweisen zu Verfügbarkeit und Preisen sowie die Bereitstellung von weiteren Inhalten inklusive der Anforderung jederzeit mit dem Kundendienst in Kontakt treten zu können.

Verbraucher werden eine personalisierte Erfahrung über die Nutzung von Omni-Channel-Kommunikation, beispielsweise In-App-Chat, SMS, Web Applications, Push-to-Talk (PTT) oder Video-Chats erwarten. Doch nicht nur die Kundenerfahrung gilt es zu befriedigen, sondern diese auch abzusichern. Eine Notwendigkeit ist die Implementierung von Silent Network Auth (SNA) oder als One-Time-Passwort (OTP) beim Identifizieren.

Für die Umsetzung einer Webapplikation zur Abrechnung der Ladevorgänge und aller anderen Omnichannel-Möglichkeiten, die sich durch sie ergeben, braucht es eine Cloud native Initiative. Für Cloud-native spricht die ihr innewohnende Agilität, automatische Skalierung und die Implementierung von künstlicher Intelligenz.

Gefahr von Cyberangriffen erhöht sich

Durch die Adaption der Cloud erhöht sich auch die Angriffsfläche. Cyberkriminelle können diese ausnutzen, wenn sie nicht mit modernen IT-Sicherheitskonzepten wie DevSecOps abgesichert wird. Zu den üblichen Attacken gehören Ransomware und Krypto-Mining. Allein in den ersten drei Quartalen 2023 verzeichneten die Sicherheitsforscher von Check Point Research im Durchschnitt 386 Angriffe pro Woche auf deutsche Unternehmen.

Darüber hinaus legt ein wissenschaftliches Papier (PDF) der U.S. National Science Foundation nahe, dass Cyberkriminelle auch in die Ladestationen selbst eindringen könnten, um sie wiederholt ein- und auszuschalten. Im schlimmsten Fall drohen dann regionale Stromausfälle, wenn Überfrequenzrelais in Umspannwerken des Stromnetzes ausfallen. Weitere Schwachstellen verbergen den Forschern zur Folge im CAN Bus, im Reifendruckkontrollsystem (RDKS), in den Ladestationen direkt.

Absicherung der Infrastruktur und Schutz von Kundeninformationen

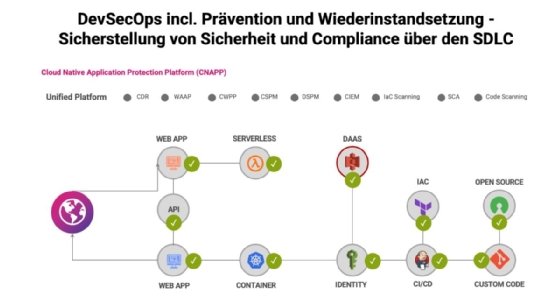

Neben den Aspekten der physischen Sicherheit der Ladestecker, sollte auch die IT-Infrastruktur entsprechend der Möglichkeiten, die beispielsweise digitale Bezahlmethoden, Omni-Channel-Angebote und deren Bereitstellung über Cloud-native Services abgesichert werden. Eine solche integrierte Plattform sollte die folgenden Anforderungen erfüllen:

- Cloud Network Security (CNS)

- Cloud Detection and Response (CDR)

- Web Application & API Protection (WAAP)

- Cloud Workload Protection Platform (CWPP)

- Cloud Security Posture Management (CSPM)

- Cloud Infrastructure Entitlement Management (CIEM)

- Data Security Posture Management (DSPM)

- Infrastructure as a code (IaC) Scanning

- Software Composition Analysis (SCA)

- Code Scanning

Eine dynamische Secrets- und Config-Engine sollte ebenfalls in Betracht gezogen werden, welche es den DevSecOps-Teams erlaubt, akkurate und reproduzierbare Konfigurationen und Zugangsschlüssel für jede der Deployment-Stufen (Entwicklung, Staging, RollOut) zu generieren zu Verwalten.

„Neben den Aspekten der physischen Sicherheit der Ladestecker, sollte auch die IT-Infrastruktur entsprechend der Möglichkeiten, die beispielsweise digitale Bezahlmethoden, Omni-Channel-Angebote und deren Bereitstellung über Cloud-native Services abgesichert werden.“

Thomas Boele, Check Point Software Technologies

In Bezug auf die Lieferkette und OEMs sollte darüber hinaus mit vertrauenswürdigen Lieferanten zusammengearbeitet werden, die ihrerseits der Cybersicherheit Priorität einräumen.

Fazit

Obgleich die Ladeinfrastruktur noch weitere Investitionen benötigt und weitere Details zu klären sind, gibt es gerade bei Nutzfahrzeugen vielversprechende Initiativen. Ein Beispiel hierfür ist die Richtlinie über die Förderung von Nutzfahrzeugen mit alternativen Antrieben und dazugehöriger Tank- und Ladeinfrastruktur (KsNI) des Bundesministeriums für Digitales und Verkehr (BMDV), die in diesem Jahr verlängert wurde. Das Gelingen dieser Initiativen steht und fällt, nicht zuletzt mit den Anforderungen an die IT-Infrastruktur und Webapplikationen in puncto Verfügbarkeit, Zuverlässigkeit, Komfort und (Kunden-)Erlebnis sowie auch deren Absicherung. Anbieter sollten ihre Webapplikationen nicht nur im Hinblick auf die geschilderten Anforderungen ausrichten, sondern darüber hinaus auch entsprechend schützen.

Die Autoren sind für den Inhalt und die Richtigkeit ihrer Beiträge selbst verantwortlich. Die dargelegten Meinungen geben die Ansichten der Autoren wieder.