DragonImages - Fotolia

Die IT-Sicherheit mit einem schlanken Ansatz optimieren

Mit einem flexiblen Steuerungsmodell können Unternehmen gewährleisten, dass ihre Sicherheitsinvestitionen gezielt dorthin fließen, wo sie am dringendsten benötigt werden.

Kein Tag ohne neuen Cyberangriff. In letzter Zeit beherrscht vor allem Ransomware die Schlagzeilen: Angreifer verschlüsseln Unternehmensdaten und legen ihre Opfer so lange lahm, bis diese ein Lösegeld bezahlen. Was Cyberangriffe anbelangt, ist Ransomware jedoch lange nicht das Ende der Fahnenstange: Es wird immer neuartige und heimtückische Bedrohungen geben.

Wie die meisten Leser hier wissen, kommt Cybersicherheit einer Sisyphusarbeit gleich: Irgendwo gibt es immer ein Loch zu stopfen. Neue Bedrohungen treten auf, daraufhin werden die Verteidigungsmechanismen nachgerüstet, als Nächstes ändern die Angreifer die Taktik und nutzen bislang unbekannte Schwachstellen aus.

Es scheint, als ob Hacker nach Belieben zuschlagen könnten – in Behörden, Unternehmen oder Systemen von nationaler Bedeutung.

Zudem gehen die Angreifer immer raffinierter vor. Hacker sind längst nicht mehr die jugendlichen Sonderlinge mit einem Überschuss an Zeit und Intelligenz, als die sie so oft in den Medien porträtiert wurden. Heute geht es beim Hacken ums große Geld. Den Tätern liegt nicht daran, Festplatten zu löschen – sie betreiben Industriespionage in großem Stil oder nehmen Einfluss auf das politische Geschehen.

Das Problem scheint sich zu verschlimmern, denn Nachahmungsangriffe schießen wie Pilze aus dem Boden. Durch den Vormarsch der Digitalisierung und des Internets der Dinge (IoT) werden dieses Jahr 8,4 Milliarden Geräte vernetzt sein. Da digitale Technologien ein immer wichtigerer Bestandteil von Unternehmensstrategien werden, fallen auch die Folgen eines unbefugten Eindringens in die Systeme umso gravierender aus. So kann es nicht weitergehen.

Herkömmliche Verteidigungsmechanismen versagen

Wie können wir uns also gegen diese Flut von Angriffen wappnen? Bislang haben Unternehmen auf Verteidigungsmaßnahmen gesetzt. Ihre digitalen Wälle sollten so hoch sein, dass Eindringlinge sie nicht erklimmen konnten. Doch die Angreifer erwiesen sich als gewandte Kletterer und durchbrachen (mitunter sogar ohne großen Aufwand) den Verteidigungsring aus teuren Produkten und Richtlinien.

Dies bringt uns zurück zur Frage: Was kann man machen, wenn die bisherigen Maßnahmen offensichtlich nicht ausreichen? Die Idee eines Verteidigungsrings ist nicht unbedingt falsch, sie allein genügt nur nicht.

Gefragt ist ein Kulturwandel, die Erstellung und Einrichtung eines Steuerungsmodells, das sich auf die transparente, kontinuierliche Erkennung und Reaktion konzentriert. Damit könnten Unternehmen gewährleisten, dass ihre Sicherheitsinvestitionen gezielt dorthin fließen, wo sie am dringendsten benötigt werden. Nebenbei würden die Entscheider sehen, wofür das Budget verwendet wird.

Wie immer ist das Nächstliegende ein guter Ausgangspunkt. Möglichst schnelles Patchen eines Systems mit verfügbaren Sicherheitskorrekturen beispielsweise blockiert einen der Hauptzugangswege für Sicherheitsverletzungen.

Ein solides Patch-System sensibilisiert außerdem dafür, dass alle Unternehmen Schwachstellen haben, sowohl bei den Mitarbeitern als auch bei den Systemen. Schließlich kann jeder sehen, dass die Systeme regelmäßig aktualisiert werden, um sie vor neu festgestellten Sicherheitsrisiken zu schützen.

Durch diesen Sinneswandel – das Eingeständnis von Schwachstellen – kann den Beteiligten leichter vermittelt werden, dass jeder Einzelne für Sicherheit mitverantwortlich ist. So wiederum können Unternehmen ihre Reaktionen auf Angriffe sowie die damit verbundenen Wiederherstellungsmaßnahmen besser planen.

Bedarfsgerechte Sicherheitsausgaben

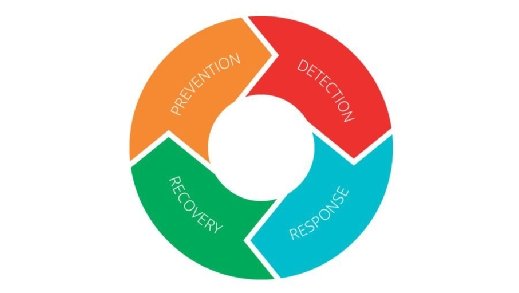

Mit einem flexiblen und transparenten Steuerungsmodell kann man Prävention, Erkennung, Wiederherstellung und Reaktion zu einem kontinuierlichen Ablauf verknüpfen.

Alle vier Bereiche müssen beleuchtet und als Endlosschleife dargestellt werden. Für jeden Bereich gilt es Messgrößen aufzustellen, damit Unternehmen Antworten auf die folgenden Fragen finden:

- Machen wir das Richtige?

- Und machen wir das richtig?

- Machen wir es gut?

- Profitieren wir davon?

So können Unternehmen ihren Erfolg im Zeitverlauf überprüfen. Sicherheit bildet dann nicht bloß einen Kostenfaktor, sondern wird zum zentralen Bestandteil einer Technologiestrategie.

Wenn wir beim Thema Sicherheit umdenken, können wir auch über eine neue, lernfähige und – ganz wichtig – evolutionäre Unternehmensarchitektur nachdenken. Wie fließt Sicherheit in die Software, die wir schreiben, testen und implementieren, auf jeder Stufe ein?

Dieser Ansatz bringt uns zum sogenannten Defense-in-Depth-Prinzip. Hier werden bei der Erstellung oder Beschaffung von Software-Assets durchweg sichere Kodierung, Bedrohungsmodellierung und Penetrationstests angewendet. Dabei wird deutlich, dass jeder im Unternehmen für die Sicherheit mitverantwortlich ist.

Diese vier Prinzipien lassen sich als Zyklus betrachten. Sinnvollerweise sollte jeder Quadrant für sich nach Ursache und Wirkung untersucht werden, damit man die Vorgänge erfassen und auf Veränderungen und Fortschritte hin überwachen kann.

Prävention: Welche Richtlinien, Standards, Programme, Prozesse und Verfahren wendet ein Unternehmen an? Ermöglicht es seinen Mitarbeitern, hinsichtlich der Sicherheit von Informationen gute Entscheidungen zu treffen und dabei das nötige Arbeitstempo aufrechtzuerhalten? Müssten manche davon angesichts der Rückschlüsse aus dem Risikoprofil zur Informationssicherheit geändert werden?

Erkennung: Was weiß ein Unternehmen? Wie viele Informationen werden geschützt? Wie gut ist das Team im Erkennen von Schwachstellen? Wie viele gibt es im Unternehmen? Wie sieht die Änderungsrate aus? Wie wird nach Risiko eingestuft? Welche Risiken sollten dem Unternehmen zu denken geben?

Wiederherstellung: Wie lange dauert die Wiederherstellung durchschnittlich? Welcher Prozentanteil wird schnell und angemessen behoben? Wie lange dauert es, bis auf Schwachstellen nach deren Bekanntwerden reagiert wird? Kann der Schaden bei den festgestellten Schwachstellen begrenzt werden?

Reaktion: Wie lange dauert es, bis die Grundursachen bekannter Schwachstellen festgestellt und behoben sind? Beispiel Patchen. Das umgehende Einspielen kritischer Patches, sobald sie freigegeben werden, ist eine kurzfristige Reaktion auf bekannte Schwachstellen. Die langfristige Lösung könnte in einem automatisierten Patch-Management-Prozess bestehen, der die Patches sammelt und systematisch, wiederholbar und überprüfbar einspielt. Lösungen sind im Allgemeinen reflektierter, geplanter und durchdachter als Reaktionen.

Aus jedem Quadranten lassen sich Kennzahlen und Messgrößen ableiten, die ein 360-Grad-Bild der Angriffe vermitteln, Auskunft über Reaktions- und Wiederherstellungszeiten geben und darüber informieren, welche Produkte und Services von Experten betreut werden müssen.

Kein Königsweg

So überzeugend sich dieses Konzept auch ausnimmt, seine nachträgliche Einführung ist kein leichtes Unterfangen. Wundermitteln für Sicherheit sollten wir mit Skepsis begegnen. Unsere Empfehlung lautet: Unternehmen sollten sich einen Teilbereich ihrer Geschäftsfunktionen vornehmen und diesen durchgängig, eingehend und über das gesamte Unternehmen hinweg durchleuchten. Über diesen Ansatz kann man ein Steuerungsmodell (einschließlich der zugehörigen KPI und der resultierenden Scorecard) erstellen, dass man dann gemäß der Devise „erproben und dazulernen“ wiederholt ausführen kann.

„Mit einem flexiblen und transparenten Steuerungsmodell kann man Prävention, Erkennung, Wiederherstellung und Reaktion zu einem kontinuierlichen Ablauf verknüpfen.“

Dave Elliman, ThoughtWorks

Vielleicht fangen Unternehmen mit dem ihrer Meinung nach größten Risiko derzeit an und validieren es mithilfe des Modells. Wenn das Team genügend Einblick und Vertrauen in den Ansatz gewonnen hat, können andere Teilbereiche ebenso analysiert und das Modell mit der Zeit ausgebaut werden. Bald lernen Unternehmen ihre wertvollsten Assets besser kennen und wissen, wie sie sie am besten schützen.

Die Märkte verzeihen keine Ausfälle. Damit ein Unternehmen überhaupt eine Chance hat, Schäden zu begrenzen und seine Kunden zu bedienen, braucht man beim gesamten Tun und Handeln einen iterativen, evolutionären, adaptiven Ansatz. Wenn Unternehmen immer noch der Meinung sind, das sei allein Aufgabe der Sicherheitsabteilung, ist es für diese womöglich schon zu spät.

Über den Autor:

Dave Elliman ist Head of Technology bei der globalen IT-Beratung ThoughtWorks. Er hat 30 Jahre Erfahrung in der Technologiebranche, hauptsächlich in den Bereichen Banken und Medien. Im Vordergrund seiner Tätigkeit stand stets die Entwicklung von maßgeschneiderter Software für seine Kunden und die dazugehörige Beratung.

Folgen Sie SearchSecurity.de auch auf Twitter, Google+, Xing und Facebook!