pixel_dreams - Fotolia

Denial of Service als Ablenkungsmanöver für Cyberangriffe

Oft erfolgen bei DDoS-Angriffen parallel weitere Attacken auf Unternehmen. Cyberkriminelle können im Hintergrund agieren, während IT-Teams mit dem DDoS-Angriff beschäftigt sind.

Die Raffinesse der Cyberkriminellen und die Anziehungskraft des Black-Hat-Cyberspace haben im Laufe der Jahre dramatisch zugenommen.

In der Vergangenheit wurden Cyberangriffe meist von Amateuren durchgeführt, deren Motivation Langeweile oder einfach nur Neugierde waren. Heutzutage sind solche Aktivitäten mitunter das Werk erfolgreicher und geschickter Profis, deren Angriffe vor allem finanziell motiviert sind.

Auch die Taktiken der Hacker entwickeln sich im Zuge dieser zunehmenden Professionalisierung weiter. Multi-Team- und Multi-Vektor-Angriffe nehmen zu. Oft scheint es, als setzen die Täter dabei nur lästige DDoS-Attacken (Distributed-Denial-of-Services) ein. Doch im Hintergrund können sie bereits andere, gefährlichere Angriffe durchführen.

DDoS als Feuerschutz

Groß angelegte DDoS-Angriffe verlangsamen die alltäglichen Abläufe in einem Unternehmen oder bringen sie sogar ganz zum Erliegen. Während eines solchen Angriffs kann das oft nur dünn aufgestellte IT-Team vollständig mit der Wiederherstellung der Infrastrukturfunktionalität beschäftigt sein. Unterdessen bleiben andere IT-Security-Bereiche unbeaufsichtigt.

Eine DDoS-Attacke kann mehr als nur das Unterbrechen beispielsweise einer Onlineplattform für Gaming oder die Nichtverfügbarkeit eines Online-Shops zum Ziel haben.

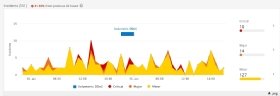

In den letzten Jahren verzeichnete Imperva verschiedene Fälle, bei denen große DDoS-Angriffe parallel zu anderen Angriffsvektoren auftraten. Dabei wurden die DDoS-Attacken – ob absichtlich oder nicht – dazu benutzt, die Aufmerksamkeit des verteidigenden Teams von den raffinierteren und präziseren, gleichzeitig stattfindenden Attacken wie Account Take Over (ATO) oder Phishing abzulenken.

Schon innerhalb kurzer Zeit lässt sich der gewünschte Ablenkungseffekt erzielen und unter Umständen großer Schaden anrichten. Zwar dauerten 51 Prozent der untersuchten Network-Layer-Angriffe weniger als fünfzehn Minuten, weitere 10 Prozent bis zu 30 Minuten.

Aber etwa 12 Prozent der untersuchten Angriffe dauerten länger als sechzig Minuten. Auf jeden Fall blieb genug Zeit für den Hacker, zusätzliche Angriffe parallel durchzuführen, während die IT-Teams bereits mit den DDoS-Angriffen beschäftigt sind.

Im DDoS-Nebel

Analyse-Tools evaluieren große Mengen von Sicherheitsereignissen auf Anwendungsebene, um miteinander verbundene Sicherheitsvorfälle aus der Menge einzelner Ereignisse herauszufiltern.

Künstliche Intelligenz (KI) und maschinelles Lernen untersuchen alle Daten auf Anwendungsebene und versetzen IT-Teams in die Lage, ernsthafte Bedrohungen und Zusammenhänge zwischen DDoS und anderen Angriffen schnell ausfindig zu machen.

So können sie auf die relevanten Angriffe im Hintergrund reagieren. Nur auf diese Weise behalten Sicherheitsverantwortliche den Überblick über den zulässigen, aber auch anderen bösartigen Traffic.

„Analyse-Tools evaluieren große Mengen von Sicherheitsereignissen auf Anwendungsebene, um miteinander verbundene Sicherheitsvorfälle aus der Menge einzelner Ereignisse herauszufiltern.“

Michael Rodov, Imperva

Durch Analysefunktionen erhalten Anwender Hinweise auf DDoS-Angriffe auf Netzwerkebene, die mit Vorfällen auf der Applikationsebene korrelieren. Das Analyse-Tool bündelt dafür Ereignisdaten, die unternehmensweit von Applikationssicherheitslösungen gesammelt werden.

So ist schnell ersichtlich, ob einzelne Aktionen Teil einer größeren, übergeordneten böswilligen Handlung sind. Die KI erstellt dabei Bedrohungsmuster und definiert so zuverlässig neue oder identifiziert bereits bekannte Angriffsmuster. Sicherheitsverantwortliche im Unternehmen erkennen dadurch schädliche Cyberaktivitäten, die andernfalls durch ein massives Aufkommen von DDoS-Ereignissen verdeckt worden wären.

Da es sich bei einigen DDoS-Vorfällen auf Netzwerkebene in der Tat um große DDoS-Vorfälle auf Anwendungsebene handeln könnte, liefert die Analyse dieser Vorfälle detailliertere Informationen über die Identität, den Standort und die Werkzeuge eines Angreifers, als wenn sie als reiner Layer-3-Denial-of-Service behandelt würden.

Über den Autor:

Michael Rodov ist Full Stack Developer bei Imperva.

Die Autoren sind für den Inhalt und die Richtigkeit ihrer Beiträge selbst verantwortlich. Die dargelegten Meinungen geben die Ansichten der Autoren wieder.