the_lightwriter - stock.adobe.co

Datenschutz und Sicherheit: Softwaretests als Datenrisiko

Entwickler stehen vor dem Problem, dass Testdaten den meist vertraulichen Produktivdaten so ähnlich wie möglich sein müssen, aber keine Rückschlüsse auf diese zulassen dürfen.

In jedem Unternehmen müssen von Zeit zu Zeit Server-, Notebook- und Netzwerkkomponenten ausgetauscht und Updates von Standard- und Individualsoftware durchgeführt werden. Nur wenige Unternehmen haben die Ressourcen, um diese Arbeiten selbst durchzuführen und beauftragen damit einen oder in manchen Fällen auch mehrere spezialisierte IT-Dienstleister, etwa dann, wenn es um komplexe Branchenlösungen oder ERP-Systeme geht. Mit hoher Wahrscheinlichkeit sind dabei auch personenbezogene Daten involviert und die Aktivitäten gehören damit in den Zuständigkeitsbereich der EU-Datenschutz-Grundverordnung (DSGVO).

Für Unternehmen bedeutet das: Sie müssen Maßnahmen ergreifen, um bei allen im Einsatz befindlichen Applikationen einen höchstmöglichen Schutz der personenbezogenen Informationen sicherzustellen – und zwar über den gesamten Lebenszyklus hinweg, von der Erfassung bis zur Archivierung. Diese Pflicht umfasst selbstentwickelte Anwendungen, Standardsoftware sowie Cloud-Services und betrifft damit zum Beispiel sowohl SAP- und Oracle-Applikationen als auch Salesforce als typische SaaS-Applikation.

Dabei ist zu beachten: Bei der Erstellung neuer Applikationen oder der Wartung vorhandener Anwendungen wie zum Beispiel bei einem Upgrade oder beim Patching müssen umfangreiche Tests durchgeführt werden, bevor eine Applikation produktiv eingesetzt werden kann. Um bei diesen Tests möglichst realistische Ergebnisse zu erzielen, ist bei einigen Unternehmen der Einsatz von produktiven Kunden-, Mitarbeiter- oder vielleicht sogar Kreditkartendaten an der Tagesordnung.

Meist werden die Daten auch an Dritte weitergegeben, beispielsweise, indem Projekte an externe Entwickler oder Subunternehmen übertragen werden. Es liegt auf der Hand, dass man so dem potenziellen Missbrauch personenbezogener oder anderer vertraulicher Daten Vorschub leistet. Die internen und externen Compliance-Vorschriften erstrecken sich natürlich auch auf die Wartung von Datenbanken und die Entwicklung von Software, aber sie wurden bislang in diesem Bereich sehr oft stillschweigend ignoriert. Andere Unternehmen – insbesondere aus der Finanzbranche – zeigen eine erheblich höhere Sensibilität und verbieten strikt die Verwendung von Produktionsdaten für Softwaretests. Hier kommen Zufallsdaten zum Einsatz, die zwar sicher sind, aber in vielen Fällen zu weniger aussagekräftigen Testergebnissen führen als Produktivdaten.

Aussagekraft und Sicherheit sind kein Widerspruch

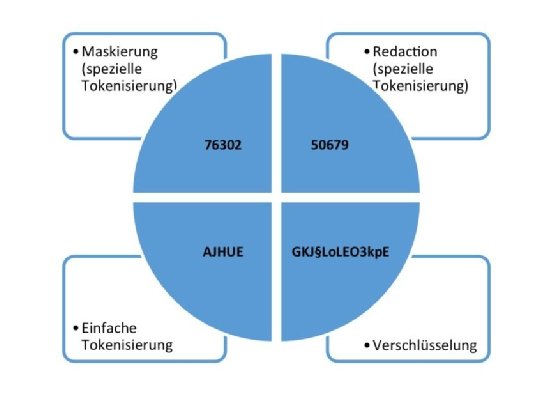

Eine Lösung für dieses Dilemma bietet die Technik der Datenverschleierung, manchmal auch als „Data Obfuscation“, „Data Masking“ (Datenmaskierung) oder „De-Identification“ bezeichnet. Die Daten werden dabei nicht verschlüsselt, denn sonst ließen sie sich ja nicht verarbeiten, sondern verschleiert; ihre Struktur bleibt weiterhin erhalten.

Um es an einem einfachen Beispiel zu verdeutlichen: Nach der Verschleierung sieht eine Postleitzahl nach wie vor wie eine Postleitzahl aus. Der Inhalt des Datenfelds aber wurde verändert, damit keine Rückschlüsse mehr auf einen konkreten Datensatz möglich sind. Das ist ein entscheidender Punkt. Wie auch immer die Daten maskiert werden, es darf niemals möglich sein, die ursprünglichen sensiblen Informationen zu erkennen oder wiederherzustellen. Durch diese Bedingung erfüllt die Datenverschleierung sowohl die hohen Anforderungen der DSGVO, aber auch die PCI-DSS-Vorschriften (Payment Card Industry Data Security Standard), die zum Teil noch deutlich über die Vorgaben der DSGVO hinausgehen.

Die weitaus wichtigste Anforderung an Testdaten besteht darin, dass sie repräsentativ für die Quelldaten sein müssen, und die referentielle Integrität muss eingehalten werden. Zufällig erzeugte Daten können dem nicht gerecht werden. Die Datenverschleierung dagegen ermöglicht es, produktive Daten für Entwicklungs- und Testzwecke heranzuziehen und so zu verändern, dass sie in ihrer Natur erhalten bleiben aber gleichzeitig wirksam geschützt sind. Das gilt etwa für Kreditkartennummern, bei denen die ersten oder die letzten vier Ziffern unverändert bleiben und der Rest neu entsteht. Zudem bleibt die referentielle Integrität gewahrt. Wird beispielsweise die Kreditkartennummer als Primärschlüssel verwendet und sie wird verschleiert, werden auch alle Instanzen der Kreditkartennummer, die durch Schlüsselpaare verknüpft sind, identisch verschleiert.

Daten mit Anonymisierungs-Gateway verschleiern

Eine technische Lösung für die Datenverschleierung stellt ein Anonymisierungs-Gateway bereit. Es fungiert als zentraler Steuerungspunkt (Single Point of Control) und wird unabhängig von Applikationen und den damit verknüpften zu schützenden Daten verwaltet. Ein solches Gateway kann nicht nur den Netzwerk-Traffic in die Cloud anonymisieren – seine ursprüngliche Aufgabe, sondern es können dort auch Produktionsdaten von Sicherheitsadministratoren offline importiert, verschleiert und als anonymisierte Testdaten wieder exportiert werden. Die zu testenden Anwendungen – egal, ob neu erstellte oder funktional erweiterte – erhalten zu keinem Zeitpunkt Zugriff auf die Originaldaten. Anonymisierungs-Gateways stellen flexible Templates bereit, mit denen sich selektiv Daten verschleiern lassen.

„Die weitaus wichtigste Anforderung an Testdaten besteht darin, dass sie repräsentativ für die Quelldaten sein müssen, und die referentielle Integrität muss eingehalten werden. Zufällig erzeugte Daten können dem nicht gerecht werden.“

Dr. Christoph Hönscheid, NTT Security

Vor allem aber ermöglichen diese Systeme, dass die Datenverschleierung ein geregelter, jederzeit wiederholbarer Prozess ist. Zusammenfassend erfüllen Unternehmen mit dem Einsatz eines Anonymisierungs-Gateways in der Softwareentwicklung und beim Softwaretesten wichtige Anforderungen: Sie schützen personenbezogene sowie andere vertrauliche Daten und sorgen dafür, dass die gesetzlichen Vorgaben der DSGVO und des PCI-DSS eingehalten werden.

Über den Autor:

Dr. Christoph Hönscheid ist Manager Digital Workplace bei NTT Security.