robsonphoto - stock.adobe.com

Angriffe auf kritische Infrastrukturen analysiert

Sicherheitsforscher haben zwei ausgefeilte Cyberangriffe im Nahen Osten entdeckt. Opfer waren dabei der Luftverkehrs- sowie der Regierungssektor. Eine Analyse der Attacken.

Beide Attacken gehen auf das Jahr 2018 zurück und zielten scheinbar auf die Exploration und Exfiltration von Daten. Die Angriffe wurden von Chafer APT durchgeführt, einer bekannten, vom Iranischen Staat unterstützten Hackergruppe. Diese ist seit circa 2014 aktiv und konzentriert sich auf Cyberspionage.

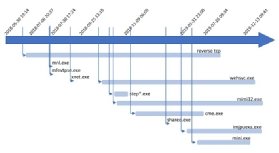

Die Kampagnen stützten sich auf eine Vielzahl von Instrumenten, auf verschiedene Hacker-Tools und eine speziell entwickelte Backdoor ebenso wie Living-off-the-land-Tools, die eine Zuordnung erschweren. Bei dieser Taktik werden beispielsweise von Admins häufig eingesetzte Tools verwendet, um Angriffsaktivitäten zu verbergen.

Beim Angriff in Kuwait richtete sie ihr eigenes Benutzerkonto ein und beim Anschlag in Saudi-Arabien nutzte sie Social Engineering, um die Opfer zu kompromittieren. Die Gruppe agierte überwiegend am Wochenende – das sind im Nahen Osten Freitag und Samstag – und blieben während mindestens eines von Bitdefender analysierten Vorfalls unentdeckt.

Für die Angriffskette in Kuwait nutzen die Angreifer möglicherweise Spear-Phishing-E-Mails, die Dokumente mit bösartigem Shellcode beinhalteten.

Während der Untersuchung wurde auf einigen der kompromittierten Stationen ein ungewöhnliches Verhalten unter einem bestimmten Benutzerkonto beobachtet, das darauf hinweist, dass es den Angreifern gelungen war, ein Benutzerkonto auf dem Rechner des Opfers einzurichten und unter Verwendung dieses Kontos mehrere bösartige Aktionen innerhalb des Netzwerks durchzuführen.

„Diese jüngsten Beispiele für Angriffe können überall auf der Welt stattfinden, kritische Infrastrukturen in den beiden genannten Bereichen sind sehr empfindliche Ziele.“

Liviu Arsene, Bitdefender

Der in Saudi-Arabien untersuchte Fall war weniger umfangreich, entweder weil es den Angreifern nicht gelang, das Opfer weiter auszubeuten oder weil die Aufklärung keine interessanten Informationen ergab.

Es ist zu vermuten, dass das anfängliche Eindringen durch Social Engineering erreicht wurde. Auch wenn der Angriff nicht so umfangreich war wie der in Kuwait, deuten doch einige forensische Beweise darauf hin, dass dieselben Angreifer ihn orchestriert haben.

Trotz der Beweise für das Eindringen ins Netzwerk konnten keine Spuren für eine seitliche Bewegung darin gefunden werden, höchstwahrscheinlich, weil die Bedrohungsakteure keine verwundbaren Geräte finden konnten.

Diese jüngsten Beispiele für Angriffe im Nahen Osten können überall auf der Welt stattfinden, kritische Infrastrukturen in den beiden genannten Bereichen sind sehr empfindliche Ziele. Eine ausführliche Analyse der beiden analysierten Hacks ist in einem Whitepaper (PDF) verfügbar.

Die Autoren sind für den Inhalt und die Richtigkeit ihrer Beiträge selbst verantwortlich. Die dargelegten Meinungen geben die Ansichten der Autoren wieder.