Rawf8 - stock.adobe.com

Windows 11: Administratorschutz – die neue UAC

Künftig soll unter Windows 11 die Funktion Administratorschutz (Administrator Protection) die Benutzerkontensteuerung erweitern, und mehr Sicherheit sowie weitere Vorteile bieten.

Microsoft hat auf der Ignite 2024 den Nachfolger der Benutzerkontensteuerung vorgestellt. Der neue Schutz für Windows 11 trägt die Bezeichnung Local Admin Protection, auf Deutsch konfigurierten Systeme als „Administratorschutz“ bezeichnet. Grund für den Wechsel ist die nicht mehr aktuelle Sicherheit der Benutzerkontensteuerung (User Account Control, UAC) und deren komplizierten Bedienung.

In Sachen Windows-Sicherheit hat Microsoft auf der Ignite 2024 zudem die Windows Resiliency Initiative vorgestellt. Diese beinhaltet unter anderem Lehren aus dem Crowdstrike-Vorfall im Juli 2024 und bringt auch neue Funktionen für Admins mit.

Die Probleme der Benutzerkontensteuerung (UAC)

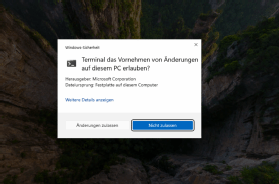

Wenn ein Anwender Systemaufgaben durchführt, blendet die UAC eine Meldung ein, die der Nutzer bestätigen muss, teilweise nach einer Anmeldung mit Benutzernamen und Kennwort. Für den Rest der Sitzung der jeweiligen Anwendung hat ein Benutzer dann Adminrechte auf dem System. Das können Angreifer ausnutzen, zum Beispiel durch Token-Impersonation-Angriffe. Dabei werden die erweiterten Rechte eines bestehenden Prozesses ausgenutzt, um schädliche Aktionen auszuführen.

Eine weitere Angriffsmöglichkeit ist UAC-Bypass. Angreifer nutzen dabei gezielt Schwachstellen in Microsoft-Signaturen oder Systemprozessen, um UAC-Abfragen zu umgehen und sich erweiterte Berechtigungen zu verschaffen. Dabei stellen Prozesse wie eventvwr.exe oder manipulierte Einträge in der Aufgabenplanung häufig Angriffsziele dar. Ein besonderes Risiko entsteht dadurch, dass die UAC-Abfragen im Benutzerkontext ausgeführt werden und nicht isoliert sind. Dadurch können Angreifer über Techniken wie DLL-Injections in den gestarteten Prozess administrative Kontrolle erlangen.

Das will Admin Protection besser machen

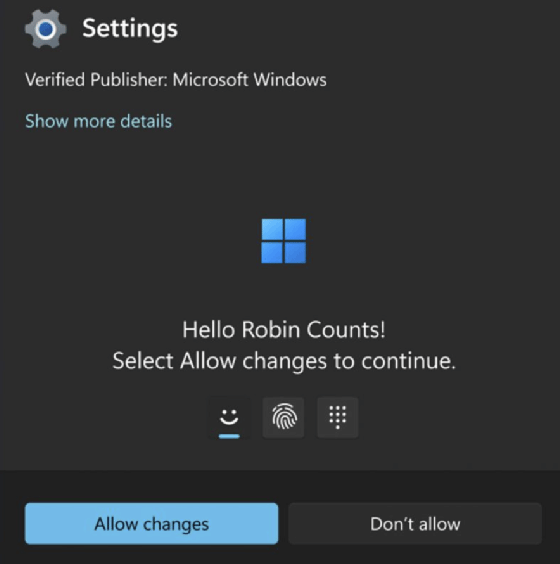

Mit dem Administratorschutz will Microsoft den Schutz der Administratorkonten verbessern und einfacher nutzbar machen. Zunächst blendet auch der Administratorschutz ein Popup-Fenster ein, das aber Windows Hello unterstützt. Anwender können daher mit biometrischen Bestätigungen arbeiten, was schneller und einfacher ist. Einbinden lässt sich das dann auch im sichereren Windows Hello for Business. Mithilfe biometrischer Verfahren wie Gesichtserkennung, Fingerabdruckscanner und PIN wird die Sicherheit erhöht, während der Anmeldeprozess vereinfacht wird. Die Authentifizierung basiert auf Verschlüsselungsschlüsseln, die im Trusted Platform Module (TPM) gespeichert sind, wodurch Passwörter überflüssig werden.

Für Unternehmensnetzwerke stellt Windows Hello for Business eine erweiterte Variante dar. Diese integriert eine Public-Key-Infrastruktur (PKI) und erfüllt sicherheitskritische Anforderungen wie die Multifaktor-Authentifizierung. Die Lösung unterstützt hybride Szenarien, die sowohl Azure AD/Entra ID als auch Active Directory einbeziehen, und ermöglicht Single Sign-On für Netzwerke und Cloud-Dienste. Im Gegensatz zu Windows Hello, das auf einzelne Geräte beschränkt ist, skaliert Windows Hello for Business über mehrere Geräte hinweg. Statt auf PINs, setzt diese Version auf asymmetrische Schlüsselpaare, was eine stärkere Authentifizierung für Unternehmen bietet.

Windows Hello ist sicherer als herkömmliche Kennwörter, da es asymmetrische Kryptografie verwendet. Anstelle eines Kennworts wird ein privater Schlüssel genutzt, der sicher im TPM des Geräts gespeichert bleibt und das Gerät nicht verlässt. Zur Authentifizierung wird dieser Schlüssel mit einem öffentlichen Schlüsselpaar kombiniert. Da Passwörter weder gespeichert noch übertragen werden, sind Angriffe wie Phishing oder Brute-Force-Methoden wirkungslos. Biometrische Merkmale wie Gesichtserkennung oder Fingerabdrücke sorgen zudem für eine eindeutige Identifikation, die sich nicht kopieren oder erraten lässt.

Bezüglich der Sicherheit weist der Administratorschutz dem Benutzer nach der Bestätigung ein Admin-Token zu. Dieses hat nur für die jeweilige Aufgabe Gültigkeit und wird nach der Anpassung sofort gelöscht. Bei UAC behält der Nutzer die Admin-Rechte bis zum Beenden des jeweiligen Prozesses. Administrator Protection ergänzt das Least-Privilege-Prinzip damit durch die Just-in-Time-Methodik. Dabei wird ein benötigtes Recht ausschließlich für die Dauer der konkreten Aufgabe bereitgestellt und erlischt automatisch nach Abschluss der Aktion. Benutzer von Windows 11 arbeiten nach der Aktivierung des Administratorschutzes grundsätzlich ohne Administratorrechte. Sobald eine administrative Aufgabe ausgeführt werden muss, weist Administrator Protection ein temporäres Admin-Token zu. Dieses Token gilt ausschließlich für die jeweilige Aktion und verliert danach sofort seine Gültigkeit.

Dabei arbeitet der Administratorschutz nicht mit einem herkömmlichen Admin-Konto, sondern mit einem Systemkonto, auf das Benutzer keinen Zugriff haben. Gelingt es einem Angreifer dennoch den Administratorschutz zu umgehen, verliert er schnell sein Admin-Token wieder und hat auch kaum eine Chance ein neues zu bekommen.

Modernere Steuerung von Admin Protection

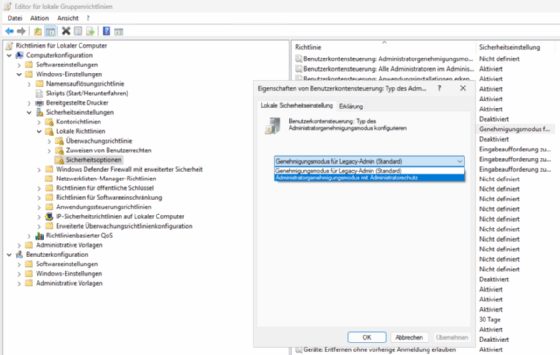

In aktuellen Previews von Windows 11 ist der Administratorschutz bereits enthalten, aber noch nicht aktiv. Die Steuerung dieser Funktion wandert in die Windows Sicherheit-App. Eine Konfiguration per Grupperichtlinie oder auch in den lokalen Sicherheitsrichtlinien ist ebenfalls möglich.

Die neue Technologie zum Schutz von Administratorkonten ist in den Canary-Previews von Windows 11 ab Version 27718 verfügbar und kann als Vorschaufunktion genutzt werden. Die Aktivierung erfolgt entweder über den Menüpunkt „Kontoschutz“ in der Windows-Sicherheit-App oder alternativ über Gruppenrichtlinien beziehungsweise lokale Richtlinieneinstellungen.

Die Konfiguration lässt sich unter Computerkonfiguration\Windows-Einstellungen\Sicherheitseinstellungen\Lokale Richtlinien\Sicherheitsoptionen in der Einstellung Benutzerkontensteuerung: Typ des Administratorgenehmigungsmodus konfigurieren vornehmen. Standardmäßig ist der Genehmigungsmodus für Legacy-Admin (Standard) aktiviert. Das ist die klassische UAC. Um den neuen Schutzmodus zu verwenden, muss die Option Administratorgenehmigungsmodus mit Administratorschutz aktiviert werden. Damit Windows 11 die Funktion übernimmt, ist ein Neustart erforderlich.

Nach der Aktivierung legt Windows 11 im Verzeichnis C:\Benutzer einen neuen Ordner mit der Bezeichnung ADMIN_<Benutzername> an. Dieser dient dazu, die Berechtigungen über den neuen Kontenschutz zu verwalten. Der Benutzer selbst erhält keine direkten Adminrechte mehr. Die korrekte Aktivierung lässt sich prüfen, indem das Windows Terminal mit Administratorrechten gestartet wird. Ist der neue Administratorschutz aktiv, erscheint ein neues Bestätigungsfenster zur Erteilung der benötigten Adminrechte.