metamorworks - stock.adobe.com

Wie sich Multifaktor-Authentifizierung sicherer machen lässt

Die Widerstandsfähigkeit der Multifaktor-Authentifizierung lässt sich verbessern, indem bei der Umsetzung einige Aspekte beachtet werden. Ein Überblick der Sicherungsmaßnahmen.

Die Multifaktor-Authentifizierung erhöht die Sicherheit von Benutzernamen und Passwörtern, aber je nach verwendeter MFA-Methode bietet sie möglicherweise nicht so viel Schutz, wie oftmals angenommen wird.

Um Benutzerkonten und -daten besser zu schützen, ist es an der Zeit, Multifaktor-Authentifizierung widerstandsfähiger zu machen.

Auf der Authenticate 2022 präsentierte Roger Grimes, Data-Driven Defense Evangelist beim Security-Awareness-Unternehmen KnowBe4, wie Anbieter ihre MFA-Produkte verbessern können.

Multifaktor-Authentifizierung kann immer noch angegriffen werden

Multifaktor-Authentifizierung bietet mehr Schutz als eine Kombination aus Benutzername und Passwort, ist aber immer noch angreifbar und über Phishing aushebelbar. Ein Bericht des Identitäts- und Zugriffsmanagement-Anbieters Auth0 zeigt, dass die Zahl der MFA-Umgehungsangriffe mit 113 Millionen in den ersten drei Monaten des Jahres 2022 so hoch ist wie nie zuvor - und weit höher als 2021. Um die Situation zu verschlimmern, verwenden Angreifer automatisierte Toolkits wie EvilProxy, um die MFA zu umgehen.

Das Schutzniveau, das die MFA bietet, hängt von der Art der verwendeten Multifaktor-Authentifizierung ab. Textnachrichten und E-Mails sind besonders schwache Wege Im Jahr 2016 empfahl NIST, Textnachrichten nicht als Option zur Kontowiederherstellung zu verwenden.

Andere MFA-Methoden wie biometrische Verfahren und Push-Benachrichtigungen sind zwar widerstandsfähiger gegen Angreifer, aber auch diese sind nicht absolut sicher. So bringen Angreifer Benutzer oft dazu, eine Authentifizierungsbenachrichtigung durch einen als MFA-Bombing bekannten Angriff zu bestätigen. Lapsus$-Angreifer haben einen Uber-Vertragspartner mit wiederholten Anfragen bombardiert, bis eine davon genehmigt wurde.

Multifaktor-Authentifizierung widerstandsfähiger machen

Anbieter von MFA-Produkten sollten diese so widerstandsfähig wie möglich gegen Angriffe machen. In seinem Vortrag erläuterte Roger Grimes fünf Optionen, die Anbieter in Betracht ziehen sollten.

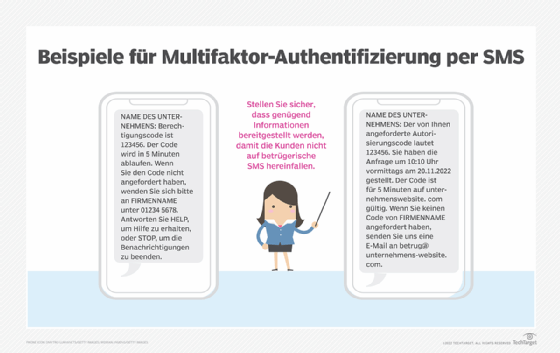

1. Ausreichend Informationen für die Kunden bereitstellen

Die erste Option ist am einfachsten zu implementieren. Geben Sie den Benutzern genügend Informationen, um eine Entscheidung zu treffen, bevor sie eine Push-Benachrichtigung genehmigen oder auf einen Link in einer Text-/E-Mail-Nachricht klicken. MFA-Benachrichtigungen sollten mehr sein als nur ein Code. Stattdessen sollten sie den Benutzern das „Wer“, „Was“, „Wo“ und „Warum“ mitteilen, damit sie eine vernünftige Entscheidung treffen können, bevor sie handeln. Die Anbieter sollten auch Informationen darüber bereitstellen, wie man einen Missbrauch melden kann.

2. Sichere Programmierung umsetzen

Bei der Konzeption von MFA-Methoden sollten die Anbieter den sicheren Entwicklungszyklus anwenden. Dazu gehören eine interne Codeüberprüfung und interne Penetrationstests sowie die Beauftragung externer Pen-Tester, die Teilnahme an Bug-Bounty-Programmen und die Untersuchung relevanter Hacking-Berichte. Anbieter sollten auch ein Bedrohungsmodell erstellen und weitergeben, wie MFA-Methoden angegriffen werden könnten, von Social Engineering über Man-in-the-Middle-Angriffe bis hin zur Abhängigkeit von Dritten – zum Beispiel DNS, Active Directory und so weiter.

3. Sichere Standardwerte festlegen

Die Kunden achten nicht immer auf Sicherheits- oder andere Einstellungen, so dass sie den Standardeinstellungen ausgeliefert sind. Die Anbieter sollten die Standardeinstellungen so sicher wie möglich machen. Legen Sie beispielsweise fest, dass eine Anwendung nicht geöffnet, sondern geschlossen wird, wenn bei der Authentifizierung ein Fehler oder eine Ausnahme auftritt. Die Anbieter müssen auch ältere, anfällige Legacy-Protokolle deaktivieren.

4. Geheimnisse verbergen oder umwandeln

Unternehmen sollten Geheimnisse (Secrets, Berechtigungsnachweise) niemals im Klartext speichern. Zahlreiche Datenschutzverletzungen haben gezeigt, warum dies ein Sicherheitsfehler ist. Vielmehr sollten Unternehmen Geheimnisse verbergen oder umwandeln, um zu verhindern, dass Angreifer sie nach einem erfolgreichen Einbruch verwenden können. Dazu gibt es die folgenden Möglichkeiten:

- Verwenden Sie Token, um Geheimnisse in einem nicht umkehrbaren Zustand zu speichern.

- Umwandlung von Geheimnissen mit dem Dynamic Symmetric Key Provisioning Protocol (DSKPP).

- Verwenden Sie eine homomorphe Verschlüsselung.

5. Verhinderung von Brute-Force-Angriffen

MFA-Produkte sollten Brute-Force-Angriffe unterbinden. Eine Möglichkeit, dies zu erreichen, besteht darin, Kontosperrungen nach mehreren fehlgeschlagenen Anmeldeversuchen zu erzwingen. Eine strenge Begrenzung oder Drosselung der Zugriffsfrequenz kann ebenfalls verhindern, dass Hacker immer wieder versuchen, sich innerhalb eines bestimmten Zeitraums anzumelden.

Zusätzliche Optionen für die MFA-Sicherheit

Einige zusätzliche Möglichkeiten, die MFA widerstandsfähiger zu machen, sind die folgenden:

- Legen Sie fest, dass Authentifizierungsgeheimnisse innerhalb eines bestimmten Zeitraums ablaufen.

- Verwenden Sie bewährte kryptografische Methoden, anstatt eigene zu entwickeln.

- Gestalten Sie die Multifaktor-Authentifizierung krypto-agil.

- Informieren Sie die Benutzer über die korrekte Verwendung von MFA und erläutern Sie, dass keine MFA-Methode unfehlbar ist.