zephyr_p - stock.adobe.com

Veeam Ransomware-Report: Risiken kennen und daraus lernen

Der 2023 Global Report zeigt die Gleichen, erschreckend anwachsenden Trends bei Ransomware-Angriffen. Firmen können aus diesen Beispielen lernen und die Data Protection optimieren.

Auch für 2023 hat das Unternehmen Veeam durch ein unabhängiges Forschungsunternehmen eine globale Umfrage zum Thema Ransomware durchgeführt, um wichtige Trends, Risiken und aktuelle Bedrohungen aufzuzeigen, aber auch um IT-Verantwortlichen Möglichkeiten an die Hand zu geben, durch die Erkenntnisse ihre Data Protection zu optimieren. Unternehmen, die diese Herausforderungen kennen, sind in der Lage, ihre Daten und somit ihre Geschäftsabläufe darauf vorzubereiten und größere Ausfälle oder gar Verluste zu verhindern.

Befragt wurden rund 1.200 IT-Mitarbeiter, darunter Sicherheitsspezialisten (37 Prozent), CISOs (21 Prozent), IT-Genrealisten (21 Prozent) und Backup-Administratoren (21 Prozent). Eine der Kernaussagen der Studie belegt, dass 85 Prozent der Befragten in den vorangegangen 12 Monaten von einer Cyberattacke betroffen waren. In der Studie des Vorjahres waren es nur 76 Prozent. Das verdeutlicht den erschreckenden Trend, dass Cyberangriffe deutlich zunehmen und auch in Zukunft nicht abebben wird.

Für den 2023 Global Report von Veeam wertete die Forschungsfirma zudem rund 3.000 Cyberattacken aus, um letztlich den Anwendern wertvolle Empfehlungen geben zu können.

10 Fragen: Aus Erkenntnissen lernen

Insgesamt stellte Veeam den Umfrageteilnehmern zehn Fragen nicht nur zu Ransomware-Angriffen, sondern auch zu Backup-Daten und -Prozessen. Aus den Antworten der teilnehmenden IT-Verantwortlichen lassen ich interessante Erkenntnisse ziehen und diese wiederum können der Optimierung der eigenen Data-Protection-Strategie dienen.

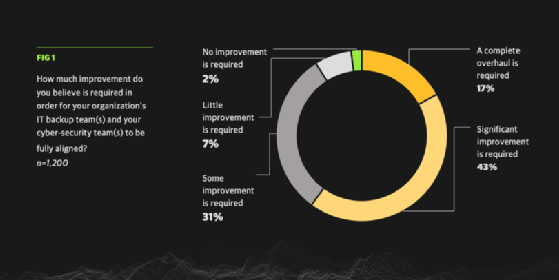

Wie gut sind die Cyber- und Backup-Teams aufeinander abgestimmt?

Seit dem vermehrten Aufkommen von Cyberattacken ist eigentlich klar, dass Security- und Storage-Abteilungen nicht mehr losgelöst voneinander planen sollten, geschweige denn Lösungsansätze im Alleingang umsetzen. Die Realität sieht allerdings anders aus. Nur zwei Prozent der Befragten sahen keinen Handlungsbedarf hier etwas zu verbessern. Dafür gaben 43 Prozent an, dass sie einen signifikanten Bedarf nach einer besseren Zusammenarbeit beider Teams haben.

Geschäftsführung und IT-Teams müssen daraus lernen, ihre IT-Silos aufzubrechen und integriert zusammenzuarbeiten. Nur dann lässt sich eine fast lückenlose Abwehrkette gegen Cyberangriffe schaffen.

Was sollte in einem Playbook für die Incident Response enthalten sein?

Bereits 87 Prozent der Studienteilnehmer gaben an ein Programm für das Risikomanagement zu haben, zu dem auch ein Incident Response Plan gehört. Allerdings sagten 52 Prozent davon, dass sie das Programm verbessern müssen. Nur 35 Prozent der IT-Verantwortlichen waren mit ihrem Programm zufrieden und 13 Prozent besitzen ein solches Programm nicht.

Als die wichtigsten Kernelemente für das Playbook für Incident Response kristallisierten sich saubere Backup-Kopien (37 Prozent) sowie Backup-Überprüfung und -Häufigkeit (36 Prozent). Diese Resultate betonen das, was Storage-/Backup-Administratoren seit Jahren wissen: Eine gute Wiederherstellung kann nur erfolgreich sein, wenn das Backup solide, verifizierbar und in Versionen verfügbar ist.

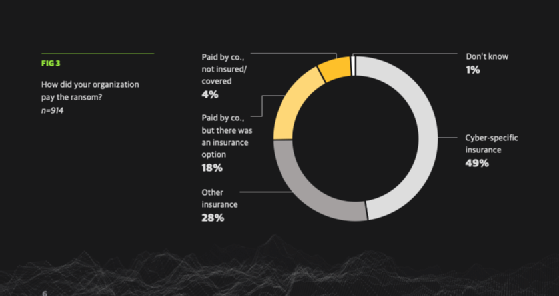

Wie wurde das Lösegeld bezahlt?

Wird eine Lösegeldforderung gestellt, dann zahlen Unternehmen diese nicht gerade aus der Portokasse. Zahlreiche Firmen haben sich in den letzten Jahren durch eine Cyberversicherung abgesichert, die dann zahlt, wenn das Unternehmen entsprechende Sicherheits- und Backup-Anforderungen erfüllt.

Insgesamt 77 Prozent der befragten IT-Mitarbeiter sagten, dass das Lösegeld über eine Versicherung abgedeckt war und bezahlt wurde. Dabei ist interessant, dass 28 Prozent dieser Zahlungen von Versicherungen gezahlt wurden, die nicht auf IT spezialisiert sind. Ein Anteil von 18 Prozent gab an, dass das Unternehmen die Forderungen übernahm, obwohl eine Versicherung bestand.

Zwar haben im Jahr 2022 zahlreiche Ransomware-Kosten übernommen, aber die viele Befragte gaben an, dass es als Versicherungsnehmer immer schwieriger wird, solche Policen zu tolerierbaren Konditionen abzuschließen oder weiterzuführen. So berichteten 74 Prozent der Studienteilnehmer von erhöhten Versicherungsprämien, 43 Prozent von steigenden Selbstbeteiligungskosten und zehn Prozent eine Kürzung der Versicherungsleistungen.

Hier müssen Unternehmen abwägen, was für sie eine gangbare Option ist: Die steigenden Anforderungen der Versicherungen zu erfüllen oder ein Budget für potenzielle Ransomware-Forderungen anlegen.

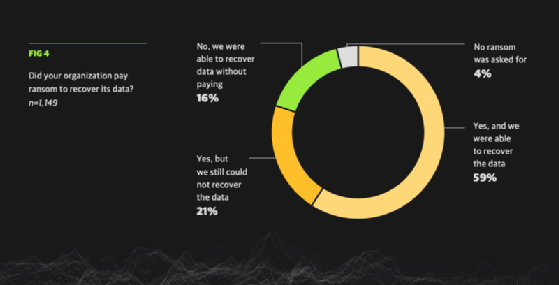

Hat die Lösegeldzahlung die Wiederherstellung ermöglicht?

Zwar haben viele Unternehmen eine „Wir zahlen nicht“-Regel (41 Prozent der Befragten), aber häufig sehen sie sich gezwungen, der Lösegeldforderung nachzugeben. Dabei ist dies nicht immer eine Garantie, dass sich nach der Zahlung die Daten wiederherstellen lassen.

Es ist erfreulich, dass 59 Prozent der Studienteilnehmer in der Lage waren, ihre Daten wiederherzustellen, allerdings gaben 21 Prozent an, dass sie trotz einer Zahlung ein Recovery nicht durchführen konnten. Nur 16 Prozent waren in der Lage, ihre Daten ohne Lösegeldzahlung wiederherzustellen und in vier Prozent der Fälle gab es keine Lösegeldforderung.

Es zeigt sich, dass einige Firmen nicht auf Cyberangriffe vorbereitet sind, beziehungsweise nicht darauf, was bei einer Lösegeldforderung geschehen soll. Diese Planung erfordert wieder die Verzahnung von verschiedenen Abteilungen: Geschäftsführung, Finanzverantwortliche und IT-Teams sollten hier ihre Expertise in der strategischen Planung vereinen.

Wie viele Daten waren von der Cyberattacke betroffen?

Im Durchschnitt sagten 45 Prozent der befragten Teilnehmer, dass Produktivdaten von einer Cyberattacke betroffen waren. Sieht man sich die Umfrageresultate genauer an, so zeigt sich, dass 25 Prozent der Unternehmen nur wenige betroffene Datensätze hatten, während bei 14 Prozent fast 80 Prozent der Daten von den Auswirkungen eines Angriffs betroffen waren. Leider konnten von diesen daten nur rund 66 Prozent wiederhergestellt werden, was wiederum bedeutet, dass 15 Prozent der Produktivdaten unwiederbringlich verloren gingen.

Darüber hinaus wurden die Opfer einer Cyberattacke danach gefragt, ob sich ihr Vertrauen in die eigene Abwehrstrategie nach dem Angriff verändert habe. In Retrospektive gaben 59 Prozent der Teilnehmer an, dass sie sich selbst als vorbereitet sehen. So erfreulich das scheinen mag, es offenbart jedoch auch, dass 41 Prozent der Unternehmen nicht auf eine Cyberattacke vorbereitet sind. Das macht es nicht nur einfacher für die Kriminellen, sondern birgt auch das Risiko, dass die Schäden durch Datenausfall größer sein werden als die Firmen es sich vorstellen.

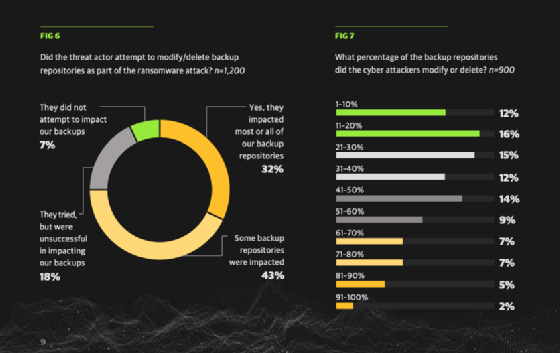

Wie oft greifen die Cyberkriminellen die Backup-Repositories an?

Dass sich die Angriffsziele für Cyberattacken ändern beziehungsweise angepasst werden, überrascht nicht. Nach zahlreichen Angriffen auf Produktivdaten haben Hacker nun auch Backup-Daten ins Visier genommen. Auch dies wurde in der Umfrage adressiert. In 75 Prozent der ausgewerteten Cyberangriffen wurden Backup-Repositories angegriffen.

Weiterhin erbrachte die Studie, dass im Falle eines Angriffs auf Backup-Daten 39 Prozent dieser Informationen nicht wiederherstellbar waren

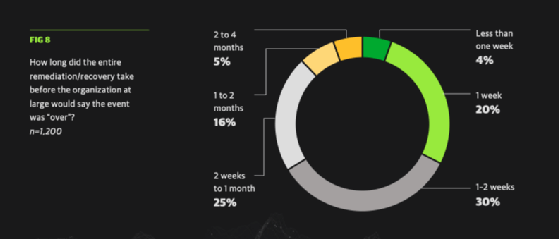

Wie lange dauert es, sich von einem Cyberangriff zu erholen?

Ist der Cyberangriff erfolgreich, kann es für Firmen teilweise lange dauern und viele Kraftanstrengungen kosten, Daten wiederherzustellen und zum normalen Tagesgeschäft zurückzukehren. Die Antwortgeber der Umfrage gaben an, dass es sie durchschnittlich 3,3 Wochen dauerte, um den Normalzustand wiederherzustellen. Das umfasst den Zeitraum von den ersten ernsthaften Maßnahmen an bis hin zu dem Zeitpunkt, an dem die Recovery-Maßnahmen offiziell für abgeschlossen erklärt wurden.

Bei anderen Notfällen kann der Zeitraum weitaus kürzer sein, da die Umstände anders sind. Bei einem Feuer beispielsweise beginnt ein Unternehmen in der Regel sofort damit, die geschädigten Server zu ersetzen oder Failover-Systeme zu nutzen. Ähnlich sieht es bei einer Überflutung im Rechenzentrum aus. In beiden Fällen wissen die IT-Verantwortlichen, dass ihre Backup-Daten sicher und vertrauenswürdig sind.

Anders sieht es bei einer Ransomware-Attacke aus. Zuerst muss herausgefunden werden, wie viele und welche Server betroffen sind und im zweiten Schritt muss sichergestellt werden, welche Backup-Daten wirklich sauber und nicht mit Malware infiziert sind. Das führt zu längeren Prozessen, was dann auch den Zeitraum bis zum abgeschlossenen Recovery erheblich verlängern kann.

Wo bewahren Unternehmen ihre unveränderlichen Daten auf?

Aufgrund der Cyberbedrohungen haben Speicherhersteller die Funktion des Immutable Backups eingeführt. Die Idee ist nicht neu und entspricht dem WORM-Ansatz, bei dem Daten unveränderlich vorgehalten werden. Das heißt, selbst Administratoren sind nicht in der Lage, die Daten zu verändern oder gar zu löschen. Oftmals wird dies mit einem Ais Gap gepaart, um doppelt ungewollten Zugriff zu schützen. So verwundert es nicht, dass Unternehmen diese Technologie einsetzen, um gegen einen Angriff gewappnet zu sein. Nur zwei Prozent der befragten IT-Verantwortlichen verzichteten auf diese Art der Lösung.

Unterschiede gibt es allerdings darin, wo diese unveränderlichen Daten vorgehalten werden. Auf Cloud-Speicher bei den Hyperscalern setzen 59 Prozent der Umfrageteilnehmer, 52 Prozent bewahren ihre immutable Backups in Cloud-Diensten wie Backup as a Service oder Disaster Recovery as a Service auf. Auch am eigenen Standort werden diese Daten vorgehalten: 41 Prozent nutzen Speichersysteme mit Immutability- oder Locking-Funktion und 36 Prozent setzen standorteigenen Objektspeicher ein. Bandlösungen haben ebenso weiterhin ihre Berechtigung, da 14 Prozent der Befragten Tape-Systeme verwenden.

Wie verhindern Sie eine Neuinfektion während des Wiederherstellungsprozesses?

Bei einem Angriff durch bösartige Schadsoftware kann es schwierig sein, wirklich saubere und nicht befallene Backup-Kopien zu verifizieren. Daher müssen IT-Verantwortliche entsprechende Maßnahmen und Technologien nutzen, um sicherzustellen, dass die Backup-Daten vertrauenswürdig sind und nicht die Gefahr bergen, während der Wiederherstellung erneut eine Infizierung durch Malware hervorrufen.

Zwar nutzen 31 Prozent der Studienteilnehmer Immutable Backups, aber dies ist nicht immer eine Garantie für eine erfolgreiche Wiederherstellung. Darum setzen 44 Prozent der Befragten auf eine Wiederherstellung in einer isolierten Umgebung wie einer Sandbox, um die Daten scannen zu können. Weitere 35 Prozent gaben an, direkt in die Produktionsumgebung wiederhergestellt und danach sofort einen Sicherheits-Scan durchgeführt zu haben. Nur 12 Prozent stellten die Daten in der Produktionsumgebung wieder her und überwachten diese dann. Leider gibt es auch neun Prozent der Befragten, die vor der Wiederherstellung die Daten nicht überprüfen und verifizieren konnten oder es einfach nicht taten.

Wo planen Unternehmen das Recovery nach einem Cyberangriff und anderen Katastrophen durchzuführen?

Eine der wichtigsten Kernfragen eines Recoverys ist die, in welcher Umgebung die Daten wiederhergestellt werden sollen. Vor einigen Jahren wurden vor allem Ausweichsysteme am eigenen Standort oder ein sekundäres Rechenzentrumdafür genutzt. Heute haben Unternehmen dank der zahlreichen Cloud-Services mehr Optionen.

In der Umfrage sagten 52 Prozent der IT-Verantwortlichen, dass sie Recovery-Pläne haben, bei denen sowohl Cloud- als auch standorteigene Ressourcen zum Einsatz kommen. Für die reine Nutzung der Server im eigenen RZ entschieden sich 29 Prozent und 19 Prozent planen ihre Wiederherstellung nur in der Cloud durchzuführen.

Die Resultate richtig auswerten und nutzen

Es ist heute mehr als wahrscheinlich, dass ein Unternehmen Opfer eines Cyberangriffs wird. Laut dieser Umfrage müssen die Betroffenen bei jedem Angriff durchschnittlich mit dem Verlust von 15 Prozent der Produktionsdaten rechnen und somit wird deutlich, dass vermehrt in Prävention und entsprechende Technologien investiert werden muss. Letztlich kann ein Backup die Alternative zu einer Lösegeldzahlung sein, sofern es gut geplant und sicher umgesetzt wird.

Schlüsse, die IT-Verantwortliche aus dieser Umfrage ziehen können, sind die folgenden:

- Immutable Storage auf Festplatten und in Clouds sowie Air-Gapped-Medien, um die Wiederherstellbarkeit der Daten zu gewährleisten.

- Gestaffelte Wiederherstellungen, um eine erneute Infektion während der Wiederherstellung zu verhindern.

- Hybride IT-Architekturen für die Wiederherstellung der Server auf alternativen Plattformen wie bei jeder anderenBC/DR-Strategie.

Die Studie mag vielleicht nicht bahnbrechende Neuigkeiten offenbaren, aber sie verdeutlicht doch wichtige Trends, die IT-Teams im Auge behalten müssen. IT-Manager tun gut daran solche Studien zu analysieren, um aus den Fehlern anderer zu lernen und die eigene Data-Protection-Strategie optimal zu stärken.

Den vollständigen Report können sich interessierte Leser hier nach einer Registrierung herunterladen. Eine deutsche Zusammenfassung des Reports finden Sie auf dieser Webseite.