Getty Images

So sichern Netzwerkperimeter Unternehmensnetze

Netzwerkperimeter dienen der Netzwerksicherheit, um unerwünschten Datenverkehr zu blockieren. Erfahren Sie, wie sie sich vom Netzwerkrand unterscheiden und die Sicherheit steigern.

Netzwerkperimeter schützen vor Angriffen von außen und helfen dabei, Unternehmens-LANs vor externen digitalen Bedrohungen zu bewahren.

Ein Netzwerkperimeter, der als Begrenzung eines Unternehmensnetzwerks fungiert, unterscheidet sich vom Netzwerkrand oder Netwerk-Edge und sichert Unternehmensnetzwerke mit verschiedenen Sicherheitstools ab. Netzwerkperimeter sind jedoch immer noch Gegenstand böswilliger Aktivitäten. Netzwerkexperten sollten sich bei der Verwaltung ihrer Netzwerke der Sicherheitsrisiken bewusst sein.

Was ist ein Netzwerkperimeter?

Ein Netzwerkperimeter nutzt verschiedene Netzwerkkomponenten, um eine sichere Trennlinie zwischen einem internen LAN und der gesamten externen Kommunikation zu ziehen. In den meisten Fällen bezieht sich die externe Kommunikation auf Daten, die aus dem und in das Internet gelangen. Netzwerkperimeter können jedoch auch andere Arten der externen Kommunikation abgrenzen, zum Beispiel WANs, VPN-Kopfstellen, Extranets zu Drittanbietern und SIP-Trunks zu Sprachträgern.

Zu den Gerätetypen, die zum Schutz von Unternehmens-LANs vor externen Bedrohungen eingesetzt werden, gehören Router, netzwerkbasierte Firewalls, Intrusion-Prevention-Systeme, Data Loss Prevention, Network Detection and Response und Secure Web Gateways. Jedes Netzwerksicherheits-Tool identifiziert und blockiert böswillige Angriffe von außen und ermöglicht die Fortsetzung des legitimen Datenverkehrs mit geringen oder gar keinen Leistungseinbußen im Netzwerk.

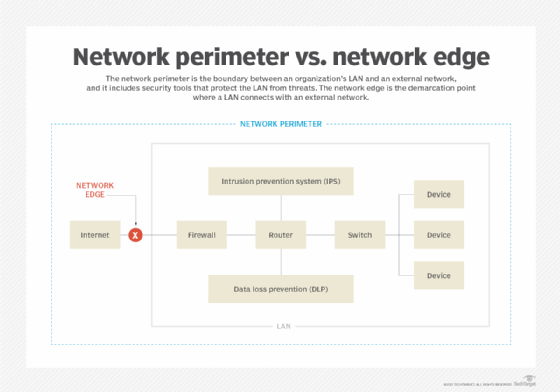

Netzwerkperimeter vs. Netzwerk-Edge

Aus Sicht eines Unternehmens-LANs ist ein Netzwerk-Edge der genaue Abgrenzungspunkt zwischen dem internen und dem externen Netzwerk. In den meisten Fällen besteht dieser Netzwerkrand aus einer Firewall, einem sicheren Router oder einer sicheren SD-WAN-Appliance.

Ein Netzwerkperimeter bezieht sich auf Netzwerkhardware und -software, die so konzipiert ist und eingesetzt wird, dass bösartige Aktivitäten am Eindringen in das Netzwerk gehindert werden. In diesem Fall umfasst der Netzwerkperimeter die gesamte Netzwerk-Routing-, Switching- und Sicherheitshardware sowie die Sicherheitssoftware, die zur Stärkung und Sicherung des Netzwerkbetriebs eingesetzt werden.

Vor- und Nachteile des Netzwerkperimeters

Unabhängig vom Sicherheitsansatz und der Sicherheitsphilosophie eines Unternehmens gilt die Sicherheit des Netzwerkperimeters als erste Verteidigungslinie. Der Hauptvorteil eines Netzwerkperimeters besteht darin, dass Netzwerk- und Sicherheitsarchitekten einen genau definierten Ort haben, an dem sie Sicherheits-Tools zur Identifizierung und Beseitigung von Bedrohungen überwachen können.

Die Grenze bildet einen Security Chokepoint, an dem Sicherheits-Tools den gesamten Datenverkehr genau überprüfen und überwachen. In den meisten Unternehmen können Netzwerkexperten, die sich auf einen Teil des gesamten Unternehmensnetzwerks konzentrieren, identifizierte Bedrohungen besser verfolgen und Bedrohungen in einem genau definierten Bereich manuell stoppen.

Die starke Abhängigkeit von einem sicheren Netzwerkperimeter kann jedoch auch einige Nachteile mit sich bringen, zum Beispiel wenn Bedrohungen entweder einen Weg durch die Netzwerksicherheits-Tools finden oder aus dem Inneren des Netzwerks stammen.

In der Vergangenheit gingen die traditionellen Sicherheitsmodelle davon aus, dass das Netzwerk den Daten vertrauen sollte, sobald sie das interne Unternehmensnetzwerk erreichen. Diese Strategie gibt bösartigen Aktivitäten die Möglichkeit, sich innerhalb eines Netzwerks ungehindert zu bewegen. Dies kann dazu führen, dass ein einziges Datenleck innerhalb von Minuten oder sogar Sekunden ein ganzes Netzwerk infiziert und durchdringt.

Um dem Risiko von Bedrohungen innerhalb eines LANs entgegenzuwirken, sobald der Netzwerkperimeter durchbrochen wurde, integrieren Netzwerkexperten in der Regel andere Sicherheitstools und -methoden in die meisten modernen Netzwerke. Zu diesen Tools gehören Client-basierte Sicherheitssoftware, Zero Trust Network Access (ZTNA), Mikrosegmentierung und mehr.