sakkmesterke - stock.adobe.com

So funktioniert das Quantum Scalar Security Framework

Um Bandbibliotheken gegen Datenverlust und äußere Angriffe wie Ransomware abzusichern, stattet der Hersteller sine Tape Libraries mit erweiterten Funktionen wie Ransom Block aus.

Aufgrund aktueller Cyberbedrohungen erleben Tape-Lösungen eine Renaissance und Hersteller von Bandsystemen – auch wenn nicht mehr so zahlreich wie vor zwei Dekaden – bemühen sich, neue Sicherheits- und Datensicherungsanforderungen zu adressieren.

Quantum macht hier keine Ausnahme und bietet sein Quantum Scalar Security Framework an, zu dem verschiedene Produkte gehören, unter anderem Scalar Ransom Block und Scalar Active Vault sowie Best Practises für Ransomware Protection und Ransomware Recovery.

Scalar Security Framework

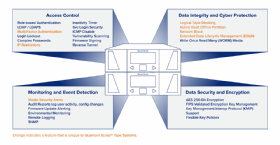

Das Framework basiert auf vier Säulen, die miteinander verbunden sind – also nicht allein für sich stehen – und einen mehrschichtigen Sicherheitsansatz darstellen. Die vier Standfüße sind:

- Access Control (beispielsweise RBAC und MFA)

- Data Integrity und Cyber Protection (wie WORM oder Ransom Block)

- Monitoring und Event Detection (zum Beispiel Media Security Alerts und SNMP)

- Data Security und Verschlüsselung (wie AES 256-Bit-Verschlüsselung und KMIP)

In Abbildung 1 finden Sie alle Details zu den vier Segmenten des Security Frameworks, einige aufgeführte Funktionen (in orange) sind nur für die Bandsysteme Scalar des Herstellers erhältlich.

Es ist nicht unbedingt neu, dass Storage-Hersteller versuchen einen allumfassenden Ansatz zu finden, um Backup- und Security-Funktionen zu bieten. Allerdings hatte sich hier bislang nicht viel im Bandspeichermarkt getan, da die meisten Tape-Anbieter darauf hinweisen, dass die physische Auslagerung von Bändern, also ein Air Gap, bereits eine weitere Sicherheitsebene bietet. Das ist so korrekt. Wer aber am modernen Storage-Markt bestand haben will, muss mehr offerieren als Einzelfunktionen oder Nischenlösungen. Genau dies versucht Quantum mit seinem Framework.

Zwei Lösungen fallen besonders ins Auge, mit denen der Hersteller seinen Anwendern ein Mehr an Sicherheit bieten möchte: Zum einen Scalar Active Vault und Scalar Ransom Block, beide Produkte zählen zum Framework-Segment der Datenintegrität und Cyber Protection.

Scalar Active Vault

Die Lösung Active Vault folgt dem Prinzip des oben erwähnten Air Gap. Da aber ein Air Gap mittels Bandtechnologie auch potenzielle Risiken und Nachteile birgt, soll Active Vault hier erweiterte Funktionalität bieten. Dafür verwendet die Lösung eine spezielle Partitionierung innerhalb der Bandbibliothek.

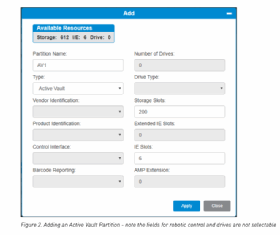

Üblicherweise werden Partitionen in Tape Libraries dafür genutzt, um die Bibliothek für verschiedene Anwendungen verfügbar zu machen. Dafür enthalten die Partitionen normalerweise dedizierte Data Slots, Kassetten, Bandlaufwerke und Import/Export-Steckplätze (I/E), teilen sich aber den Roboter. Quantum nennt diese Partitionen unter Scalar anwendungsgeführte Partitionen. Der Unterschied in den Scalar-Bibliotheken besteht darin, dass das Konzept der gemeinsamen Nutzung durch Anwendungen durchbrochen wird. So können Scalar-Bibliotheken ebenso bibliotheksverwaltete Partitionen enthalten, die aus nicht lizenzierten Steckplätzen bestehen. Diese sind für externe Anwendungen unsichtbar und werden zur Aktivierung spezieller Funktionen verwendet.

So entwickelte Quantum unter dieser Prämisse die bibliotheksverwaltete Partition namens Active Vault, die so genannte AV-Partition. Diese bietet einen sicheren Speicherplatz innerhalb der Tape Library, auf den die Anwendungen keinen Zugriff haben. Auch ein versehentlicher Zugriff ist nicht möglich, da diese Partition nur vom Bibliotheksadministrator konfiguriert werden kann. Dafür sorgt die Software, die einen Zugriff auf diesen Bereich einfach unterbindet. Die Partition selbst kann jedwede Größe aufweisen.

Anwender, die die Bibliothek nutzen, haben nur bestimmte Benutzerrechte, die beispielsweise auf bestimmte Partitionen beschränkt sind, welche von mehreren Anwendungen zusammen genutzt werden. So kann ein Nutzer nicht aus Versehen Bänder, die sich im Vault befinden, wieder online stellen. Nur der Admin kann die Partition anlegen, verändern, löschen oder neu konfigurieren. Zudem befinden sich im Active Vault keine Tape Drives, was eine weitere Zugriffshürde darstellt.

Darüber lassen sich Scalar-Bibliotheken mit Microsoft Active Directory und anderen LDAP-Directory-Services integrieren. Zu den weiteren Funktionen für höhere Datensicherheit gehören Tape-Verschlüsselung, WORM (Write Once Read Many) und Mediensicherheits-Benachrichtigungen (Media Security Notifications).

Der Administrator kann Tapes manuell über das GUI in die AV-Partition verschieben, aber die bessere Methode ist die Nutzung der entsprechenden Policy, die von der Software bereitgestellt wird. Eine Beispiel-Policy kann wie folgt aussehen: Besitz eine App die anwendungsverwaltete Partition „NBU“ und exportiert ein Bandmedium, so verschiebt die Lösung diese Band in die AV-Partition namens „NBU-V“ und nicht in die aktiven I/E-Slots der Bibliothek.

Das physische Umplatzieren der Bänder wird von der Bibliotheksrobotik ausgeführt. Für die Anwendung scheint es, als ob die Bänder aus der Library entfernt wurden, obwohl sie nur in einen sicheren Bereich der Bibliothek transportiert wurden. Nutzen mehrere Anwendungen die Library, so kann für jede eine eigene AV-Partition angelegt werden. Das Zurückholen von Tapes erfolgt laut Herstellerangeben ebenso einfach über das GUI. Der Bandroboter verbringt die gewählten Bänder wieder in eine anwendungsverwaltete Partition und benachrichtigt die betroffenen Anwendungen.

Um die Auswirkungen und Risiken der Medienbeschädigung und des Verschleißes zu minimieren, integrierte der Hersteller die automatisierte Überwachung des Medienzustands Damit wird die Tatsache adressiert, dass sich manuelle Handhabung und Fehlhandhabung, suboptimale Lagerumstände oder lang vernachlässigte Bänder sich einfach nicht verhindern lassen. Darüber hinaus führen die wenigsten Anwender Tests ihrer Bandmedien durch, insbesondere derer, die länger nicht genutzt wurden. Tests sind aber essenziell, wenn Firmen gewährleisten wollen, dass ihre Daten auch wiederherstellbar sind.

Dafür steht die optionale Funktion Enterprise Data Lifecycle Management (EDLM) zur Verfügung. Diese ist in der Scalar i6- und den i6000-Bibliotheken wählbar. Sie führt eine richtlinienbasierte, automatische Medienvalidierung im Hintergrund durch.

Damit wird der Zustand der Medien überwacht und Warnungen ausgegeben, wenn die die Qualität der Bänder nachlässt. Konfiguriert ein Administrator diese Funktion, werden Bänder, die sich in einer AV-Partition befinden, in programmierten Intervallen gescannt, um sicherzustellen, dass die im Vault gespeicherten Daten nutzbar sind. Bei Bandlaufwerken, die für EDLM-Scans verwendet werden, sind die externen Datenanschlüsse deaktiviert, so dass die Integrität des Active Vault gewahrt bleibt. Selbst wenn diese Laufwerke versehentlich an das Speichernetzwerk angeschlossen werden, kann nicht auf die Daten zugegriffen werden.

Mit Active Vault offeriert der Hersteller somit eine weitere Sicherheitsschicht für die Daten. Um darüber hinaus auch die Auswirkungen eines Ransomware-Angriffs zu verringern, lässt sich zusätzlich der Scalar Ransom Block und das Logical Tape Blocking einsetzen.

Scalar Ransom Block und Logical Tape Blocking

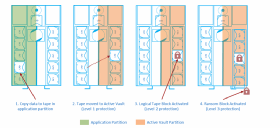

Ransom Block und Logical Tape Blocking sind zwei zusätzliche Sicherheitsebenen, die zusammen mit Active Vault eingesetzt werden können. Die beiden Funktionen stellen quasi Schritt zwei und drei in der erweiterten Data Protection dar. Schritt eins ist das Verbringen der Daten in das Active Vault, was wir im oberen Abschnitt beschrieben haben. Danach kommt das Logical Tape Blocking zum Tragen.

Logical Tape Blocking sperrt ein Bandmagazin entsprechend vorher konfigurierten softwarebasierten Richtlinien. Wird ein Band in ein so genanntes verdecktes Magazin (covered magazine) verschoben, verweigert die Blocking-Funktion jede Anfrage, dieses Tape an einen anderen Ort zu verbringen, zum Beispiel zu einem anderen Laufwerk. Damit auf blockierte Bänder wieder zugegriffen werden kann, muss das Magazin aus der Library ausgeworfen und dann wieder eingelegt werden; ein Vorgang, der die physische Anwesenheit des Bedieners in der Library erfordert. Logical Tape Blocking kann per Fernzugriff aktiviert werden, kann aber nur über das lokale Bedienfeld der Bibliothek deaktiviert werden, was wiederum eine physische Anwesenheit im Rechenzentrum erfordert.

Wie oben erwähnt, ist es ratsam, diese Funktion in Verbindung mit Active Vault und Ransom Block zu betreiben, sie lässt sich aber auch unabhängig davon nutzen.

Ransom Block ist ein weiteres Konzept, eine physische Barriere zwischen die Daten auf den Tapes und die Bandbibliothek zu schaffen, die mit dem Netzwerk verbunden ist. Die Bänder befinden sich in der Regel in einem Magazin innerhalb der Library.

Die Block-Funktion wirft das Magazin nur teilweise aus. Das Magazin hängt also zum Teil noch in der Bibliothek und zwar weit genug, dass der Roboter noch den Barcode scannen kann. Somit kann der Admin das Bandsystem nach wie vor regelmäßig darauf überprüfen, ob die Tapes noch vorhanden sind. Die Robotik kann erst wieder auf die Bänder zugreifen, wenn der Administrator oder ein anderer Verantwortlicher das Magazin wieder physisch einschiebt. Bis dahin sind die dort gespeicherten Daten unzugänglich.

Die physische Barriere rückt in den Mittelpunkt

In unserer hochvernetzten und Always-On-IT-Welt, die maßgeblich auch den Alltag bestimmt, erscheint es ein Rückwärtsschritt, physische Barrieren zu propagieren, die Daten völlig unzugänglich machen. Air Gap und ausgelagerte Bandmedien sollten ausreichen, könnte man meinen.

Da aber ausgelagert Bänder oft nur Archive oder selbst Air-Gap-Medien nicht nur kritische Backup-Daten vorhalten können, scheint ein solcher Schritt notwendig, insbesondere, wenn man die wachsendenden Bedrohungen durch Cyberangriffe verfolgt. Das macht die Funktionen von Quantum sinnvoll, allerdings sollten die verwendeten Bandbibliotheken dann besser On-Premises stationiert sein, entweder im gleichen Gebäude oder auf dem Firmengelände. Dadurch lassen sich dann im Bedarfsfall lange Wege und umständliche Anstoßprozesse vermeiden, wenn eine dringende Wiederherstellung gebraucht wird.

Hersteller von Festplatten- oder Flash-Systemen werden wohl kaum solche Funktionalitäten in Erwägung ziehen, allein schon aus Machbarkeitsgründen. Allerdings können Systeme mit diesen zusätzlichen Sicherheitsebenen eine sinnvolle Ergänzung zu bestehenden HHD- und SSD-Lösungen sowie der umfassenden Sicherheitsstrategie sein.