phonlamaiphoto - stock.adobe.com

Pro und Kontra: Maschinelles Lernen und Netzwerksicherheit

Maschinelles Lernen ist zu einem wertvollen Teil von Produkten für Netzwerksicherheit geworden. Die Technologie hat aber ihre Schattenseiten, denn auch Hacker können sie einsetzen.

Maschinelles Lernen in der Netzwerksicherheit trennt legitime Aktionen und Anwendungen im Netzwerk von Angriffen, indem es eine Reihe von Regeln erstellt, die beide Aktivitäten charakterisieren. Doch mittlerweile nutzen auch Angreifer maschinelles Lernen, um die Abwehrmaßnahmen von Netzwerken zu untersuchen, Wege zur Umgehung von Regeln zu finden und erfolgreiche Attacken durchführen.

Vor- und Nachteile des maschinellen Lernens in der Netzwerksicherheit

Ein Vorteil des maschinellen Lernens in der Netzwerksicherheit besteht darin, dass sich damit ein Zero-Day-Angriff identifizieren lässt. Es braucht mit üblichen Methoden viel Zeit, um einen neuen signaturbasierten Angriff zu identifizieren und zu analysieren. Beim maschinellen Lernen wenden Firmen Regeln an, die legitime Vorgänge von Angriffen unterscheiden. Da sich so eine neue Form von Malware anhand ihrer Aktionen erkennen lässt, ist eine vorherige Beobachtung und Analyse überflüssig.

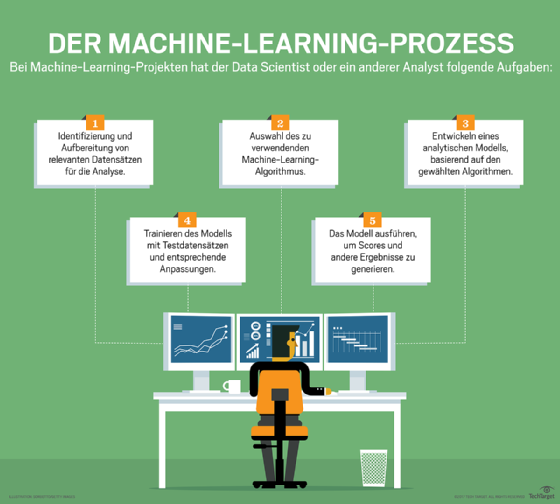

Unternehmen können Software für maschinelles Lernen auf verschiedene Weise für den Betrieb vorbereiten. Die Software kann etwa mit einer Reihe von Eingaben gefüttert werden, die als Angriffe gekennzeichnet sind, und anderen Daten, die als legitim klassifiziert werden. Die Software lernt dann, indem sie eine Reihe von Merkmalen analysiert, die zwischen den bösartigen Angriffen und der legitimen Aktivität unterscheiden.

Ein einfaches Beispiel dafür sind Spam-Filter. Beim Filtern von Spam erstellen Administratoren eine Liste von Wörtern, die typischerweise in Spam-Mails auftauchen. Ein weiterer Ansatz besteht darin, eine Reihe von als Spam identifizierten E-Mails sowie legitime E-Mails bereitzustellen. Die Software kann dann ein Regelwerk entwickeln, das auf Wörtern basiert, die in jeder E-Mail-Kategorie auftauchen. Während des Betriebs erweitert die Software ihre Regeln auf der Grundlage anderer Wörter und E-Mail-Adressen, die häufig mit Spam in Verbindung stehen.

Software für Machine Learning kann auch ein Regelwerk erstellen, das auf der Beobachtung von Aktionen und Anwendungen im Netzwerk basiert. So kann die Software beispielsweise eine transaktionsbasierte Anwendung überwachen und erkennen, wie sie auf eine kritische Datenbank zugreift. Aktionen, die nicht dem gleichen Muster folgen, werden blockiert. Ein Beispiel wären mehrfache Versuche, auf eine Datenbank zuzugreifen.

Auch Angreifer nutzen KI

Leider nutzen auch Angreifer die Erkenntnisse der akademischen und unternehmerischen Forschung zu Techniken des maschinellen Lernens in der Netzwerksicherheit. Sie setzen die Technologie bereits ein, um die Abwehrmaßnahmen im Netzwerk zu untersuchen und die Regeln zu ermitteln, die die Antimalware-Software zur Identifizierung von Angriffen verwendet. Da Angreifer sich durch eine erfolgreiche Attacke wohl ermutigt fühlen, werden sie weiterhin Möglichkeiten entwickeln, um die Verteidigung zu täuschen. Daher müssen die Forscher die Verteidigung kontinuierlich verbessern.