unlimit3d - stock.adobe.com

Onapsis-Forscher zeigen neue SAP-Sicherheitsbedrohungen

Auf der Black Hat 2023 zeigten Onapsis-Forscher, wie Angreifer SAP-Schwachstellen, die das P4-Protokoll betreffen, verketten können, um Root-Zugriff auf ein Netzwerk zu erhalten.

Onapsis-Forscher haben neue Angriffsvektoren für SAP vorgestellt, die bestehende Schwachstellen zu potenziell verheerenden Kettenangriffen kombinieren.

Pablo Artuso, leitender Sicherheitsforscher bei Onapsis, präsentierte die Angriffe zusammen mit seinem Kollegen Yvan Geuner in einer Session auf der Black Hat 2023, die den Titel Chained to Hit: Discovering New Vectors to Gain Remote and Root Access in SAP Enterprise Software trug. In der Sitzung zeigten die Forscher, wie sie drei verschiedene Angriffe kombinierten, um Root-Zugriff auf das SAP-System zu erhalten.

Die verschiedenen Angriffe beinhalteten eine Verkettung von Schwachstellen in der SAP-Software, von denen viele hohe und kritische CVSS-Scores erhielten. Vor der Black Hat Konferenz sprachen Artuso und JP Perez-Etchegoyen, CTO von Onapsis, mit TechTarget über die Ergebnisse ihrer Forschung.

Die während der Sitzung demonstrierten Angriffe kombinierten drei verschiedene Forschungsprojekte bei Onapsis. Durch die Verkettung der Projekte entdeckten die Forscher, dass sie, wenn sie sich HTTP-Zugriff verschafften, ohne Authentifizierung Root-Zugriff auf das SAP-System erlangen konnten.

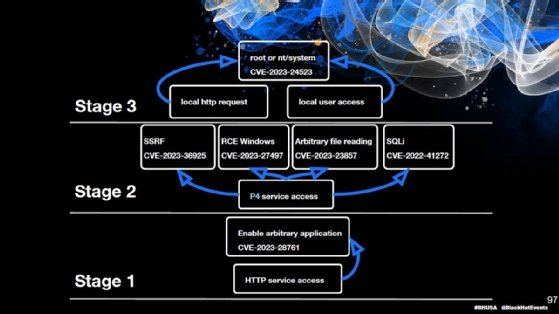

Nachdem sie sich HTTP-Zugang zu einem Zielnetzwerk verschafften, was der erste Schritt ist, nutzten die Forscher eine Schwachstelle im SAP NetWeaver Enterprise Portal aus, die als CVE-2023-28761 verfolgt wird. Diese ermöglichte es ihnen, Anwendungen ohne Autorisierung zu starten. Die Schwachstelle ermöglicht es einem nicht authentifizierten Angreifer außerdem, auf Servereinstellungen und Daten zuzugreifen oder diese zu verändern.

Von dort aus gingen die Onapsis-Forscher zu einem entscheidenden Teil der Angriffskette über, der ein proprietäres SAP-Protokoll mit dem Namen P4 betrifft und auf Remote Method Invocation, einer Java-API, basiert. P4 ist in allen Versionen des SAP NetWeaver Application Server for Java enthalten und soll die Remote-Kommunikation erleichtern. Die Forscher von Onapsis verweisen allerdings auch darauf, dass P4-Dienste nur selten mit dem Internet verbunden sind.

Auf der anderen Seite kann der Dienst in den falschen Händen erheblichen Schaden anrichten. Im Frühjahr hat Onapsis eine Reihe von Schwachstellen mit der Bezeichnung P4Chains aufgedeckt, von denen sich einige auf das Protokoll auswirken und bei den neuen verketteten Angriffen verwendet werden. In dem Bericht mit dem Titel P4CHAINS: Unpacking the Impact of Vulnerabilities Affecting SAP P4 heißt es, dass der Zugriff auf das Protokoll scheinbar weniger schwerwiegende Schwachstellen weitaus gefährlicher machen kann:

„Auch wenn die Ausnutzung dieser Probleme in den meisten Fällen auf lokale Netzwerke beschränkt ist, gibt es Konfigurationen und Schwachstellen, die Angreifer in Kombination mit den Schwachstellen, die die P4-Dienste betreffen, ausnutzen können, was letztlich dazu führt, dass sich diese Probleme über das HTTP(s)-Protokoll ausnutzen lassen, sogar über das Internet.“

Nachdem die Forscher von Onapsis die Schwachstelle im NetWeaver Enterprise Portal ausgenutzt hatten, verschafften sie sich Zugriff auf den P4-Dienst, was die zweite Stufe der Angriffe darstellt. Die Forscher nutzten dann CVE-2023-23857 aus, eine DoS- und OS-Datei-Schwachstelle, die sich auf P4 auswirkt und einen CVSS-Score von 9,9 hat, sowie CVE-2023-27497, eine Schwachstelle für die Remotecodeausführung im SAP Diagnostics Agent, die einen CVSS-Score von 10 hat.

Zu den weiteren Schwachstellen, die in der zweiten Phase der Angriffe ausgenutzt wurden, gehört eine Sicherheitslücke in SAP Solution Manager, die als CVE-2023-36925 mit einem CVSS-Wert von 7,2 eingestuft wurde. Eine weitere Schwachstelle, die einen kritischen CVSS-Wert von 9,9 erhielt, war eine SQL-Injection-Schwachstelle, die als CVE-2022-41272 erfasst wurde und auch den P4-Dienst betrifft.

Die Angriffe gipfeln in Stufe 3, in der die Forscher lokale HTTP-Anfragen oder lokalen Zugriff verwenden und CVE-2023-24523 ausnutzen, eine Schwachstelle zur Rechteausweitung in SAP Host Agent, die einen CVSS-Wert von 8,8 hat, um Root-Zugriff auf das Zielsystem zu erhalten.

Die Forscher von Onapsis stellen eine Liste von Schwachstellen zur Verfügung, die die Angriffe ermöglichten, und forderten Unternehmen auf, diese Schwachstellen zu patchen, auch wenn einige von ihnen weniger schwerwiegend erscheinen mögen. Die Präsentation auf der Black Hat 2023 zeigte, dass Bedrohungsakteure verschiedene Wege einschlagen können, um Stufe 3 zu erreichen und Root-Zugriff zu erlangen.

Die Angriffe erfordern keine besonders fortgeschrittenen Bedrohungsakteure, so die Forscher, aber SAP-Kenntnisse sind unerlässlich. Artuso beschrieb den Schwierigkeitsgrad für die Ausführung der Kette als mittelschwer: „Abgesehen vom Ausnutzungsgrad benötigen Angreifer SAP-Kenntnisse und internes Wissen [über das Zielnetzwerk], um die Schwachstellen ausnutzen zu können.“

Obwohl viele der Schwachstellen kritisch sind, gibt es auch eine gute Nachricht für die Verteidigung. Wenn Unternehmen einen Schritt abschwächen, ist die gesamte Kette gefährdet, sagte Perez-Etchegoyen. Er unterstreicht gleichzeitig die Bedeutung der Konfiguration von Zugriffskontrolllisten (ACLs).

SAP-Security im Rampenlicht

Artuso betonte, wie wichtig die SAP-Sicherheit für Unternehmen ist. „SAP-Systeme sind auch deshalb so anfällig, weil die meisten Menschen dazu neigen, ihre Sicherheit zu übersehen. Wir möchten die Tatsache hervorheben, dass es SAP-Systeme gibt, die angreifbar sein können, und dass [Unternehmen] auf die Sicherheit achten müssen“, sagte Artuso während der Präsentation auf der Black Hat 2023.

Das wachsende Interesse von Bedrohungsakteuren an SAP ist ein weiterer Grund, warum Sicherheitsbewusstsein wichtig ist. Derzeit können Angreifer SAP-Anwendungen ausnutzen, sowohl manuell als auch automatisiert. Eine weitere Entwicklung, die Perez-Etchegoyen' hervorhob, betraf Malware und Ransomware.

„In der Vergangenheit wurden SAP-Anwendungen aus der Sicherheitsperspektive eher vernachlässigt. Aber in den letzten Jahren haben Bedrohungsakteure sie in ihre Kampagnen einbezogen, um sie aktiv auszunutzen [und] Malware und Ransomware so zu aktualisieren, dass sie in der Lage sind, diese Anwendungen zu verstehen, um Anmeldedaten zu erfassen und Informationen für diese Prozesse und Dienste zu erhalten", sagte Perez-Etchegoyen.

SAP-Anwendungen enthalten zwar nicht unbedingt mehr Schwachstellen als andere Software, aber Perez-Etchegoyen macht sich vor allem Sorgen über den Grad der Vorbereitung der Unternehmen auf den Umgang mit SAP-Software. Er hat zwar eine Verbesserung des Patch-Managements für SAP-Schwachstellen in den Unternehmen beobachtet, glaubt aber, dass noch einiges zu tun ist.

„In sehr wenigen Fällen handelt es sich um Patches, die nicht auf dem neuesten Stand sind. Aber in der Mehrzahl der Fälle sind Patches verfügbar. Die Unternehmen müssen über die Prozesse und Ressourcen verfügen, um diese Schwachstellen zu beheben, so wie sie es auch mit jeder anderen Software in ihrer Umgebung tun“, sagt Perez-Etchegoyen.

Zu den Ressourcen gehört es, sich über Patch-Tuesday-Warnungen auf dem Laufenden zu halten und spezifische Zugriffskontrolllisten zu konfigurieren, um den Zugriff auf bestimmte Dienste zu beschränken.