kentoh - Fotolia

Was Admins alles über Microsoft Entra wissen sollten

Microsoft Azure Active Directory ist Teil der Microsoft-Produktfamilie Microsoft Entra. Dieser Beitrag klärt über die Funktionen auf und welche Änderungen Admins beachten sollten.

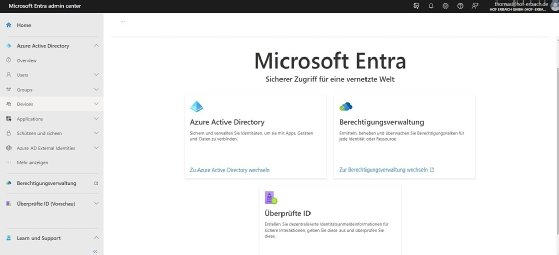

Seit Mai 2022 ist Microsoft Entra ein Teil von Microsoft Azure, genau wie Azure Active Directory (Azure AD). Dazu kommen noch Entra Permissions Management (ehemals CloudKnox Permission Management), eine Lösung für das Cloud Infrastructure Entitlement Management (CIEM), und Verified ID als zentrale Identitätslösung.

Wir zeigen in diesem Beitrag, was Sie über Entra wissen müssen und welche Änderungen es für Admins bezüglich Azure AD gibt. Microsoft Entra richtet sich vor allem an Nutzer, die Multi-Cloud-Umgebungen mit AWS (Amazon Web Services), Azure und GCP (Google Cloud Platform) zentral verwalten.

Neuer Bestandteil von Microsoft Entra: Azure AD

Azure AD ist elementarer Bestandteil von Entra und fungiert als Drehkreuz der neuen Produktfamilie. Admins müssen sich aber nicht an einen neuen Namen gewöhnen, denn Azure AD bleibt als solches erhalten. Auch die Funktionen bleiben gleich. Aktuell hat Microsoft keine Änderungen in dieser Hinsicht angekündigt.

Die Umstellung der Produktfamilie ist daher für Sie zunächst kein Grund zum Handeln, denn bezüglich der Verwaltung bleibt alles beim Alten. Sie konfigurieren Azure AD weiterhin im Admin Center oder im Verwaltungsportal von Azure. Das Steuern von Azure AD über die PowerShell und die Synchronisierung von lokalen Benutzerkonten mit Azure über Azure AD Connect sind ebenfalls weiterhin funktional und bedürfen keiner Änderungen.

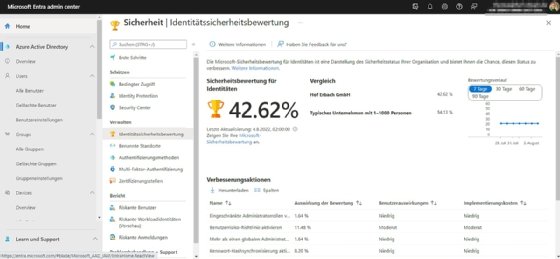

Die Optionen für Microsoft Entra finden Sie im Microsoft Entra Admin Center unter folgendem Link. Sie melden sich mit Ihrem normalen Azure-Admin-Konto an und nehmen hier sämtliche erweiterten Einstellungen für Azure AD vor.

Azure AD ist die Basis von Entra Permission Management und Entra Verified ID. Es ist jedoch weiterhin möglich, es ohne die beiden anderen Entra-Bestandteile zu nutzen. Auch Conditional Access und die kennwortlose Anmeldung lässt sich ohne zusätzliche Tools nur mit Azure AD umsetzen.

Zusammengefasst: Wenn Sie Entra nicht brauchen, ändert sich an Azure AD für Sie nichts und Sie können einfach weitermachen, wie bisher.

Azure AD und Microsoft Entra

Entra Permission Management und Entra Verified ID ziehen die für ihre Funktionen notwendigen Benutzerinformationen aus Azure AD. Dazu kommt noch die Möglichkeit Workload-Identitäten mit Azure AD und Entra zu verwalten. Damit lassen sich die Berechtigungen und Identitäten gemeinsam in Azure konfigurieren.

Sie legen Richtlinien fest, erteilen Berechtigungen oder analysieren die Risiken Ihrer Berechtigungsinformation. Die Tools helfen Ihnen, kompromittierte Identitäten zu erkennen und ihr Auftreten zu verhindern. Dazu arbeiten sie mit Conditional Access zusammen, das in Azure AD ohnehin zur Verfügung steht.

Das Entra Permission Management im CIEM

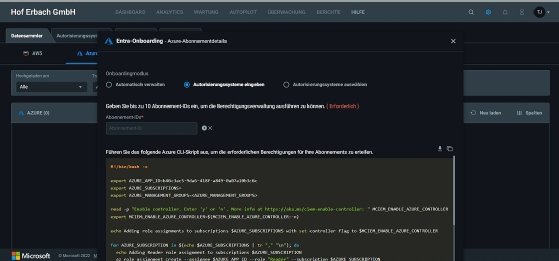

Entra Permission Management ist ein weiteres interessantes Tool in der Produktfamilie. Dabei handelt es sich um eine Lösung im Bereich Cloud Infrastructure Entitlement Management (CIEM). Microsoft hat das Produkt durch die Übernahme der Firma CloudKnox Security in sein Portfolio aufgenommen.

Die Lösung hat verschiedene Aufgaben. Zunächst können Sie Berechtigungen von Benutzerkonten in Azure AD hinsichtlich ihrer Zugriffe auf Azure, AWS und GCP überwachen. Erkennt das System, dass ein Benutzer mehr Rechte hat, als er aktuell für seine Zugriffe benötigt, schränkt Entra Permission Management die Rechte automatisch ein. Wenn der Nutzer die Rechte eben doch benötigt, schaltet die Lösung sie auf Anfrage des Benutzers auch wieder frei.

Durch dieses dauerhafte und plattformübergreifende Monitoring verbessert Entra die Sicherheit in Multi-Clouds und setzt Least Privilege Policies um. Zu Entra Permission Management gehören auch KI-Funktionen, die Anomalien bei der Nutzung von Rechen aufspüren. Das beugt Missbrauch vor und deckt Hackerangriffe schneller auf. Wenn nötig, schickt Entra Benachrichtigungen an die zuständigen Mitarbeiter – auch diese bezieht es aus Azure AD.

Entra Verified ID als dezentrale Identitätslösung aus der Cloud

Entra Verified ID soll in Zukunft Benutzerkonten und deren Daten aus Azure AD bei Bedarf mit anderen Diensten teilen können. Zum Erscheinungszeitpunkt unterstützt sie IT-Mitarbeiter beim Onboarding neuer Nutzer. Dazu verwendet Verified ID zentrale Identitätsstandards, die vor allem bei der Selbstverwaltung eine Rolle spielen. Microsoft arbeitet dazu eng mit der Gemeinschaft der Decentralized Identifiers (DIDs) zusammen.

Die Zentrale ID aus Verified ID stellt sicher, dass es sich bei dem Benutzer wirklich um die Person handelt, die das Benutzerkonto angelegt hat. Die Technik erinnert etwas an PostIdent. Verified ID lässt sich auf verschiedenen Plattformen nutzen. Es erlaubt außerdem die Verwaltung der Benutzerdaten durch die Mitarbeiter selbst. Gleichzeitig legen die Benutzer fest, welcher Dienst Zugriff auf die verschiedenen Daten im Benutzerkonto bekommt.

Dadurch kommt der Dienst auch für sicherheitskritische Bereiche wie in der Medizin in Frage. Der Benutzer legt genau fest, welche Informationen Dienst A mit Dienst B teilt, loggt sich aber mit denselben Anmeldedaten bei beiden Diensten ein. Microsoft zeigt mit diesem Dienst, dass Azure AD in Zukunft eine Art Metadienst für die Authentifizierung von Benutzerkonten werden will. Zu den praktischen Einsatzbereichen gehört auch das Registrieren von Zeitarbeitern und der Berechtigungsnachweis von Partnern, Auftragnehmern und Angestellten.

Test von Microsoft Entra

Azure AD gibt es zeitlich beschränkt in einer kostenlosen Testversion. Azure AD Free ist mit weniger Funktionen sogar dauerhaft verfügbar. Wer sich die Funktionen von Microsoft Entra näher anschauen will, kann die einzelnen Komponenten bis zu 90 Tage mit bis zu 100 Lizenzen testen.