Chaiyawat - stock.adobe.com

IoT-Terminologie: Fachbegriffe, die Sie kennen müssen

Für eine IoT-Bereitstellung müssen Admins die richtige IoT-Terminologie kennen, um alle benötigten Bausteine zu identifizieren. Unser Glossar veranschaulicht die Komponenten.

Das Internet der Dinge (Internet of Things, IoT) entwickelt sich rasant weiter. Fortschritte gibt es unter anderem bei Konnektivität, Analytics und Sicherheit zu verzeichnen. IT-Administratoren müssen die Fachbegriffe der Branche verstehen, bevor sie sich mit den Einzelheiten auseinandersetzen und eine effektive Bereitstellung erreichen können.

Unternehmen führen IoT-Technologie ein, um Aufgaben zu vereinfachen, aber die Bereitstellung wird sie vor Herausforderungen stellen. Intelligente Thermostate und Geräte, die mithilfe von Apps das Licht ausschalten, ohne dass ein Schalter umgelegt werden muss, sind Beispiele für IoT-Geräte. Diese intelligenten beziehungsweise vernetzten Geräte stellen die grundlegenden Teile von IoT dar. Aber IoT-Umgebungen umfassen viele andere Technologien, wie künstliche Intelligenz (KI), Cloud und Edge Computing, Konnektivität und Sicherheit.

Dieses Glossar mit 30 IoT-Fachbegriffen führt in die grundlegenden Konzepte von IoT ein und beschäftigt sich dann mit den spezifischen Überlegungen, die Unternehmen anstellen müssen, um das Internet of Things abzusichern und zu implementieren.

IoT-Terminologie: Zehn Fachbegriffe für Einsteiger

Beginnen Sie mit der grundlegenden IoT-Terminologie, um wichtige Komponenten von IoT kennenzulernen und zu erfahren, wie es sich in den Kontext anderer Technologietrends einordnen lässt.

Internet of Things: Bei IoT handelt es sich um ein System von Sensoren, das ohne menschliche Eingriffe Daten über eine Netzwerkverbindung erfasst und austauscht. Sensoren erkennen und reagieren auf einen Eingangswert aus der Umgebung, zum Beispiel die Temperatur eines Kühlschranks oder die Vibrationen einer Maschine. IoT-Geräte überwachen den Zustand einer Maschine, Umgebung oder Person – die Dinge im Internet der Dinge. IoT zieht seinen Mehrwert aus der Datenanalyse, wenn Admins die Technologie einsetzen, um die Effizienz zu steigern oder Prozesse besser zu verstehen.

IoT-Geräte: Manchmal auch als intelligente oder vernetzte Geräte bezeichnet, gehören dazu alle Geräte oder Sensoren mit Computing-Funktionen, die mit dem Internet verbunden sind, aber nicht traditionell internetfähig sind. Ein intelligenter Thermostat kann beispielsweise die Temperatur eines Besprechungsraums auf Grundlage der Anzahl der anwesenden Personen anpassen. Intelligente Sensoren erfassen Vorgänge in ihrer Umgebung und reagieren mit vordefinierten Funktionen, wenn bestimmte Bedingungen erfüllt sind, bevor die Daten vom Gerät gesendet werden. Herkömmliche IT-Geräte, wie Computer, Smartphones oder Tablets, zählen nicht zum Internet of Things.

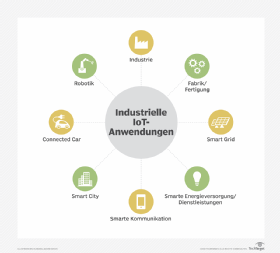

Industrial IoT (IIoT): IIoT verengt den Fokus von IoT auf die Sensoren und Aktoren (Mechanismen, die Energie in Bewegung umsetzen), die in einem Fertigungs- oder Industrieprozess verwendet werden. IIoT bezieht sich auf Maschinen, die zuvor nicht mit dem Internet verbunden waren und nun mit IoT-Geräten Analysen durchführen, die die Effizienz oder Geschäftsentscheidungen verbessern. IIoT-Anwendungsfälle umfassen Predictive Maintenance, Rückverfolgbarkeit von Lieferketten und Asset Tracking. Die Architekturkomponenten von IoT und IIoT sind oft ähnlich, aber Unternehmen nutzen beides für unterschiedliche Zwecke. IoT deckt Anwendungen für vernetzte Geräte in vielen vertikalen Bereichen auf breiterer Basis ab, während sich IIoT-Geräte in der Fertigung und bei Versorgungsunternehmen um kritische Betriebsprozesse kümmern.

Die vierte industrielle Revolution: Techniker haben vielleicht gehört, dass andere Fachleute IoT als Teil der vierten industriellen Revolution (Industrie 4.0) bezeichnen. Dahinter steckt die Idee, dass aufkommende Technologietrends – unter anderem IoT, virtuelle Realität und KI – die Art und Weise verändern, wie Menschen leben und arbeiten. Das ähnelt früheren industriellen Revolutionen, die disruptive industrielle, technologische und digitale Fortschritte mit sich brachten.

Digitale Transformation: Einige Unternehmen sprechen von IoT als Katalysator für die digitale Transformation. Diese Entwicklung geht über die bloße Einführung von IoT oder einer anderen aufkommenden Technologie hinaus und erfordert, dass Unternehmen ihre Arbeitsweise auf grundlegenden Ebenen überdenken und neu erfinden. Organisationen müssen ihre Geschäftsstrategie und -kultur untersuchen und restrukturieren, um Probleme zu lösen und Prozesse zu optimieren, indem sie manuelle in digitale Aufgaben umwandeln.

Big Data: IoT-Daten sind eine Teilmenge von Big Data. IoT-Geräte generieren riesige Datenmengen, die für Machine Learning, Predictive Modeling und Analytics verwendet werden. Aus den Daten können Unternehmen Muster und Trends erkennen, um ihre Geschäftsentscheidungen zu treffen. IoT-Daten erfordern eine Infrastruktur, mit der sich große Mengen an strukturierten und unstrukturierten Daten in Echtzeit besser verwalten, speichern und analysieren lassen. Organisationen nutzen Big Data unabhängig von der Quelle, um sich einen Wettbewerbsvorteil bei der Vermarktung ihrer Produkte oder Services zu verschaffen, ihre Prozesse zu verbessern und die Kundenzufriedenheit zu steigern.

IoT Analytics: Der Wert von IoT ergibt sich daraus, was Unternehmen mit den Daten machen, die von den Geräten generiert werden. Unternehmen nutzen Analytics, um aus der Fülle der IoT-Daten konkret verwertbare Informationen zu destillieren. IoT-Analytics-Tools nutzen Sensordaten von Quellen wie Produktionsanlagen, intelligenten Zählern oder Lieferfahrzeugen für Berichte und Analysen. IoT Analytics stellt Unternehmen vor die Herausforderung, die verschiedenen Datentypen, die Datenmenge und die für die Datenverarbeitung erforderliche Geschwindigkeit zu bewältigen.

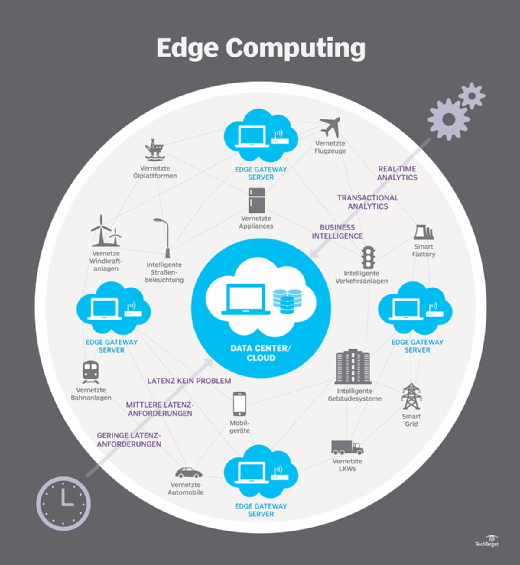

IoT-Edge-Computing: Edge Computing ist die Architektur, die IoT nutzt, um Daten nahe am Erzeugungspunkt zu verarbeiten, insbesondere wenn die Datenverarbeitung zeitkritisch ist. IoT-Edge-Computing adressiert das Problem, gewaltige Datenmengen über das Netzwerk zu transportieren, und verarbeitet Daten auf dem Gerät selbst oder auf einem Server in dessen Nähe. Anstatt alle Daten zur weiteren Nutzung zu verarbeiten, kann eine intelligente Sicherheitskamera Daten vom Gerät nur dann verarbeiten und übertragen, wenn sie eine Bewegung erkennt, was die Belastung des Netzwerks verringert. Alle Daten, die nicht in Echtzeit analysiert werden müssen, können in der Cloud ausgewertet werden.

IoT-Cloud-Computing: Unternehmen können Cloud-Computing-Dienste nutzen, um vollständig verwaltete, skalierbare Compute-Ressourcen für IoT-Bereitstellungen bereitzustellen. Diese Dienste gibt es in Form von Infrastruktur (IaaS), Plattformen (PaaS) oder Software (SaaS). Die Informationsspeicherung in der Cloud ermöglicht Unternehmen ein Backup für Disaster Recovery und kann ihnen die Kosten für den Aufbau der notwendigen Infrastruktur im eigenen Haus ersparen.

IoT-Sicherheit: Die IoT-Branche hat während der Entwicklung Maßnahmen für die IoT-Geräte- und -Netzwerksicherheit keine Priorität eingeräumt, was zu Schwachstellen führt. Viele Methoden, die Unternehmen schützen, sichern auch IoT-Geräte ab, etwa Firewalls.

Doch Geräte mit dem Internet zu verbinden, stellt einige spezielle Probleme dar. IoT-Geräte befinden sich typischerweise am Netzwerk-Edge eines Unternehmens und erhöhen die potenzielle Angriffsfläche. Die geringe Größe von IoT-Geräten begrenzt die Ressourcen, die jedes Gerät enthalten kann, unter anderem den Platz für Sicherheitsmaßnahmen, wie erweiterte Verschlüsselung. Den IoT-Standardisierungsgremien mangelt es ebenfalls an Zusammenhalt.

Infolgedessen haben Unternehmen die freie Wahl unter einer Vielzahl von Frameworks, ohne dass es klare Richtlinien gibt. Organisationen können Geräte einsetzen, die unterschiedliche Protokolle verwenden, was die Sicherheit und Interoperabilität erschwert. Gruppen wie das amerikanische National Institute of Standards and Technology (NIST) entwickeln Industriestandards, aber diese Bemühungen sind noch nicht abgeschlossen.

IoT-Terminologie: Fachbegriffe für Fortgeschrittene

Nach den grundlegenden Informationen über die IoT-Branche und die Einbindung von IoT in Unternehmensstrategien können sich IT-Administratoren nun mit den verschiedenen Bereichen innerhalb der IoT-Technologie und der Funktionsweise von IoT beschäftigen.

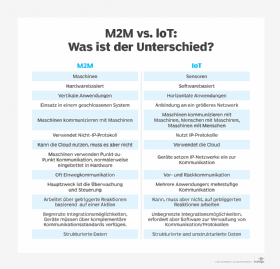

Machine-to-Machine (M2M): Mit M2M wird jede Technologie bezeichnet, zum Beispiel KI, die vernetzte Geräte nutzen, um Informationen zu übertragen oder Aktionen ohne menschliche Interaktion durchzuführen.

IoT baut auf M2M-Funktionen auf, aber die beiden Konzepte sind nicht identisch. M2M umfasst Maschinen, die mit Maschinen in einem geschlossenen Hardwaresystem kommunizieren. IoT-Sensoren verbinden sich mit einem größeren Netzwerk von Maschinen, die mit anderen Maschinen und Menschen kommunizieren. Die M2M-Technologie ist für IoT unerlässlich, wenn es um den Einsatz in Echtzeit, das Remote Monitoring von Patienten oder Geräten und die Verbesserung der Prozesseffizienz geht. Die Technologie kommt mit einem geringen Stromverbrauch aus, besitzt die Fähigkeit, Daten kontinuierlich oder selektiv zu senden und zu empfangen, und verfügt über ortsspezifische Trigger für Alarmgeräte.

Internet of Medical Things (IoMT): Das IoMT, auch als Internet der Dinge im Gesundheitswesen (Healthcare IoT) bekannt, umfasst medizinische Geräte und Anwendungen, die sich mit Gesundheitsnetzwerken verbinden, um Daten zu analysieren und die Patientenversorgung zu verbessern. Zu den häufigsten Anwendungen von IoT in Gesundheitseinrichtungen zählen das Remote Monitoring von Patienten und Asset Tracking. Das IoMT geht mit erhöhten Sicherheitsrisiken für die Patientensicherheit einher. Mit zunehmender Anzahl der vernetzten Geräte wird die Angriffsfläche größer und Hacker haben mehr Möglichkeiten, auf Patientendaten oder Geräte zuzugreifen.

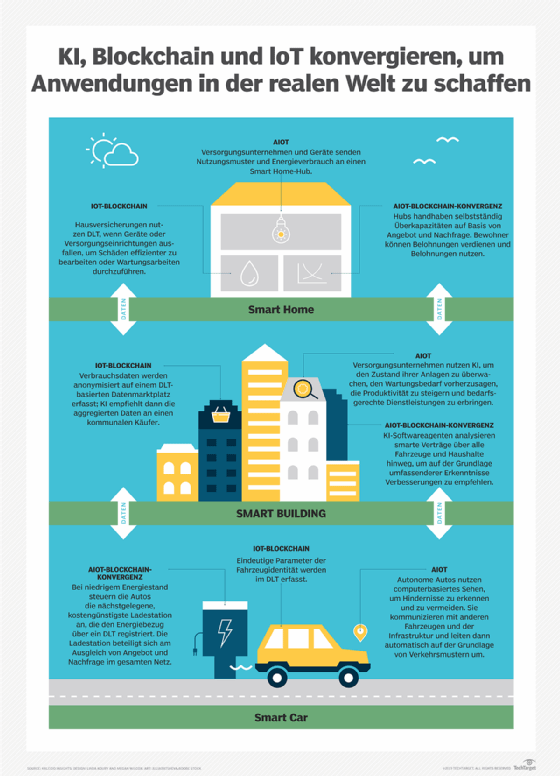

Artificial Intelligence of Things (AIoT): AIoT bezieht sich auf Anwendungen, bei denen AI (künstliche Intelligenz, KI) und IoT kombiniert werden, um die operative Effizienz zu steigern und die Datenverarbeitung zu verbessern, damit sich fundiertere Entscheidungen treffen lassen. Per AI können IoT-Geräte Entscheidungen fällen, ohne dass ein menschliches Eingreifen notwendig ist. Wenn ein IoT-Gerät so programmiert ist, dass es die Temperatur einer Maschine überwacht, kann AIoT-Software registrieren, wenn die Temperatur einen gewünschten Bereich über- oder unterschreitet, und Anpassungen vornehmen.

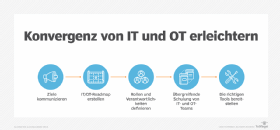

IT/OT-Konvergenz. Die Natur der IoT-Technologie erfordert, dass IT- und Operations-Team bei Software, Hardware, Steuerungssystemen und Netzwerken zusammenarbeiten, um erfolgreich zu sein. Die Konvergenz der beiden Teams kann in Unternehmen zu Konflikten führen, da sie oft unterschiedliche Prioritäten und Sichtweisen haben. IT-Teams konzentrieren sich auf die von IoT-Sensoren erzeugten Daten und die Sicherheit. OT-Teams müssen IoT unter einem praktischen Aspekt einbinden und sicherstellen, dass die Produktion reibungslos verläuft. Unternehmen müssen die Rollen und Verantwortlichkeiten von IT und OT festlegen, umreißen, wo sich IT und OT überschneiden, und die Teams mit den richtigen Tools ausstatten, um die Konvergenz zu unterstützen.

IoT-Angriffsfläche: Die IoT-Einführung vergrößert die Angriffsfläche, das heißt die Summe der potenziellen Schwachstellen in IoT-Geräten, -Software und -Netzwerken, um die sich IT-Admins kümmern müssen. Jedes IoT-Gerät verbindet sich mit einem Netzwerk und besitzt eine eigene IP-Adresse, was Hackern viele Möglichkeiten gibt, sich Zugang zu verschaffen.

IoT-Plattformen: Unternehmen können viele verschiedene Arten von IoT-Plattformen verwenden – Hardware oder Software, die eine Anwendung oder einen Dienst hostet –, um jeden Aspekt von IoT zu managen. Das können zum Beispiel Geräte, Daten, Analytics und Sicherheit sein. Plattformen vereinfachen die Herausforderungen der IoT-Bereitstellung, -Verwaltung und -Skalierbarkeit. Techniker können ihre eigenen IoT-Plattformen gestalten, um Geräte zu verwalten. Aber viele Firmen bieten IoT-PaaS an, darunter AWS, Google und Microsoft.

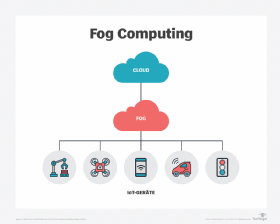

Fog Computing: Einige IT-Experten verwenden die Begriffe Fog und Edge Computing synonym. Es gibt jedoch Unterschiede zwischen den Konzepten. Fog Computing umfasst Daten, Computing, Storage und Anwendungen zwischen der Cloud und den Geräten, die Daten erzeugen. Manche Organisationen bezeichnen mit Edge Computing nur das Computing, das innerhalb von Netzwerkendpunkten stattfindet, ohne jegliche Netzwerkverbindungen. Die Daten, die sich außerhalb eines Edge-Geräts, aber noch nicht in der Cloud befinden, sind Fog. Fog Computing reduziert die Bandbreite, Latenz und Menge der Daten, die zur Cloud gesendet werden.

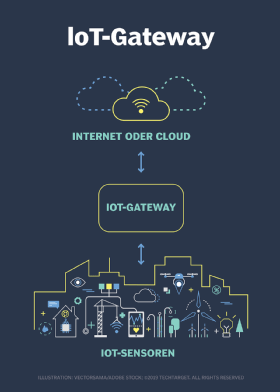

IoT-Gateway: Ein IoT-Gateway (ein Gerät oder Software) vorverarbeitet alle Daten zwischen IoT-Geräten und der Cloud. Das Gateway aggregiert und analysiert die Edge-Daten, um die Menge zu reduzieren, die durch das Netzwerk übertragen wird, was die Latenz und Bandbreite insgesamt verringert. Ohne dieses Gerät würden Unternehmen mehr Kosten für Daten in der Cloud aufwenden. Gateways erhöhen durch Verschlüsselung und Manipulationserkennung zudem die Sicherheit für Daten, die zur und aus der Cloud übertragen werden.

IoT-Betriebssystem: IoT-Geräte erfordern aufgrund ihrer geringen Größe und weil sie an abgelegenen Orten eingesetzt werden eine spezielle Technologie für die Datenübertragung über das Internet. IoT-Entwickler müssen bei IoT-Betriebssystemen speziell die Einschränkungen in Bezug auf Größe, Leistung und Verarbeitungskapazität berücksichtigen. Zu den IoT-Betriebssystemen gehören unter anderem Ubuntu Core, RIOT, Zephyr, TinyOS und Windows for IoT.

IoT-Netzwerkprotokolle: Protokolle sind die Regeln, die für Datenformat, -übertragung und -empfang gelten, sodass Geräte mit Servern, Routern und Endpunkten kommunizieren können, selbst wenn die IoT-Geräte unterschiedliche Standards oder Designs verwenden. Beispiele für IoT-Protokolle sind Message Queuing Telemetry Transport (MQTT), Wi-Fi, Bluetooth, Zigbee, LoRaWAN und Z-Wave.

IoT-Terminologie: Fachbegriffe für Experten

Sicherheit und Datenschutz stellen für jedes Unternehmen, das IoT einsetzt, eine große Herausforderung dar. IT-Admins müssen die Bedrohungen sowie die verschiedenen Vorschriften und Methoden zum Schutz von und Umgang mit Daten verstehen.

Identity and Access Management (IAM): IAM bezieht sich auf die Richtlinien und Technologien, die IT-Administratoren verwenden, um digitale Identitäten zu verwalten und den Benutzerzugriff auf sensible Informationen zu kontrollieren. IAM-Methoden – wie Single Sign-On oder Zwei-Faktor-Authentifizierung – automatisieren und vereinfachen die Prozesse, die Benutzerrechte zuweisen und nachverfolgen. Darüber hinaus überprüfen sie die Verbindung von Geräten und Anwendungen untereinander. Die wachsende Anzahl von IoT-Geräten, die Unternehmen an entfernten Standorten einsetzen, stellt ein Sicherheitsrisiko dar, das sich durch IAM reduzieren lässt.

Ereignisgesteuerte Architektur (Event-driven Architecture, EDA): EDA ermöglicht die Echtzeitverarbeitung durch ein Framework. Dieses bestimmt das Verhalten für die Erzeugung, Erkennung und den Verbrauch von Ereignissen oder jedes signifikante Ereignis in Hardware oder Software. Viele IoT-Anwendungen, etwa die Bestätigung der Legitimität einer Finanztransaktion oder das Erkennen einer Sicherheitsbedrohung, erfordern eine sofortige Verarbeitung, um so schnell wie möglich zu reagieren oder zu antworten. Unternehmen nutzen EDA, um hochskalierbare Anwendungen zu erstellen und eine komplexe Ereignisverarbeitung aus den großen Mengen an IoT-Daten zu bewerkstelligen.

Echtzeitanalyse: Entwickler wenden Echtzeitanalyse auf IoT-Daten an, weil sie Einblicke und Reaktionsfähigkeit des Computers fast sofort nach dem Eintreffen der Daten im System benötigen. Streaming-Data-Architekturen mit Echtzeitanalyse treffen durch robotergestützte Prozessautomatisierung (Robotic Process Automation, RPA) nahezu augenblickliche Entscheidungen. Diese Art der Analyse verbessert die Effizienz und kann Schäden, Verletzungen oder Verluste verhindern sowie Sicherheitsverletzungen im Netzwerk erkennen.

IoT-Richtlinie: Unternehmen verwenden ein IoT-Richtliniendokument, um die Entwicklung von IoT-Geräten und -Bereitstellung zu steuern sowie Schwierigkeiten während des gesamten Prozesses in den Griff zu bekommen. Die Policies unterscheiden sich je nach Branche, aber Sicherheit und Datenschutz bleiben oberste Priorität. IoT-Richtlinien können den Rahmen für Interoperabilität, Standardisierung und die Einhaltung von Vorschriften setzen. Firmen müssen viele Aspekte ihrer IoT-Richtlinie berücksichtigen, zum Beispiel welche Zugriffssteuerungen IoT-Geräte nutzen oder wie der Zugriff priorisiert und die IoT-Infrastruktur effektiv entwickelt werden soll.

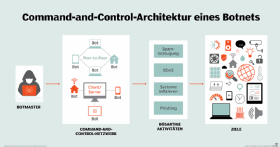

IoT-Botnetz: Traditionelle Botnetze sind seit Langem eine Plage für die IT-Landschaft, indem Angreifer gehackte Geräte für illegale Zwecke nutzen, etwa DDoS-Attacken (Distributed Denial of Service). Das IoT-Botnetz erweitert die ins Visier genommenen Ziele um intelligente Technologie wie Appliances, mit dem Internet verbundene Sensoren und Fahrzeuge. Angreifer sind imstande, jedes Gerät mit einer IP-Adresse und der Fähigkeit, Daten zu übertragen, in ein Botnet einzubinden. Unternehmen können Hunderte oder Zehntausende von IoT-Geräten besitzen, so dass die IT-Admins jedes einzelne Gerät vor Cyberbedrohungen schützen müssen.

IoT-Datenschutz: Der IoT-Datenschutz bezieht sich auf die Überlegungen, die Organisationen anstellen müssen, um die von IoT-Geräten gesammelten Informationen über Einzelpersonen zu schützen. Da Verbraucher zunehmend Technologie nutzen, um immer mehr Aspekte ihres Lebens zu organisieren und zu verwalten, zeigen sie sich besorgt darüber, wie Unternehmen die erfassten Daten nutzen.

Die meisten Menschen wissen oder kontrollieren nicht, wie Firmen die über sie gesammelten Daten verwenden oder monetarisieren. Auch wenn die von einem Sensor erhobenen Daten vielleicht kein Problem darstellen, könnten Unternehmen durch die Kombination mit Daten von anderen Endpunkten und deren Analyse sensible Informationen ableiten. Verschiedene Länder, in den USA auch einzelne Bundesstaaten, haben begonnen, Gesetze auf den Weg zu bringen, um die Verwendung personenbezogener Daten durch Unternehmen zu regulieren. Dazu zählen beispielsweise in der EU die General Data Protection Regulation (GDPR) oder in den USA der California Consumer Privacy Act (CCPA).

GDPR/DSGVO: Diese Verordnung regelt die Datenschutzgesetze in der gesamten Europäischen Union, in Deutschland als DSGVO bekannt. Laut der Verordnung müssen Organisationen transparent darlegen, wie sie personenbezogene Daten verwenden. Außerdem sind alle Betroffenen innerhalb von 72 Stunden zu benachrichtigen, wenn es durch einen Angriff zu einer Datenpanne gekommen ist.

Organisationen dürfen keine personenbezogenen Informationen verarbeiten, wenn sie nicht mindestens eine von sechs Bedingungen erfüllen, wie die ausdrückliche Zustimmung der jeweiligen Person. Obwohl sich die DSGVO nicht auf IoT konzentriert, schließen die Richtlinien IoT-Geräte ein. IoT-Geräte verwenden oft keine grafischen Benutzeroberflächen, was es schwieriger macht, einen Kunden über die Verwendung seiner persönlichen Daten zu informieren. Häufig verlagern Unternehmen die Datenverarbeitung in die Cloud, so dass zahlreiche Parteien beteiligt sein können. Die DSGVO schreibt vor, dass alle an einer Lieferkette Beteiligten für die Datennutzung Verantwortung übernehmen müssen.

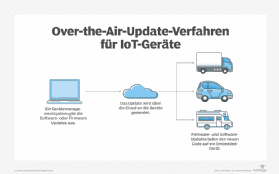

OTA-Updates (Over the Air): Unternehmen können die Software oder Firmware von IoT-Geräten patchen oder neue Betriebssysteme drahtlos per OTA-Updates bereitstellen. Diese Update-Methode sorgt skalierbar für die Sicherheit der Geräte und ein hohes Maß an Performance. Die Option nutzt die gleichen drahtlosen Kommunikationswege, über die die Geräte bereits Daten senden und empfangen. IT-Admins müssen möglicherweise schwer zugängliche Geräte aktualisieren – etwa autonome Fahrzeuge, Smart-Home-Lautsprecher oder Versorgungssensoren –, und OTA-Updates machen es überflüssig, diese Geräte vor Ort zu patchen.

Digital Twins: Digitale Zwillinge stellen Produkte oder Arbeitsabläufe über ihren Lebenszyklus hinweg virtuell dar, während sie sich weiterentwickeln. Die Darstellung verwendet einen physischen Gegenstand in der realen Welt, den digitalen Zwilling selbst in Softwareform und die Daten, die beide miteinander verbinden.

Unternehmen nutzen die Daten der IoT-Sensoren in der physischen Welt, um den digitalen Zwilling zu informieren und dessen Interaktionen, Entwicklung und Lebenszyklusmanagement zu verstehen. Entwickler können IoT-Produkte auf Leistung und Zuverlässigkeit testen, um die Leistung in der realen Welt zu verbessern oder vorherzusagen, wann eine Maschine ausfallen wird. In einer Produktionslinie könnte ein digitaler Zwilling des Arbeitsablaufs zeigen, wo Engpässe bestehen und wie man effektiv mit Nachfrageschwankungen umgeht.

Blockchain: Diese Distributed-Ledger-Technologie erstellt eine permanente, manipulationssichere Aufzeichnung von Transaktionen, um das Vertrauen in Hersteller zu stärken. Unternehmen in der gesamten Lieferkette können mithilfe von IoT-Sensoren Waren verfolgen. Per Blockchain sind sie in der Lage, nachzuvollziehen, woher Waren (zum Beispiel Lebensmittel) stammen, oder gegen gefälschte Medikamente vorzugehen. Kriminelle würden sich schwertun, Informationen in einer Blockchain zu fälschen, da jeder Computer im Distributed Ledger über eine gleichzeitig aktualisierte und validierte Kopie verfügt.