kentoh - Fotolia

Ein Glossar zu Fachbegriffen und Arten von WAN-Technologien

Als (Netzwerk-) Administrator müssen Sie die WAN-Fachbegriffe kennen. Dieses Glossar erläutert die verschiedenen Arten von WAN-Technologien und die wichtigsten WAN-Architekturen.

Am Anfang waren die LANs. Nun, ganz am Anfang war es nicht, aber die Schaffung von LANs führte schließlich zu anderen Fortschritten in der Netzwerktechnik, zum Beispiel zu Weitverkehrsnetzen (WAN) und verschiedenen Arten von WAN-Technologien.

LANs, also lokale Netzwerke, verbinden Computer und Geräte im selben geografischen Gebiet. Mit der Weiterentwicklung der Technologie stieg auch der Bedarf an einem Netzwerk, das sich ausdehnen und eine wachsende Anzahl von Geräten unterstützen kann. Der technologische Fortschritt führte zu einer größeren Vielfalt an WAN-Technologien und -Architekturen, von denen jedes Unternehmensnetzwerk profitieren kann.

Dieses Glossar behandelt sowohl alte als auch neue Arten von WAN-Technologien, Konzepten und Protokollen, die für jedes Netzwerkteam unerlässlich sind. Lernen Sie diese neun Schlüsselbegriffe kennen und erfahren Sie, warum sie wichtig sind.

Einführung in die Arten von WAN-Technologien

WAN: Ein WAN oder Wide Area Network ist ein privates Netzwerk, das mehrere geografisch verteilte Standorte und LANs miteinander verbindet. Das WAN eines Unternehmens verbindet den Hauptsitz mit Zweigstellen und anderen Einrichtungen, damit diese verteilten Standorte auf Geschäftsressourcen und -anwendungen zugreifen können. Ein WAN kann sowohl kabelgebundene als auch drahtlose Verbindungen nutzen, und zwar sowohl eigene als auch solche, die von einem Dienstanbieter bezogen werden. Kabelgebundene WANs sind bei Unternehmen nach wie vor am beliebtesten.

ROBO: ROBO steht für Remote Office/Branch Office, also eine von der Unternehmenszentrale entfernte Niederlassung. ROBOs können wie die Hauptniederlassung arbeiten oder einen anderen, spezialisierten Dienst anbieten. ROBOs können nur wenige Kilometer vom Hauptsitz entfernt sein oder in einem anderen Land liegen. Die IT-Teams sind in der Regel in den Hauptniederlassungen angesiedelt. Sie können daher Probleme lösen und sicherstellen, dass die Daten für die ROBOs aus der Ferne ordnungsgemäß gespeichert werden, was andernfalls für beide Seiten zu Problemen führen kann.

VPN: Ein virtuelles privates Netzwerk ist eine Software, die verschlüsselte Tunnel verwendet, um autorisierte Remote-Mitarbeiter mit dem Netzwerk und den Geschäftsressourcen eines Unternehmens zu verbinden. Traditionell wird die VPN-Client-Software auf den einzelnen Benutzergeräten ausgeführt, wobei in der Regel Fernzugriffs- und Standort-zu-Standort-Konfigurationen zum Einsatz kommen. Ursprünglich nutzten Mitarbeiter von Zweigstellen VPNs, um auf sichere und kostengünstige Weise auf Unternehmensanwendungen zuzugreifen. Jetzt sind VPNs auch für Remote-Mitarbeiter, mobile Mitarbeiter, BYOD und mehr nützlich.

MPLS: MPLS steht für Multiprotocol Label Switching, eine Routing-Technik, die entwickelt wurde, um den Verkehrsfluss im Netzwerk zu gestalten und zu beschleunigen. MPLS leitet Datenpakete auf Layer 2 und nicht auf Layer 3 weiter. Dabei werden Labels verwendet, die Informationen über den vorbestimmten Pfad und die Prioritätsstufe eines Pakets enthalten, um den Datenverkehr weiterzuleiten. Trotz der höheren Kosten hat sich MPLS aufgrund seiner hohen Leistung, Servicequalität und Zuverlässigkeit bei Unternehmen durchgesetzt. Außerdem funktioniert MPLS unabhängig vom Protokoll- oder Transporttyp, wie IP oder Ethernet.

BGP: Das Border Gateway Protocol ist ein Routing-Protokoll, das Pakete über das Internet leitet. BGP übermittelt in der Regel Informationen für ein autonomes System, zum Beispiel das Netzwerk eines Internet Service Providers, und sendet die Netzwerk-Präfixe und Informationen des Datenverkehrs an das WAN weiter. Edge-Router verwenden BGP und Routing-Tabellen, um den kürzesten Pfad zu bestimmen und Entscheidungen auf der Grundlage von Richtlinien des Netzwerkadministrators sowie Pfadattributen zu treffen.

SLA: Ein Service Level Agreement ist ein Vertrag zwischen einem Dienstanbieter und einem Kunden, der dazu beiträgt, die Erwartungen des Kunden und die Dienste des Anbieters in Einklang zu bringen. SLAs sind für WAN-Dienste und Konnektivität wichtig, um eine hohe Leistung und Zuverlässigkeit für Netzwerkanwendungen zu gewährleisten. Ein SLA sollte eine Erklärung der Ziele, eine Liste der Dienste des Anbieters, die Verantwortlichkeiten des Anbieters und des Kunden, Leistungskennzahlen und Strafen für den Fall enthalten, dass der Anbieter die festgelegten Erwartungen nicht erfüllt.

QoS: Die Dienstgüte (Quality of Service, QoS) verwaltet und misst den Datenverkehr und die Netzwerkressourcen, um sicherzustellen, dass das Netzwerk die erforderliche Leistung erbringt. Netzwerkadministratoren können Prioritäten für Datentypen festlegen. QoS hilft dann Unternehmen dabei, die Datenverkehrsanforderungen sensibler Anwendungen zu erfüllen, beispielsweise Echtzeit-Video und -Audio. QoS misst Metriken wie Paketverlust, Latenz, Jitter, Bandbreite und Mean Opinion Score – eine Metrik für die Sprachqualität.

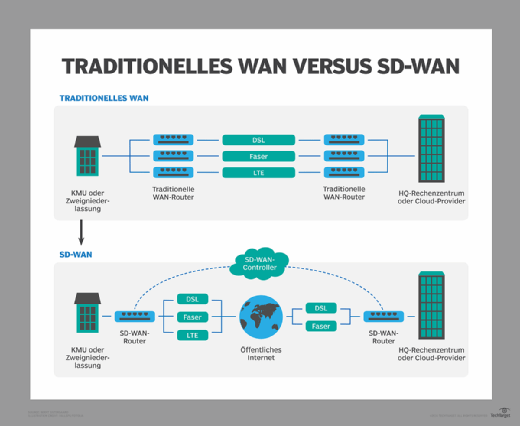

SD-WAN: Ein softwaredefiniertes WAN ist eine neue Art der WAN-Technologie. Es nutzt Konzepte aus dem Bereich Software-defined Networking (SDN) für das Routing des Datenverkehrs über ein Netzwerk. SD-WAN erstellt ein virtuelles Overlay über bestehende WAN-Links und -Verbindungen, um die Bandbreite zu optimieren und Daten zu transportieren. Unternehmen können SD-WANs nutzen, um geschäftskritischen Datenverkehr zu priorisieren und Ausfallsicherheitsrichtlinien zu konfigurieren. SD-WANs werden von zentralen Controllern verwaltet und zielen darauf ab, den Netzwerkbetrieb zu vereinfachen, etwa in Bezug auf Sicherheit und Zuverlässigkeit.

WAN-Optimierung: Ziel der WAN-Optimierung ist es, den Zugriff des Benutzers auf wichtige Anwendungen und Informationen in einem Netzwerk zu beschleunigen. Die Technologien dieser Kategorie, die auch als WAN-Beschleunigung bezeichnet werden, sorgen dafür, dass Daten effizient über ein WAN fließen. Sie umfasst mehrere verschiedene Verfahren, darunter Traffic Shaping, Daten-Caching, Protokoll-Spoofing und mehr.