zenzen - adobestock

5 Firewall-Arten mit Vor- und Nachteilen im Überblick

Firewalls bleiben ein Kernbestandteil der Netzwerksicherheit. Wir sorgen für Durchblick bei den verschiedenen Firewall-Typen, -Bereitstellungsmodellen und -Platzierungsoptionen.

Fast 40 Jahre, nachdem das Konzept der Netzwerk-Firewall in die Sicherheitsdebatte Einzug gehalten hat, ist diese Technologie nach wie vor ein unverzichtbares Tool im Arsenal der Netzwerksicherheit von Unternehmen. Die Firewall ist ein Mechanismus, der bösartigen Datenverkehr herausfiltert, bevor er den Netzwerkperimeter überschreitet, und hat sich im Laufe der Jahrzehnte bewährt. Aber wie bei jeder essenziellen Technologie, die über einen längeren Zeitraum hinweg genutzt wird, hat es auch bei der Firewall immer wieder Entwicklungen gegeben, die sowohl ihre Funktionalität als auch ihre Bereitstellungsmöglichkeiten verbessert haben.

Die Firewall geht auf eine frühe Phase des modernen Internets zurück, als Systemadministratoren feststellten, dass ihre Netzwerkperimeter von externen Angreifern überwunden wurden. Man benötigte ein Verfahren, das den Netzwerk-Traffic auf eindeutige Anzeichen von Cybervorfällen untersucht.

Steven Bellovin, damals Mitarbeiter bei AT&T Labs Research und heute Professor für Informatik an der Columbia University, gilt als derjenige, der den Begriff Firewall zum ersten Mal verwendete, um den Prozess des Herausfilterns von unerwünschtem Netzwerk-Traffic zu beschreiben – auch wenn er dies nicht selbst behauptet. Die Bezeichnung (übersetzt: Brandmauer) ist eine Metapher, die das Gerät mit einer Trennwand vergleicht, die aufgrund ihrer Beschaffenheit verhindern soll, dass ein Feuer von einem Gebäude auf ein anderes übergreift. Im Networking-Bereich bestand die Idee darin, eine Art Filter zwischen dem angeblich sicheren internen Netzwerk und dem über diese Netzwerkverbindung ein- und ausgehenden Internet-Traffic einzufügen.

Der Begriff hat sich allmählich so eingebürgert, dass kein Gespräch über Netzwerksicherheit mehr stattfindet, ohne dass er zumindest erwähnt wird. Im Laufe der Zeit haben sich verschiedene Arten von Firewalls entwickelt.

Welche Firewall-Arten gibt es?

In diesem Artikel stellen wir fünf Haupttypen von Firewalls vor, die unterschiedliche Mechanismen verwenden, um bösartigen Datenverkehr zu erkennen und zu filtern. Die genaue Anzahl der Optionen ist jedoch nicht annähernd so wichtig wie der Gedanke, dass die verschiedenen Firewall-Produkte unterschiedliche Aufgaben erfüllen. Darüber hinaus benötigen Unternehmen möglicherweise mehr als eine der fünf Firewalls, um ihre Systeme optimal zu schützen. Eine einzige Firewall könnte aber auch die Funktionen von mehreren dieser Firewall-Arten übernehmen. Außerdem sollte man die drei verschiedenen Optionen für die Firewall-Bereitstellung sowie die Möglichkeiten für die Firewall-Platzierung berücksichtigen, auf die wir noch näher eingehen werden.

Diese fünf Arten von Firewalls gibt es:

- Paketfilter-Firewall.

- Gateway auf Leitungsebene (Circuit-Level Gateway).

- Gateway auf Anwendungsebene (Application Level Gateway oder auch Proxy Firewall).

- Stateful Inspection Firewall.

- Next-Generation Firewall (NGFW).

Firewall-Geräte und -Dienste können einen Schutz bieten, der über die Standard-Firewall-Funktion hinausgeht, etwa durch ein Intrusion Detection System (IDS) oder Intrusion Prevention System (IPS), Schutz vor DoS-Angriffen, Sitzungsüberwachung und andere Sicherheitsdienste zum Schutz von Servern und anderen Geräten innerhalb des privaten Netzwerks. Obwohl einige Firewall-Arten als multifunktionale Sicherheitsgeräte arbeiten, müssen sie Teil einer mehrschichtigen Architektur sein, die effektive Sicherheitsrichtlinien des Unternehmens durchsetzt.

Wie funktionieren die verschiedenen Arten von Firewalls?

Firewalls werden traditionell in eine Netzwerkverbindung eingefügt und überwachen den gesamten Datenverkehr, der über diesen Punkt läuft. Dabei erkennen sie, welcher Traffic harmlos ist und welche Pakete zu einem Angriff gehören.

Firewalls überwachen den Traffic mit einer Reihe vorgegebener Regeln, um schädliche Inhalte auszusortieren. Zwar kann kein Sicherheitsprodukt genau vorhersagen, was mit den Inhalten bezweckt wird. Doch dank der Fortschritte in der Sicherheitstechnologie ist es möglich, anhand von bekannten Mustern in den Netzwerkdaten frühere Angriffe auf andere Unternehmen zu erkennen.

Alle Firewalls wenden Regeln an, die die Kriterien festlegen, aufgrund deren ein oder mehrere Pakete in einer Transaktion unbedenklich an den vorgesehenen Empfänger geroutet werden können.

Die fünf Arten von Firewalls spielen in Unternehmensumgebungen weiterhin eine wichtige Rolle.

1. Paketfilter-Firewall

Paketfilter-Firewalls arbeiten an den Knotenpunkten, wo Geräte wie Router und Switches ihre Aufgaben verrichten. Diese Firewalls routen aber keine Pakete, sondern vergleichen jedes empfangene Paket mit einer Reihe festgelegter Kriterien, zum Beispiel den zulässigen IP-Adressen, dem Pakettyp, der Portnummer und anderen Aspekten der Paketprotokoll-Header. Als problematisch eingestufte Pakete werden nicht weitergeleitet und fallen somit weg.

Vorteile von Paketfilter-Firewalls

- Ein einziges Gerät kann den Traffic für das gesamte Netzwerk filtern.

- Extrem schnell und effizient beim Scannen des Datenverkehrs.

- Kostengünstig.

- Minimale Auswirkungen auf andere Ressourcen, die Netzwerk-Performance und das Endbenutzererlebnis.

Nachteile von Paketfilter-Firewalls

- Da die Traffic-Filterung ausschließlich auf IP-Adress- oder Portinformationen basiert, fehlt der Paketfilterung der breitere Kontext, der andere Arten von Firewalls ausmacht.

- Die Payload wird nicht überprüft und lässt sich leicht manipulieren.

- Nicht die ideale Option für jedes Netzwerk.

- Zugriffskontrolllisten (Access Control List, ACL) lassen sich unter Umständen schwierig einrichten und verwalten.

Die Paketfilterung bietet vielleicht nicht für jeden Anwendungsfall das erforderliche Maß an Sicherheit, aber es gibt Situationen, in denen diese kostengünstige Firewall eine solide Option ist. Für kleine Unternehmen oder solche mit begrenztem Budget bietet die Paketfilterung ein grundlegendes Sicherheitslevel, das vor bekannten Bedrohungen schützt. Größere Unternehmen können die Paketfilterung auch als Teil einer mehrschichtigen Verteidigung nutzen, um potenziell schädlichen Traffic zwischen internen Abteilungen abzuschirmen.

2. Verbindungs-Gateway (Circuit Level Gateway)

Mit einer anderen relativ schnellen Methode für die Identifizierung bösartiger Inhalte überwachen Circuit Level Gateways TCP-Handshakes und andere Nachrichten des Netzwerkprotokolls zur Sitzungsinitiierung im Netzwerk, die zwischen dem lokalen und dem Remote Host ausgetauscht werden. Damit wird festgestellt, ob die initiierte Sitzung zulässig ist, das heißt, ob das Remote-System als vertrauenswürdig eingestuft wird. Diese Gateways untersuchen jedoch nicht die Pakete selbst.

Vorteile von Circuit Level Gateways

- Sie verarbeiten nur angeforderte Transaktionen. Der gesamte übrige Traffic wird verworfen.

- Einfache Einrichtung und Verwaltung.

- Geringe Kosten und minimale Auswirkung auf die Endbenutzererlebnis.

Nachteile von Circuit Level Gateways

- Wenn sie nicht in Kombination mit anderen Sicherheitstechnologien eingesetzt werden, bieten Circuit Level Gateways keinen Schutz vor Datenlecks von Geräten innerhalb der Firewall.

- Kein Monitoring der Anwendungsschicht.

- Es sind ständige Updates notwendig, um die Regeln aktuell zu halten.

Circuit Level Gateways bieten zwar ein höheres Maß an Sicherheit als Paketfilter-Firewalls, doch Unternehmen sollten sie in Verbindung mit anderen Systemen nutzen. So werden etwa Verbindungs-Gateways typischerweise zusammen mit Application Level Gateways eingesetzt. Diese Strategie kombiniert Eigenschaften von Paketfilter-Firewalls und Circuit Level Gateways mit Content-Filterung.

3. Application Level Gateway

Diese Geräteart, technisch gesehen ein Proxy und manchmal auch als Proxy Firewall bezeichnet, fungiert als einziger Eintritts- und Austrittspunkt in das, beziehungsweise aus dem Netzwerk. Gateways auf Anwendungsebene filtern Pakete nicht nur nach dem Dienst, für den sie bestimmt sind (wie durch den Zielport angegeben), sondern auch nach anderen Merkmalen, zum Beispiel dem HTTP-Request-String.

Gateways, die auf Anwendungsebene filtern, bieten zwar ein hohes Maß an Datensicherheit, können aber die Netzwerk-Performance erheblich beeinträchtigen und schwierig zu verwalten sein.

Vorteile von Application Level Gateways

- Diese Gateways untersuchen die gesamte Kommunikation zwischen externen Quellen und Geräten hinter der Firewall. Hierbei überprüfen sie nicht nur Adress-, Port- und TCP-Header-Informationen, sondern auch den Inhalt selbst, bevor sie den Traffic durch den Proxy leiten.

- Feingranulare Sicherheitskontrollen, die beispielsweise den Zugriff auf eine Website zulassen, aber gleichzeitig einschränken können, welche Seiten der Benutzer auf dieser Website öffnen darf.

- Schutz der Anonymität von Benutzern.

Nachteile von Application Level Gateways

- Die Netzwerkleistung kann beeinträchtigt werden.

- Kostspieliger als einige andere Firewall-Optionen.

- Es ist ein hohes Maß an Aufwand erforderlich, um den maximalen Nutzen aus diesem Gateway-Typ zu ziehen.

- Nicht mit allen Netzwerkprotokollen kompatibel.

Application Level Firewalls kann man am besten einsetzen, um Unternehmensressourcen vor Bedrohungen durch Webanwendungen zu schützen. Sie blockieren den Zugriff auf gefährliche Websites und verhindern, dass sensible Informationen innerhalb der Firewall nach außen dringen. Sie können jedoch Verzögerungen in der Kommunikation verursachen.

4. Stateful Inspection Firewall

Stateful Inspection Firewalls untersuchen nicht nur jedes einzelne Paket, sondern verfolgen auch, ob dieses Paket Teil einer bestehenden TCP- oder anderen Netzwerksitzung ist oder nicht. Dies bietet mehr Sicherheit als Paketfilterung oder Circuit Monitoring allein, kostet aber auch mehr Netzwerk-Performance.

Eine weitere Stateful-Inspection-Variante ist die Multilayer Inspection Firewall, die den Ablauf der stattfindenden Transaktionen über mehrere Protokollschichten des siebenschichtigen OSI-Netzwerkmodells (Open Systems Interconnection) berücksichtigt.

Vorteile von Stateful Inspection Firewalls

- Die gesamte Sitzung im Hinblick auf den Status der Verbindung wird überwacht. Dabei werden gleichzeitig die IP-Adressen und Payloads überprüft, um die Sicherheit zu erhöhen.

- Ein hohes Maß an Kontrolle darüber, welche Inhalte in das Netzwerk hinein oder heraus gelangen.

- Es ist nicht notwendig, zahlreiche Ports zu öffnen, um Traffic in beide Richtungen zuzulassen.

- Umfangreiche Protokollierungsfunktionen.

Nachteile von Stateful Inspection Firewalls

- Ressourcenintensiv. Außerdem wird die Geschwindigkeit der Netzwerkkommunikation beeinträchtigt.

- Teurer als andere Firewall-Optionen.

- Es fehlen Authentifizierungsfunktionen, um zu gewährleisten, dass die Traffic-Quellen nicht manipuliert sind.

Die meisten Unternehmen profitieren vom Einsatz einer Stateful Inspection Firewall. Diese Geräte dienen als umfassenderes Gateway zwischen Computern und anderen Assets innerhalb der Firewall sowie Ressourcen außerhalb des Unternehmens. Sie sind ebenfalls äußerst effektiv, wenn es darum geht, Netzwerkgeräte vor bestimmten Angriffen zu schützen, wie DoS.

5. Next-Generation Firewall (NGFW)

Eine typische NGFW kombiniert Packet Inspection mit Stateful Inspection. Zudem umfasst sie gewisse DPI-Funktionen (Deep Packet Inspection) und andere Netzwerksicherheitssysteme, zum Beispiel IDS, IPS, Malware-Filter und Antivirus.

Während die Packet Inspection in herkömmlichen Firewalls ausschließlich den Protokoll-Header des Pakets untersucht, schaut sich die DPI die konkreten Daten an, die das Paket überträgt. Eine DPI-Firewall verfolgt den Verlauf einer Web-Browsing-Sitzung und kann feststellen, ob ein Paket-Payload, wenn er mit anderen Paketen in einer HTTP-Serverantwort zusammengesetzt wird, eine zulässige HTML-formatierte Antwort darstellt.

Vorteile von NGFWs

- Kombination von DPI mit Malware-Filterung und anderen Kontrollen, um ein optimales Level an Filterung zu gewährleisten.

- Der gesamte Traffic von Layer 2 bis zur Anwendungsschicht wird verfolgt, so dass man genauere Einblicke als bei anderen Methoden erhält.

- Automatische Aktualisierung für aktuellen Kontext möglich.

Nachteile von NGFWs

- Um maximal zu profitieren, müssen Unternehmen NGFWs in andere Sicherheitssysteme integrieren, was ein komplexer Prozess sein kann.

- Kostspieliger als andere Firewall-Typen.

NGFWs sind ein essenzieller Schutz für Unternehmen in stark regulierten Branchen wie dem Gesundheitswesen oder dem Finanzsektor. Diese Firewalls bieten Multifunktionalität, was für diejenigen interessant ist, die genau wissen, wie gefährlich die Bedrohungslage ist. NGFWs funktionieren am besten, wenn sie in andere Sicherheitssysteme integriert werden, was in vielen Fällen ein hohes Maß an Fachwissen erfordert.

Möglichkeiten der Firewall-Bereitstellung

So wie sich die IT-Nutzungsmodelle weiterentwickelt haben, haben sich auch die Optionen für die Sicherheitsbereitstellung verändert. Firewalls können heute als Hardware-Appliance, softwarebasiert oder als Service bereitgestellt werden.

Hardwarebasierte Firewalls

Bei einer hardwarebasierten Firewall handelt es sich um eine Appliance, die als sicheres Gateway zwischen Geräten innerhalb und außerhalb des Netzwerkperimeters fungiert. Da es sich um eigenständiges Gerät handelt, beanspruchen hardwarebasierte Firewalls keine Rechenleistung oder andere Ressourcen der Host-Geräte.

Diese manchmal auch als netzwerkbasierte Firewalls bezeichneten Appliances eignen sich ideal für mittlere und große Unternehmen, die viele Geräte schützen möchten. Hardwarebasierte Firewalls erfordern mehr Wissen in puncto Konfiguration und Verwaltung als ihre Host-basierten Gegenstücke.

Softwarebasierte Firewalls

Eine softwarebasierte Firewall, auch Host Firewall genannt, läuft auf einem Server oder einem anderen Gerät. Die Host-Firewall-Software muss auf jedem Gerät installiert werden, das geschützt werden soll. Daher verbrauchen softwarebasierte Firewalls einen Teil der CPU- und RAM-Ressourcen des Host-Geräts.

Softwarebasierte Firewalls bieten einzelnen Geräten einen erheblichen Schutz vor Viren und anderer Malware. Sie erkennen verschiedene Programme, die auf dem Host laufen, und filtern gleichzeitig den ein- und ausgehenden Traffic. Dies ermöglicht eine fein abgestufte Kontrolle und erlaubt es, die Kommunikation von und zu einem Programm zuzulassen, sie aber von und zu einem anderen zu verhindern.

Cloud- beziehungsweise gehostete Firewalls

Managed Security Service Provider (MSSP) bieten Cloud-basierte Firewalls an. Dieser gehostete Service ist so konfiguriert, dass er sowohl interne Netzwerkaktivitäten als auch On-Demand-Umgebungen von Dritten überwacht. Cloud-basierte Firewalls werden auch als Firewall as a Service bezeichnet und können vollständig von einem MSSP verwaltet werden. Das macht sie zu einer sinnvollen Option für große oder stark verteilte Unternehmen mit Lücken bei den Sicherheitsressourcen. Cloud-basierte Firewalls sind auch für kleinere Unternehmen mit wenig Mitarbeitern und begrenztem Fachwissen von Vorteil.

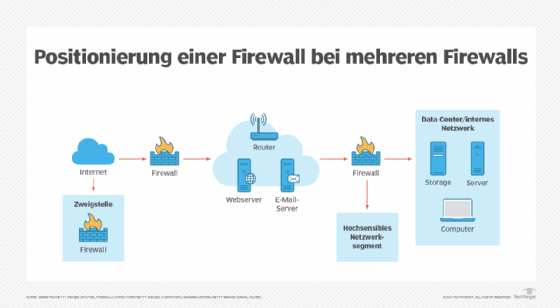

Firewall-Positionierung: Wo sollte eine Firewall platziert werden?

Mit der Entwicklung der verschiedenen Firewall-Typen haben sich auch die Möglichkeiten der Firewall-Platzierung geändert. Die drei häufigsten Positionen für Firewalls sind:

- Zwischen internen und externen Netzwerken.

- Zwischen externen und DMZ-Netzwerken.

- Zwischen internen Netzwerken.

Während einige Netzwerke nur eine einzige Firewall benötigen, sind für viele komplexe Netzwerke mehrere Firewalls erforderlich – etwa eine Perimeter-Firewall zum Schutz vor dem externen Netzwerk, eine interne Firewall für die Packet Inspection auf Layer 3 und eine dritte Firewall zum Schutz der Daten auf Layer 2.

Wie Sie die richtige Firewall für Ihr Unternehmen auswählen

Bei der Entscheidungsfindung, welche Firewall infrage kommt, müssen Unternehmen berücksichtigen, was die Firewall schützen soll, welche Ressourcen zur Verfügung stehen und wie ihre Infrastruktur aufgebaut ist. Die beste Firewall für ein Netzwerk eignet sich möglicherweise nicht für ein anderes.

Folgende Fragen sollten Sie hierbei klären:

- Was sind die technischen Ziele für die Firewall? Kann ein einfacheres Produkt besser funktionieren als eine Firewall mit mehr Funktionen und Möglichkeiten, die unter Umständen nicht notwendig sind?

- Wie fügt sich die Firewall in die Architektur des Unternehmens ein? Überlegen Sie, ob die Firewall einen wenig sichtbaren Dienst im Internet oder eine Webanwendung schützen soll.

- Welche Arten der Traffic-Überprüfung sind erforderlich? Einige Anwendungen verlangen die Überwachung aller Paketinhalte, während andere die Pakete auf Grundlage von Quell- und Zieladresse sowie Ports klassifizieren.

Viele Firewall-Implementierungen enthalten Funktionen verschiedener Arten von Firewalls. Daher geht es bei der Auswahl einer Firewall selten darum, ein Produkt zu finden, das genau in eine bestimmte Kategorie passt. Beispielsweise kann eine NGFW neue Funktionen zusammen mit einigen Features von Paketfilter-Firewalls, Application Level Gateways oder Stateful Inspection Firewalls in sich vereinen.

Die Wahl der idealen Firewall beginnt mit dem Wissen um die Architektur und die Funktionen des zu schützenden privaten Netzwerks. Sie erfordert aber auch Kenntnisse über die verschiedenen Arten von Firewalls und Firewall-Richtlinien, die für das Unternehmen am effektivsten sind.

Unabhängig davon, für welche Art(en) von Firewalls sich Ihr Unternehmen entscheidet, sollten Sie bedenken, dass eine falsch konfigurierte Firewall in mancher Hinsicht schlimmer sein kann als überhaupt keine Firewall, da sie einen gefährlichen falschen Eindruck von Sicherheit vermittelt, obwohl sie wenig oder gar keinen Schutz bietet.