WrightStudio - stock.adobe.com

Die Zukunft von VPNs im Unternehmen

VPNs sind das Arbeitspferd der Online-Konnektivität. Verbesserungen der Software und der Endgerätleistung verändern die Art und Weise, wie Unternehmen die Technologie nutzen.

Vor der COVID-19-Pandemie sagten viele jahrelang den Untergang der VPNs voraus. Dann, in den ersten Monaten der Pandemie, stieg der Wert von VPNs sprunghaft an. Neue Ansätze für VPN-Strategien wurden innerhalb weniger Wochen entwickelt, da die Unternehmen nach neuen Wegen suchten, um ihre Mitarbeiter an entfernten Standorten zu vernetzen.

Es ist jedoch an der Zeit zu fragen: Wie sieht die Zukunft der VPN-Technologie jetzt aus?

Vergangenheit und Zukunft der VPN-Konnektivität

Die Flucht von Büroangestellten ins Home-Office führte zu einem neuen Dilemma: Wie sollten Firmen ihre Arbeitskräfte unterstützen, die Computer und mobile Geräte von zu Hause aus nutzen, um auf Unternehmensressourcen zuzugreifen?

Das traditionelle VPN verwendet ein Fat-Client-Modell, um einen sicheren Tunnel vom Client-Gerät zum Firmennetzwerk aufzubauen. Die gesamte Netzwerkkommunikation nutzt diesen Tunnel. Allerdings hat dieses Modell seinen Preis: Für den Zugriff auf Public-Cloud-Ressourcen muss der VPN-Tunnel durchquert werden. Auf der anderen Seite leitet dann das Unternehmensnetzwerk den Zugriff wieder zurück zum internetbasierten Cloud Provider. Dieses Verfahren wird als Hairpinning bezeichnet.

Internetbasierte VPNs unterstützen keine Dienstqualität und können daher zeitkritischen Netzwerkdatenverkehr, zum Beispiel Sprach- und Videoübertragung in Echtzeit, nicht bewältigen. Die Kombination aus unkontrollierter Latenz, Jitter und Paketverlusten kann Technologien für die Zusammenarbeit in Echtzeit unbrauchbar machen. Sogenannte private oder persönliche VPNs sind zwar nützlich für Benutzer, die ihre tatsächlichen IP-Adressen verbergen müssen, eignen sich aber nicht für den Zugang zu Unternehmen. Diese Dienste stellen eine VPN-Verbindung von einem Gerät zum Netzwerk des VPN-Anbieters her, was für international Reisende von Vorteil ist, aber keine integrierte Sicherheit bietet.

Es ist klar, dass sich VPNs weiterentwickeln müssen, um den Anforderungen der Nutzer gerecht zu werden. Künftige VPN-Designs werden sich viel stärker auf die verbesserten Verarbeitungsfunktionen stützen, die jetzt in die Endsysteme eingebaut werden. Dies eröffnet die Möglichkeit, mehr softwarebasierte VPN-Technologien in den Endgeräten einzusetzen. VPNs werden sich diese lokalen Verarbeitungsmöglichkeiten zunutze machen, was die Technologie für Benutzer und Administratoren gleichermaßen einfacher macht. Netzwerkadministratoren beispielsweise werden VPNs über zentrale Systeme überwachen.

Was ist mit der Hardware? Einige Vorhersagen für die Zukunft von VPNs behaupten, Hardware sei in einer Softwarewelt nicht mehr notwendig. Da aber irgendetwas die physischen Verbindungen herstellen muss, wird es nicht ohne Hardware funktionieren. Wahrscheinlicher ist, dass x86-basierte Systeme die Funktionen übernehmen, die zuvor in Hardware ausgeführt wurden, und so einige dedizierte Hardwaregeräte ersetzen werden. Das gilt insbesondere für den Netzwerk-Edge, wo verteilte Computing-Ressourcen jederzeit zur Verfügung stehen. Der Netzwerk-Core wird weiterhin Geschwindigkeiten erfordern, die in absehbarer Zukunft nur dedizierte Hardware liefern kann.

VPNs werden möglicherweise auch immer mehr wie Produkte für Software-defined WAN (SD-WAN) funktionieren. Hierbei ist die Konnektivität unabhängig vom zugrunde liegenden physischen Netzwerk – sei es kabelgebunden, kabellos oder mobilfunkbasiert – und dessen Adressierung. Diese VPN-Systeme sollten mehrere Pfade nutzen und transparent zwischen ihnen wechseln.

Künstliche Intelligenz, maschinelles Lernen und Automatisierung werden auch die Art und Weise verändern, wie wir VPNs nutzen und einsetzen.

Vergangenheit und Zukunft der VPN- Sicherheit

Firmen-VPNs bieten die folgenden zwei Hauptfunktionen:

- Verschlüsselung von Datenströmen und Absichern der Kommunikation; und

- Schutz von Endpunkten vor unerlaubtem Zugriff, als ob sie sich innerhalb der Unternehmensgrenzen befinden würden.

Der unmittelbare Nutzen von Verschlüsselungstechnik ist die Absicherung der Kommunikation. Die Verschlüsselungstechnologie kann auf eine relativ lange Vergangenheit zurückblicken und ist in moderne Browser integriert, wodurch sich diese einfach verwenden lassen. VPNs auf Basis von Secure Sockets Layer (SSL) oder Transport Layer Security (TLS) können diese Funktionalität bereitstellen.

Moderne VPN-Systeme schützen Endpunkte vor unerlaubtem Zugriff, da diese Systeme vorschreiben, dass die gesamte Netzwerkkommunikation über ein VPN zwischen Endpunkten und einem Firmen-VPN-Konzentrator läuft. Andere Unternehmensressourcen, etwa Firewalls, Intrusion Detection Systems (IDS) und Intrusion Prevention Systems (IPS), schützen Endpunkte durch Content-Filterung, Malware-Erkennung und sonstige Sicherheitsmaßnahmen vor bekannten Gefahren.

In der Zukunft sollten IT-Fachleute damit rechnen, dass mehr KI und Machine Learning in diese Sicherheitsfunktionen Einzug hält. Auf diese Weise lässt sich deren Effizienz steigern, ohne dass dazu mehr Unterstützung durch Netzwerk- oder Sicherheits-Admins benötigt wird.

VPN-Pfade werden weniger effizient, wenn ein Endpunkt mit internetbasierten Ressourcen kommuniziert, zum Beispiel SaaS-Systemen. Der Endpunkt muss zuerst Daten an den VPN-Konzentrator senden. Dieser leitet dann die Daten zur Cloud-basierten SaaS-Anwendung weiter und erhöht daher die Netzwerklatenz. Darüber hinaus nimmt der Netzwerk-Overhead innerhalb des VPNs zu, weil die SaaS-Anwendung ihre eigene Verschlüsselung verwendet.

Split Tunneling ist eine mögliche Lösung für diese Ineffizienz, aber IT-Teams müssen VPN-Terminierungspunkte sorgfältig auswählen, damit keine Sicherheitslücke entsteht. Die Integration in intelligente DNS-Server, zum Beispiel Cisco Umbrella, ermöglicht Split Tunneling für bestimmte Standorte unter der Kontrolle von Netzwerk- oder Sicherheitsadministratoren.

Ist Zero Trust die Zukunft von VPN?

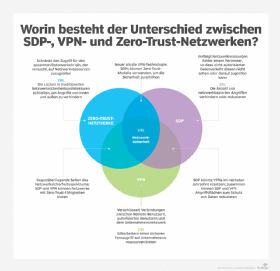

Eine sogar noch bessere Sicherheitsstrategie basiert auf einem Zero-Trust-Modell, das von kompromittierten Endpunkten ausgeht, unabhängig von ihrem Standort. Forrester Research hat Zero Trust 2010 vorgestellt. Dieses Sicherheitsmodell ist inzwischen zum neuen Standard geworden, den Netzwerke erfüllen sollten. Die Sicherheitskomponenten von Zero Trust umfassen Allowlisting und Mikrosegmentierung. Die Zukunft von VPNs beinhaltet automatisierte Methoden, um diese Sicherheitsfunktionen bereitzustellen und zu pflegen.

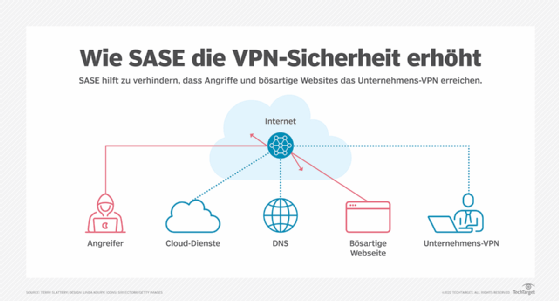

Eine weitere Neuerung im Bereich der VPN-Sicherheit ist Secure Access Service Edge (SASE). Er bündelt mehrere Technologien - darunter ein sicheres Web-Gateway, eine Firewall as a Service, einen Cloud Access Security Broker (CASB), Zero-Trust-Netzwerkzugriff und DNS-Reputationssicherheit -, um die Sicherheit eines Unternehmens-VPNs zu stärken. Bei diesem Design stellen die Geräte eine sichere VPN-Verbindung zu einem Cloud-basierten SASE-System her, das den unbefugten Zugriff von Angreifern verhindert, bekannte bösartige Websites sperrt und den Web-, Cloud- und Unternehmenszugang sperrt.

IT-Fachleute können davon ausgehen, dass die VPN-Technologie künftig einen Zuwachs an Sicherheit bringen und gleichzeitig den Aufwand mindern wird, der notwendig ist, um diese Sicherheit zu implementieren und aufrechtzuerhalten. Ein typisches Beispiel: VPNs werden mit Zero-Trust-Frameworks verbunden, wobei VPNs dann mit Software-defined-Perimetern (SDP) gekoppelt werden können, um eine weitere Sicherheitsebene hinzuzufügen.