WrightStudio - stock.adobe.com

Die Top 5 der VPN-Mythen und -Irrtümer für IT-Organisationen

Zu den VPN-Mythen gehört, VPNs seien langsam, unmodern und behinderten die Benutzererfahrung (UX). Solche Vorstellungen verstellen den Blick auf die wahren Vorteile und Probleme.

VPNs sind ein zentraler Bestandteil von Remote-Work-Strategien. Entsprechend viele Informationen kursieren zu diesem Thema. Doch diese Fülle an Informationen führt die Interessenten bei ihrer Recherche mitunter zu unzähligen VPN-Mythen und falschen Vorstellungen.

Zu den weitverbreiteten VPN-Irrtümern gehört die Ansicht, VPNs würden die User Experience (UX) beeinträchtigen, müssten immer in Betrieb sein und seien unmodern geworden. Obwohl in diesen Punkten immer auch ein Körnchen Wahrheit steckt, sind sie nicht in jedem Fall wahr. Das sagt Joel Windels, Chief Marketing Officer bei NetMotion Software, einem Mobile-Software-Provider mit Sitz in Seattle. Der Unterschied zwischen VPN-Mythen und -Fakten ist von zunehmender Wichtigkeit, wenn immer mehr Unternehmen sich für ihre Geschäftstätigkeit mit Remote-Work-Strategien beschäftigen.

„Wenn Sie Remote-Arbeiter haben, die mit sensiblen Daten umgehen, brauchen Sie irgendeine Art von VPN“, erläutert Windels. „Wenn Sie Einzelhändler sind … ist das wahrscheinlich nicht so dringend, es sei denn, Ihr Unternehmen ist etwas größer. Aber in der Finanzbranche oder einer Anwaltskanzlei können Sie absolut keine Kompromisse eingehen, wenn es um derartige Dinge geht.“

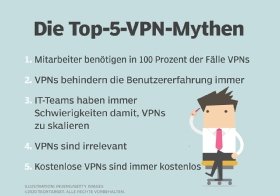

Die Top 5 der VPN-Mythen und was an ihnen dran ist

Im Folgenden finden Sie fünf häufige VPN-Mythen, die IT-Teams kennen sollten, wenn sie die VPN-Technologie als Grundpfeiler für ihre Remote-Work-Pläne evaluieren.

1. Mitarbeiter benötigen ihre VPNs zu jeder Zeit

VPNs wurden erfunden, um Datenverkehr zu verschlüsseln, insbesondere Internet-Traffic. Aber viele der heutigen Websites verschlüsseln den Datenverkehr von Haus aus. Dadurch kann der Eindruck entstehen, VPNs seien überflüssig. Trotzdem kommt es vor, dass Unternehmen ihre Beschäftigten dazu anhalten, VPNs permanent aktiviert zu lassen, um die Performance bei den Mitarbeitern zu überwachen, den Schutz hochsensibler Daten sicherzustellen oder für den Fall, dass Mitarbeiter auf nicht vertrauenswürdige Netzwerke oder Websites treffen.

Organisationen entscheiden sich möglicherweise dafür, Policies zu aktivieren, die VPNs automatisch einschalten, wenn Mitarbeiter den Service benötigen, und ihn wieder ausschalten, wenn es nicht notwendig ist – sofern die Organisationen nicht die gesamten Daten der Mitarbeiter tunneln wollen.

„Unternehmen versuchen es jetzt auf intelligentere Weise, indem sie Regeln einrichten oder zumindest einer Policy Engine die Entscheidung überlassen, ob etwa bei der Verarbeitung von hochsensiblen Daten mit Microsoft 365 das VPN automatisch aktiviert wird“, erklärt Windels. „Wenn aber jemand nur auf Facebook surft, was könnte im schlimmsten Fall passieren? Hierbei muss das VPN nicht aktiv sein.“

2. VPNs beeinträchtigen immer die UX

Diese falsche Vorstellung geht auf die Funktionsweise von Legacy-VPNs zurück. Typischerweise tunnelt ein Legacy-VPN den Traffic vom autorisierten VPN-Client eines Mitarbeiters zur physischen VPN-Hardware in der Unternehmenszentrale. Laut Paul Kirvan, einem unabhängigen IT-Berater, führen diese Legacy-VPNs häufig zu Beschwerden über langsame Geschwindigkeiten und hohe Latenz, worunter die UX leiden kann.

Allerdings sind moderne VPNs, die üblicherweise software- oder Cloud-basiert arbeiten, physisch weniger restriktiv. IT-Teams können moderne VPNs von überall aus, auch remote, installieren, bereitstellen und upgraden. Die höheren Geschwindigkeiten und die geringere Latenz machen moderne VPNs attraktiver. Zudem verbessern sie die UX oder stellen die gleiche UX sicher, die Mitarbeiter von On-Premises-Lösungen gewohnt sind, so Windels.

„Das Tolle daran ist, dass der Traffic überall dort hinfließen kann, wo er hinfließen soll. Wenn ein Mitarbeiter in Großbritannien sitzt, müssen Sie nicht den gesamten Traffic erst in die USA und dann wieder ins Internet zurückschicken“, sagt er.

3. Beim Hochskalieren von VPNs haben IT-Teams immer Probleme

Wie die Beeinträchtigung der UX geht auch die falsche Vorstellung über die VPN-Skalierung auf Legacy-VPNs zurück. Legacy-VPNs – in der Regel Hardware – lassen sich schwierig hochskalieren, weil sie physische Appliances nutzen, die ein Hochskalieren zeitaufwendiger machen. Software- oder Cloud-basierte VPNs vereinfachen dies, da IT-Teams ein VPN über eine Cloud-Umgebung innerhalb weniger Stunden bereitstellen und hochskalieren können. Bei Legacy-VPNs hingegen muss ein Anbieter dem Unternehmen neue Hardware zuschicken, was Tage oder sogar Wochen dauern kann.

Trotz ihrer Effizienz haben auch moderne VPNs ihre Probleme. Wenn eine Organisation sich für ein Cloud-basiertes VPN entscheidet, um den Service einfach an die wachsende Zahl von Remote-Arbeiten anzupassen, verlieren IT-Teams womöglich etwas die Kontrolle über das Performance Monitoring bei Mitarbeitern. Oder sie geben Geld für eine großzügige Aufstockung der Bandbreite aus, die das Unternehmen nicht unbedingt benötigt.

„Es kann zu einer Situation kommen, in der Sie sehr viel Traffic über ein VPN in der Cloud tunneln, der möglicherweise noch nicht einmal getunnelt werden müsste. Es liegt im Interesse des Anbieters, sicherzustellen, dass Sie so viel Netzwerkkapazität wie möglich nutzen“, gibt Windels zu bedenken.

4. VPNs sind out – Software-defined Perimeter (SDP) ist in

Vor der COVID-19-Pandemie sagten viele Experten das Ende von VPNs voraus und behaupteten, die Zeit sei reif, dass Zero-Trust-Netzwerke und SDPs die Remote-Access-Strategien bestimmen. Während COVID-19 bewies die wachsende Nachfrage nach Remote-Netzwerkkonnektivität, dass VPNs noch nicht zum alten Eisen gehören – zumindest dauert es noch etwas.

Obwohl das Konzept von SDP noch in seinen Anfängen steckt, geht Windels davon aus, dass SDPs in den kommenden zehn Jahren VPNs ersetzen werden, da SDPs der nächste Schritt in der VPN-Evolution sind. Doch auch wenn das SDP-Konzept noch nicht ganz ausgereift ist, können IT-Teams sich trotzdem entscheiden, die SDP- und VPN-Technologie miteinander zu kombinieren.

„SDPs können eigenständig funktionieren, aber auch die Sicherheitsmaßnahmen in vorhandenen VPNs von Firewalls, Intrusion Detection/Prevention Systems und anderen Lösungen für die Perimetersicherheit erweitern und vielleicht ergänzen“, sagt Kirvan. Er ergänzt, dies sei nur dann notwendig, wenn die Organisation es sich leisten könne oder die Geschäftstätigkeit beide Technologien erfordere.

5. Freie VPNs sind gratis

Das Konzept von freien VPN-Diensten kann heikel sein. Was die Kosten angeht, sind freie VPNs gratis, können KMUs helfen, die IT-Budgets zu entlasten, und reichen aus, falls sie das Unternehmen keinen Risiken aussetzen, so Kirvan. Allerdings ist es unwahrscheinlich, dass freie VPNs völlig kostenlos oder ohne jedes Risiko sind – ein Punkt, dem Windels zustimmt.

„Wenn deren Geschäftsmodell darin besteht, mit Ihnen kein Geld zu verdienen, dann eben mit Ihren Daten. Und im Grunde geben Sie genau das aus der Hand, wenn Sie einen dieser freien VPN-Provider nutzen“, erläutert Windels.

VPN-Provider sind in der Lage, den gesamten Traffic zu sehen, den die Organisation über ihren Service tunnelt. Daher könnten Anbieter, die freie VPN-Services zur Verfügung stellen, die Mitarbeiterdaten verkaufen, um einen Gewinn zu erzielen. Aus diesem Grund sollte eine Organisation VPNs in ihrem IT-Budget priorisieren, um einen Remote-Zugriff für die Mitarbeiter sicherzustellen und zu gewährleisten, dass die Unternehmensdaten wirksam geschützt werden.