ink drop - stock.adobe.com

CASB: Kaufberatung Cloud Access Security Broker

CASB-Tools helfen dabei, Cloud-Anwendungen so zu sichern, dass nur autorisierte Benutzer Zugriff haben. Erfahren Sie mehr über diese Technologie und ihre Anwendungsfälle.

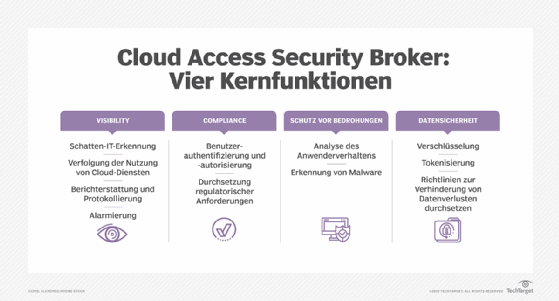

Da die Cloud mittlerweile ein integraler Bestandteil des Unternehmensnetzwerks ist, müssen Unternehmen sicherstellen, dass ihre Cloud-Anwendungen sicher sind, nur autorisierten Benutzern zugänglich sind und den Unternehmensrichtlinien entsprechen. Eine Plattform, die all diese Bedenken ausräumt, ist ein Cloud Access Security Broker (CASB). Diese Systeme, die in der Regel als Cloud- Dienste verfügbar sind, sitzen zwischen den Benutzern und den Cloud-basierten Anwendungen und Ressourcen, auf die sie zugreifen müssen.

CASB-Tools wurden ursprünglich zur Überwachung von Schatten-IT entwickelt. Jetzt spielen sie eine wichtigere Rolle, indem sie - neben anderen Funktionen - sicherstellen, dass der Netzwerkverkehr zwischen Nutzern und Cloud-Ressourcen mit den Sicherheitsrichtlinien eines Unternehmens übereinstimmt.

Wie funktionieren CASB-Lösungen?

Es gibt mehrere Elemente, die CASBs ausmachen. Das Wichtigste ist die API-Unterstützung für die betreffende Cloud-Anwendung, zum Beispiel Dropbox. Um Datenobjekte oder Dokumente zu scannen, um sicherzustellen, dass sie sicher sind, muss die CASB mit der API jeder spezifischen App, auf die Benutzer zugreifen, entwickelt werden.

Der gesamte CASB-Datenverkehr hat seinen Ursprung im Endpunkt des Benutzers. Es ist der Endpunkt - oder vielmehr der Benutzer am Endpunkt - der sich bei einer Cloud-Anwendung anmeldet. Somit spielt der Endpunkt, das heißt das Gerät des Benutzers, eine wichtige Rolle bei der CASB-Interaktion.

Benutzergeräte, die auf die Cloud zugreifen, lassen sich im Allgemeinen in zwei Kategorien einteilen: verwaltete und nicht verwaltete Endgeräte.

Verwaltete Geräte sind solche, die von der IT-Abteilung kontrolliert werden. CASBs verwenden Agenten - Software, die auf diesen Geräten installiert wird - um den Datenverkehr zu überwachen. Unternehmen haben die größte Kontrolle über verwaltete Geräte und können sie durch die Installation einer herkömmlichen Endpunkt-Sicherheitsplattform weiter verstärken, sofern diese vom CASB-Anbieter angeboten wird. Bei verwalteten Geräten sendet ein Forward Proxy den Datenverkehr an den CASB, der als Gateway dient und im Namen jedes Clients mit der Cloud-Anwendung kommuniziert.

Zu den nicht verwalteten Geräten gehören persönliche Tablets, Telefone, Computer oder Geräte, die Partner oder Auftragnehmer für den Zugriff auf die Cloud-Anwendungen des Unternehmens verwenden. Diese Endgeräte werden oft in der gesamten Umgebung eines Unternehmens verwendet. Da das Unternehmen jedoch keine direkte Kontrolle über sie hat, kann die IT-Abteilung keine CASB-Softwareagenten installieren.

Bei nicht verwalteten Geräten werden CASBs über Reverse Proxy ausgelöst. Bei diesem Verfahren beendet das CASB-Gerät die Sitzung für das nicht verwaltete Gerät und erstellt eine separate Sitzung für die Zielanwendung. Der CASB wird so zu einem „Mann in der Mitte“ zwischen dem Benutzer und der Anwendung, der den gesamten Datenverkehr zwischen dem Endpunkt und der Zielanwendung überprüft. Einige Anbieter empfehlen stattdessen die Verwendung eines Gateway-Ansatzes, da einige Anwendungen Probleme mit dem Umschreiben der URL haben, das Teil des Reverse-Proxy-Mechanismus ist.

Der Zugriff auf den Datenverkehr ist nur ein kleiner Teil der CASB-Funktionalität. Eine CASB-Lösung muss auch anwendungsorientiert sein, das heißt sie muss den proprietären Fluss der Anwendung verstehen und wissen, was bei jedem Austausch geschieht. So sollte der CASB beispielsweise in der Lage sein, bei der Erkennung einer Dateiübertragung Funktionen zur Verhinderung von Datenverlusten (DLP) einzusetzen.

Anwendungswissen ist eine Herausforderung, da eine CASB-Lösung eine große Anzahl von Cloud-Anwendungen entschlüsseln muss. Laut Microsoft gehen die meisten IT-Administratoren davon aus, dass ihre Mitarbeiter etwa 30 bis 40 Cloud-Anwendungen nutzen. Die reale Zahl kann jedoch inklusive allem auch mal dreistellige Werte betragen, sodass eine ausgefeilte Programmierung erforderlich ist, um all diese Interaktionen zu verstehen.

Was sind Anwendungsfälle für CASB-Tools?

Seit der Einführung der Technologie haben sich die CASB-Anwendungsfälle wie folgt entwickelt.

Compliance und Datensicherheit

Die meisten CASB-Produkte sind für die Einhaltung von Vorschriften und die Datensicherheit konzipiert. Während jeder Sitzung prüfen oder scannen CASBs Datenobjekte wie Dateien und Dokumente, um sicherzustellen, dass die Daten mit den Unternehmens- und gesetzlichen Standards übereinstimmen. Sie können auch Daten im Ruhezustand in der Cloud verschlüsseln.

Eine CASB-Lösung kann auch verschiedene Maßnahmen ergreifen, wenn sie Verstöße feststellt. Dazu gehören das Anbringen von Wasserzeichen, das Entfernen oder die Quarantäne von Inhalten. DLP (Data Loss Prevention) ist ein wichtiger Bestandteil von CASBs.

Zusätzlicher Schutz vor Bedrohungen für Anwendungen an Endpunkten

Eine fortschrittlichere und zunehmende Verwendung einer CASB-Lösung besteht darin, als zusätzliche Bedrohungsschutzschicht zu fungieren, die vor Cyberangriffen und Datendiebstahl schützt. Das CASB-Tool scannt die Daten, die zum Unternehmensnutzer fließen, und kann Viren, Malware und potenziell komplexere Bedrohungen erkennen. Diese Fähigkeit wird sich weiterentwickeln, da immer mehr Bedrohungen auf Cloud-Anwendungsumgebungen abzielen.

Einblick in die Anwendungsnutzung

CASBs ermöglichen es der IT-Abteilung, alle genehmigten Anwendungen und Schatten-IT-Anwendungen einzusehen, auf die Benutzer zugreifen. Dies allein ist oft schon Rechtfertigung genug, um eine CASB-Lösung zu implementieren.

Verfolgung der Nutzung von Cloud-Anwendungen

CASB-Lösungen können einen Überblick über die Nutzung von Cloud-Anwendungen geben, so dass sich Missbrauch und Nutzungsmuster leichter erkennen lassen. Wenn ein Dienst übermäßig genutzt wird, können Unternehmen Maßnahmen ergreifen, indem sie zu einem geeigneteren Plan wechseln. Wenn andere Cloud-Dienste wenig oder gar nicht genutzt werden, können sie gekündigt oder geändert werden, um überschüssige Kosten zu senken.

Analyse des Nutzerverhaltens

Arbeitgeber müssen verstehen, was ihre Mitarbeiter und Geräte tun, wenn sie mit Cloud-Anwendungen des Unternehmens interagieren. Eine fortschrittliche CASB-Technologie kann eine Zugriffskontrolle bieten und eine detaillierte Verhaltensverfolgung und -analyse der Cloud-Anwendungsnutzung durchführen.

Wenn ein Benutzer ein ungewöhnliches oder verdächtiges Verhalten an den Tag legt, kann ein CASB die Sicherheitsexperten alarmieren und strengere Richtlinien wie eine Multifaktor-Authentifizierung oder eingeschränkten Ressourcenzugang einführen.