Alex - stock.adobe.com

8 Best Practices für eine Zero-Trust-Speicherstrategie

Erfahren Sie, wie Sie das Zero-Trust-Sicherheitsmodell für Speichersysteme nutzen können. Angesichts der heutigen Bedrohungslage ist zusätzlicher Datenschutz für Firmen unerlässlich.

Unternehmen sehen sich mit einer wachsenden Zahl von Herausforderungen konfrontiert, wenn sie versuchen, ihre Daten und Speichersysteme zu schützen. Eine Zero-Trust-Storage-Strategie verfolgt jedoch einen Sicherheitsansatz nach dem Motto Vertraue niemandem (trust no one), der die fließenden Grenzen der Daten von heute berücksichtigt.

Sensible Daten sind nicht mehr auf private Netzwerke beschränkt, sondern können sich an mehreren Standorten befinden, ebenso wie eine zunehmend verteilte Belegschaft. IT-Teams sehen sich außerdem mit einer wachsenden Zahl von Vorschriften konfrontiert, die regeln, wie sie Daten speichern und schützen müssen, was die Datenverwaltung zusätzlich erschwert. Herkömmliche Ansätze für die Cybersicherheit können viele der heutigen Anforderungen an den Datenschutz nicht mehr erfüllen.

Beim Zero-Trust-Modell sind sensible Ressourcen für alle Benutzer und Geräte gesperrt, bis sie ordnungsgemäß verifiziert wurden. Obwohl dieser Ansatz zu einem besseren Datenschutz beitragen kann, ist die Implementierung einer Zero-Trust-Storage-Strategie mit einem erheblichen Aufwand verbunden. Je besser ein IT-Team auf ein solches Unterfangen vorbereitet ist, desto wahrscheinlicher ist es, ein effektives System zu implementieren, das Daten schützt, wo auch immer sie gespeichert sind.

Was umfasst eine Zero-Trust-Storage-Strategie?

Herkömmliche Ansätze zum Schutz von Ressourcen beruhen auf dem Aufbau eines starken Perimeters um die IT-Infrastruktur. Das perimeterbasierte Modell verwendet Firewalls und andere Technologien, um eine Abwehrstruktur zu schaffen, die das Vertrauen auf alle Benutzer und Geräte innerhalb dieses Perimeters ausdehnt und alles andere ausschließt. Obwohl die perimeterbasierte Sicherheit in der Vergangenheit gut funktioniert hat, hat die fortschreitende Verbreitung von Cloud-basierten Diensten, Remote-Mitarbeitern, BYOD-Programmen, Edge Computing und IoT-Geräten sensible Daten für eine Reihe neuer Risiken geöffnet. Die Absicherung des Perimeters reicht nicht mehr aus, um die steigende Flut der heutigen hochentwickelten Cyberbedrohungen zu bewältigen.

Zero-Trust-Sicherheit schränkt den Zugriff auf Daten, Speichersysteme und andere Ressourcen ein und kontrolliert ihn. Das Zero-Trust-Modell geht davon aus, dass Benutzern, Geräten, Diensten oder anderen Systemen erst dann vertraut werden kann, wenn sie bei der ersten Verbindung mit dem Netzwerk vollständig autorisiert und authentifiziert sind und dann an mehreren Stellen überprüft werden. Bei diesem Modell werden stets strenge Zugriffskontrollen für alle Ressourcen aufrechterhalten, wobei Tools wie Mikrosegmentierung, Systemüberwachung, Identitäts- und Zugriffsmanagement (IAM) sowie umfassende Sicherheitsrichtlinien zum Einsatz kommen, die granulare Kontrollen für Speicher, Daten und andere Ressourcen festlegen.

Der Zero-Trust-Ansatz hat in den letzten Jahren aufgrund der zunehmenden Datenbedrohungen stetig an Dynamik gewonnen. Im Jahr 2018 stellte Forrester das Zero Trust eXtended Ecosystem und seine sieben Kernsäulen für eine effektive Zero-Trust-Plattform vor. Im selben Jahr stellte das National Institute of Standards and Technology (NIST) umfassende Richtlinien für die Implementierung der Kernkomponenten einer Zero-Trust-Plattform vor. In jüngster Zeit haben US-Bundesbehörden Schritte unternommen, um Zero-Trust-Sicherheit auf nationaler Ebene zu implementieren. Dies gilt auch für viele andere global agierende Unternehmen.

Eine Zero-Trust-Plattform kontrolliert den Zugriff auf alle Daten eines Unternehmens, unabhängig davon, ob sie sich im Ruhezustand (data at rest) oder in Bewegung (data in motion) befinden. Die Plattform schützt auch die Kommunikation und die Daten, die mit der Wartung dieser Systeme verbunden sind. Jeder einzelne Punkt in einem Netzwerk kann eine potenzielle Schwachstelle darstellen. Eine Kompromittierung kann sich sowohl auf diesen Punkt als auch auf andere Netzwerkressourcen, einschließlich der Speichersysteme und ihre Daten, auswirken. Aus diesem Grund muss eine Zero-Trust-Initiative ein netzwerkweites Projekt sein, das den Speicher zusammen mit allen anderen Ressourcen einbezieht.

Bewährte Verfahren zur Implementierung von Zero-Trust-Storage

IT-Teams müssen bei der Umsetzung einer Zero-Trust-Storage-Strategie vorsichtig vorgehen. Hier sind acht Best Practices, die bei der Implementierung zu beachten sind.

1. Stellen Sie fest, wo sich sensible Daten derzeit befinden und wie sie fließen

Identifizieren Sie die gesamte Schutzoberfläche – die wichtigsten Daten und Systeme, die vor Angriffen geschützt werden müssen – und die Zugangspunkte zu diesen Systemen. Diese Informationen sollten auch die Kommunikationskanäle zwischen Administratoren, Anwendungen und Geräten umfassen.

Katalogisieren Sie alle Daten, einschließlich ihres Speicherorts und der Art ihrer Speicherung. Erstellen Sie abschließend eine umfassende Karte, aus der hervorgeht, wo sich alles befindet und wie alles miteinander verbunden ist.

2. Bewertung des aktuellen Storage und der Datensicherheit

Ermitteln Sie die vorhandenen Speicherschutzmaßnahmen und die Art und Weise, wie das Unternehmen die Sicherheit der einzelnen Komponenten gewährleistet. Identifizieren Sie verschiedene Angriffsflächen und die größten Schwachstellen. Führen Sie eine kleine Säuberungsaktion durch, zum Beispiel das Entfernen alter oder ungenutzter Konten, und beseitigen Sie unmittelbare Bedrohungen, bis die Zero-Trust-Plattform vollständig einsatzbereit ist.

Ermitteln Sie im Rahmen der Bewertung, welche Benutzer oder Konten derzeit berechtigt sind, auf Ressourcen zuzugreifen, und welche Zugriffsebene sie haben. Identifizieren Sie die Endpunkte, von denen aus sie sich mit den Ressourcen verbinden, wann und wie oft sie auf diese Ressourcen zugreifen. Dokumentieren Sie alle Ergebnisse sorgfältig, um schnell nachschlagen zu können und um die Zugriffsmuster zu verstehen.

3. Überprüfen und identifizieren Sie alle speicherbezogenen Geräte und Dienste

IT-Teams sollten den Typ der Speicherhardware, die Art des Speichers, den Typ und die Version der Software und Firmware sowie Details über das Speichernetzwerk kennen.

IT-Teams sollten in der Lage sein, alle Geräte zu überprüfen, die mit ihren Netzwerken verbunden sind. Kein System sollte in der Lage sein, auf Netzwerkressourcen zuzugreifen, wenn es nicht ordnungsgemäß identifiziert, authentifiziert, autorisiert und validiert werden kann. Die Teams sollten jedem Gerät eine starke Identität zuweisen und sicherstellen, dass es nur eine - nicht mehrere - Identitäten besitzt. Sie sollten auch sicherstellen, dass jedes Gerät die spezifischen Sicherheitsanforderungen ihrer Organisationen erfüllt.

4. Netzwerksegmentierung planen und umsetzen

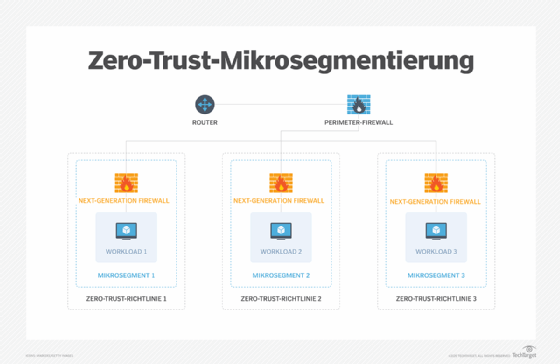

Eines der nützlichsten Tools zur Sicherung eines Netzwerks ist die Mikrosegmentierung, bei der das Netzwerk in logische Komponenten aufgeteilt wird, die den Zugriff auf Daten und Ressourcen kontrollieren. Die Mikrosegmentierung reduziert die unmittelbare Angriffsfläche und verhindert seitliche Bewegungen durch das Netzwerk, was zur Eindämmung von Datenverletzungen beiträgt. Administratoren verwenden die Mikrosegmentierung häufig mit Firewalls der nächsten Generation, die erweiterte Funktionen wie Intrusion Prevention und Deep-Packet-Inspection enthalten.

Auch mit Mikrosegmentierung sollten IT-Teams eine Zero-Trust-Richtlinie einführen, die jeden Kanal als potenzielle Bedrohung behandelt, bis das Gegenteil bewiesen ist. Sie sollten niemals implizites Vertrauen zwischen zwei Einheiten im selben Netzwerk oder in räumlicher Nähe zueinander voraussetzen. Darüber hinaus sollten sie die gesamte Kommunikation zwischen Ressourcen sichern, um Abhören zu verhindern und die Integrität dieser Kommunikation zu gewährleisten. IT-Teams können auch softwaredefinierte Perimeter verwenden, die den Zugang zu Ressourcen kontrollieren, indem sie virtuelle Grenzen um sie herum bilden.

5. Entwicklung und Implementierung granularer Zero-Trust-Richtlinien

Das Herzstück einer Zero-Trust-Storage-Strategie ist eine Reihe von Richtlinien, die Benutzern den Zugriff auf bestimmte Ressourcen erlauben und alle anderen Zugriffe verbieten. Zero-Trust-Sicherheitsrichtlinien sollten für jeden gelten, unabhängig von seiner Position im Unternehmen oder davon, ob er als Eigentümer einer Ressource gilt. Die Benutzer sollten nur auf die Ressourcen zugreifen können, die ihnen von den Administratoren ausdrücklich zugewiesen wurden.

Basieren Sie die Berechtigungen auf dem Prinzip der geringsten Privilegien und beschränken Sie den Zugriff auf das Notwendigste und nur so lange wie nötig. Administratoren sollten den Zugriff sofort nach Beendigung einer Sitzung widerrufen. Entwickeln Sie zur Durchsetzung dieser Richtlinien einen Rahmen für die Verwaltung und Anwendung dieser Richtlinien an jedem Eintrittspunkt. Die Komponenten des Rahmens sollten über eine separate Kontrollebene kommunizieren, die eine sichere Kommunikation ermöglicht.

6. Überwachung und Prüfung von Speichersystemen und des Netzes

Überwachungs- und Auditing-Strategien sollten in der Lage sein, Speicherressourcen zu verfolgen, unabhängig davon, ob sie sich vor Ort, in der Cloud oder in anderen Umgebungen befinden. Bewerten Sie Geräte und Dienste einzeln, korrelieren Sie, wie sie interagieren, und betrachten Sie Besonderheiten wie die Daten, auf die Benutzer zugreifen, oder die Aktionen, die sie ausführen.

IT-Teams sollten Warnmeldungen einrichten, damit sie sofort über jede verdächtige Aktivität informiert werden. Sie sollten Aktivitätsprotokolle führen und die gesammelten Informationen kontinuierlich analysieren, um festzustellen, was funktioniert, was verbessert werden muss, wo Sicherheitslücken bestehen könnten und ob es ein anormales Verhalten gibt. Die Teams sollten die Überwachungs- und Prüfvorgänge automatisieren, insbesondere wenn es darum geht, in Echtzeit auf Bedrohungen zu reagieren. Die Teams sollten auch Penetrationstests durchführen und sich über Bedrohungsdaten auf dem Laufenden halten.

7. Trauen Sie dem lokalen Netzwerk nicht

Im lokalen Netzwerk sollten grundlegende Sicherheitsmaßnahmen ergriffen werden, die die Bemühungen um eine Zero-Trust-Umgebung unterstützen und zusätzliche Schutzmaßnahmen für Speicher und Daten bieten. Verschlüsseln Sie zum Beispiel alle Daten, sowohl data at rest als auch data in motion.

Die IT-Abteilung sollte Tools wie Multifaktor-Authentifizierung (MFA), Single Sign-On und IAM einsetzen, um die Sicherheit weiter zu erhöhen. Eine Zero-Trust-Storage-Strategie sollte eine Sicherungs- und Wiederherstellungsplattform umfassen, die die gleichen Sicherheitsvorkehrungen wie die anderen Ressourcen umfasst. Mindestens eine Kopie der Sicherungsdaten sollte unveränderlich und mit einem Air Gap versehen sein, um mögliche Manipulationen zu verhindern. Unternehmen sollten auch andere Maßnahmen zur Verhinderung von Datenverlusten in Erwägung ziehen, zum Beispiel das Zulassen von spezifischen Anwendungen und den physischen Schutz von Geräten vor potenziellen Bedrohungen.

8. Vergessen Sie Ihre Benutzer nicht

Die Endbenutzer spielen eine entscheidende Rolle für den Erfolg oder Misserfolg einer effektiven Zero-Trust-Storage-Strategie. IT-Teams sollten erklären, warum sie die Strategie umsetzen und welche Auswirkungen sie haben könnte. Dies bereitet sie nicht nur besser auf die unvermeidlichen Veränderungen vor, sondern bietet auch die Möglichkeit, sie über potenzielle Sicherheitsrisiken aufzuklären und ihnen zu zeigen, wie sie zum Schutz der Daten beitragen können.

Die Erfahrungen der Endbenutzer beim Zugriff auf Daten, Speichersysteme und andere Netzwerkressourcen sind entscheidend. Wenn Benutzer bei jedem Versuch, eine Aufgabe auszuführen, mit zahlreichen MFA-Schritten konfrontiert werden, werden sie zunehmend frustriert sein und vielleicht einen Punkt erreichen, an dem sie Aufforderungen oder Benachrichtigungen kaum noch zur Kenntnis nehmen. Die Interaktion des Benutzers mit den sicheren Systemen sollte so schlank und einfach wie möglich sein, ohne die Arbeit des Benutzers zu erschweren.