Watering-Hole-Angriff - Auflauern an der Wasserstelle

Ein Watering-Hole-Angriff ist eine Sicherheitslücke, bei der der Angreifer versucht, eine bestimmte Gruppe von Endbenutzern zu kompromittieren, indem er Websites infiziert, von denen bekannt ist, dass die Mitglieder dieser Gruppe sie besuchen. Das Ziel ist es, den Computer eines Zielbenutzers zu infizieren und Zugang zum Netzwerk am Arbeitsplatz des Ziels zu erhalten.

Der Begriff Wasserlochangriff stammt aus der Jagd. Anstatt seine Beute über eine lange Strecke zu verfolgen, bestimmt der Jäger stattdessen, wohin sich die Beute wahrscheinlich begibt, meist zu einem Gewässer - der Wasserstelle - und wartet dort ab. Wenn die Beute aus eigenem Antrieb kommt, oft ohne Schutz, greift der Jäger an.

Die anvisierten Ziele können eine Einzelperson, eine Organisation oder eine Gruppe von Personen sein. Der Angreifer erstellt ein Profil seiner Zielpersonen - in der Regel Mitarbeiter großer Unternehmen, Menschenrechtsorganisationen, religiöser Gruppen oder Regierungsstellen - um die Art der von ihnen besuchten Websites zu ermitteln. Dabei handelt es sich häufig um Nachrichtenbörsen oder Websites von allgemeinem Interesse, die bei der Zielperson beliebt sind.

Watering-Hole-Angriffe sind zwar selten, stellen aber eine erhebliche Bedrohung dar, da sie schwer zu erkennen sind und in der Regel auf weniger sicherheitsbewusste Mitarbeiter, Geschäftspartner oder Lieferanten auf hochsichere Unternehmen abzielen. Und da sie mehrere Sicherheitsebenen durchbrechen können, können sie äußerst gefährlich sein.

Watering-Hole-Angriffe - eine Art von Social-Engineering-Angriff - werden auch als Waterholing, Wasserlochangriff oder eine strategisch kompromittierte Website bezeichnet.

So funktionieren Watering-Hole-Angriffe

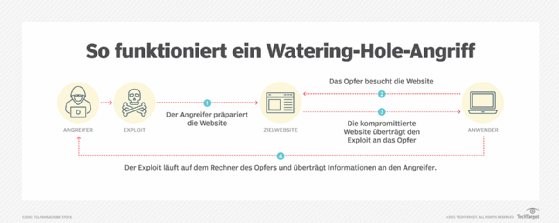

Ein Watering-Hole-Angriff umfasst eine Kette von Ereignissen, die von einem Angreifer initiiert werden, um sich Zugang zu einem Opfer zu verschaffen. Der Angreifer zielt jedoch nicht direkt auf das Opfer ab.

Zunächst sucht sich der Angreifer eine Website oder einen Dienst aus, den das anvisierte Opfer bereits nutzt und mit dem es vertraut ist. In der Regel ist die Zielwebsite relativ unsicher, wird häufig besucht und ist bei dem anvisierten Opfer beliebt. Der Angreifer kompromittiert dann die Zielwebsite und fügt einen bösartigen Code in die Site ein, oft in Form von JavaScript oder HTML.

Wenn das Opfer die kompromittierte Website besucht, wird die Nutzlast ausgelöst, und es beginnt eine Exploit-Kette, um den Computer des Opfers zu infizieren. Die Nutzlast kann automatisch erfolgen, oder der Angriff kann eine gefälschte Eingabeaufforderung auslösen, die den Benutzer auffordert, eine zusätzliche Aktion auszuführen, bei der bösartiger Code heruntergeladen wird. Bei der Exploit-Kette kann es sich um eine bereits vorhandene und bekannte Exploit-Kette handeln oder um einen neuartigen Exploit, der vom Angreifer erstellt wurde.

Sobald die Nutzlast auf dem Computer des Opfers ausgelöst wurde, kann der Angreifer auf andere Ressourcen im Netzwerk zugreifen und diesen Computer nutzen, um einen Pivot-Angriff zu starten und andere Ziele zu erreichen. Sprich, der erste kompromittierte Rechner wird als Ausgangspunkt für weitere Angriffe genutzt. Die Ziele können darin bestehen, Informationen über das Opfer zu sammeln, den Computer des Opfers als Teil eines Botnetzes zu verwenden oder zu versuchen, andere Computer im Netzwerk des Opfers auszunutzen.

Einen Wasserlochangriff verhindern

Diese Schritte und praktischen Maßnahmen können dazu beitragen, Wasserlochangriffe zu vermeiden:

- Verwenden Sie bewährte Verfahren für die Computersicherheit. Da es sich bei Watering-Hole-Angriffen häufig um Web-Exploits handelt, kann die Befolgung veröffentlichter Best Practices und Richtlinien zur Computerhärtung die Ausführung der Exploit-Kette verhindern.

- Regeln Sie die persönliche Nutzung von Unternehmensressourcen. Eventuell können bestimmte Angebote von der Nutzung auf Unternehmensgeräten ausgeschlossen werden.

- Fügen Sie keine Vertrauenseinstellungen für Websites von Drittanbietern hinzu. Einige Websites benötigen zusätzliche Berechtigungen, um ordnungsgemäß zu funktionieren. Überprüfen Sie diese Ausnahmen oder lassen Sie sie einfach nicht zu, da sie es einem Angreifer ermöglichen könnten, die Site in Zukunft zu nutzen.

- Schulen Sie die Benutzer darin, seltsames Verhalten zu erkennen und Verstöße zu vermeiden. Benutzer können bei Websites, die sie häufig besuchen, nachlässig sein. Daher sollten sie geschult werden, nicht auf verdächtige Links zu klicken oder Sicherheitswarnungen zu umgehen.

- Scannen und überwachen Sie den Internetverkehr. Verwenden Sie Web-Proxys, die Inhalte in Echtzeit scannen, auf gängige Exploits überwachen und verdächtige Aktivitäten mithilfe von Webprotokollen erkennen können.